由於去年HITCON戰隊以黑馬之姿取得第二名的好成績,HITCON戰隊在今年DEF CON CTF決賽成為眾多強隊鎖定的攻擊對象,而來自韓國的強隊DEFKOR更是韓國政府頃全國之力,發起BoB(Best of Best) 資安菁英人才培訓計畫所栽培出的菁英隊伍。

雖然今年HITCON戰隊實力較去年成長相當多,不過世界各國強隊實力也快速增長,成員一直努力不懈奮戰到最後一刻,無論面對多緊急的賽況都能臨危不亂、發揮團隊精神持續專注爭取積分,成功擊敗來自中國、美國等11支強隊勇奪第四名!

- DEF CON CTF介紹

相信大家都很想知道CTF為何這麼有魅力、這麼重要呢?

Capture The Flag (CTF)是資訊安全領域的駭客攻防競賽,演變至今不僅比拼的是駭客攻防的技術,甚至包含全方位的電腦科學技術,包括系統安全、演算法、密碼學以及程式設計功力,這類競賽能培訓高階資安人才,讓他們有一較高下的舞台,發展自今有兩種較常見的比賽模式Jeopardy 和 Attack and Defense。

DEF CON CTF是Attack and Defense形式,主辦單位會為所有參加的隊伍準備需要守護的伺服器,這台伺服器上會有網站系統、遊戲或其他特殊用途的服務。每個服務都有數個漏洞,漏洞可能只是簡單的資訊洩露或阻斷服務; 也可能是一個嚴重的漏洞讓客戶端可以在伺服器上執行任意指令。參賽的隊伍需要做的事情就是守護好自己的伺服器,打進對手的伺服器偷取Token來得分。通常這類駭客競賽都是長達兩三天的競賽,因此除了須具備技術實力外,還要拼體力,對於選手們是相當具挑戰性的考驗。

本屆DEFCON CTF比賽時間長達51小時,從8/7上午11點打到8/9下午2點。上午11點到晚上8點開放各隊派出8名選手於場內比賽,這段時間可進行攻擊;而晚上8點到隔天上午11點間,各隊選手只能修補自身漏洞、分析他人攻擊流量。如在此段時間內找到敵隊的漏洞,即有機會於隔天開賽進行攻擊並取得積分。

看完了DEF CON CTF介紹,相信大家都知道這場競賽難度有多高、有多重要,而HITCON戰隊又將為台灣資安界帶來什麼樣的傳說呢?

- DEF CON CTF 第一天賽事

8/7一大早,團隊成員依舊是一臉淡定的現身會場,在10點到11點進行設備架設後,11點終於正式開打了!

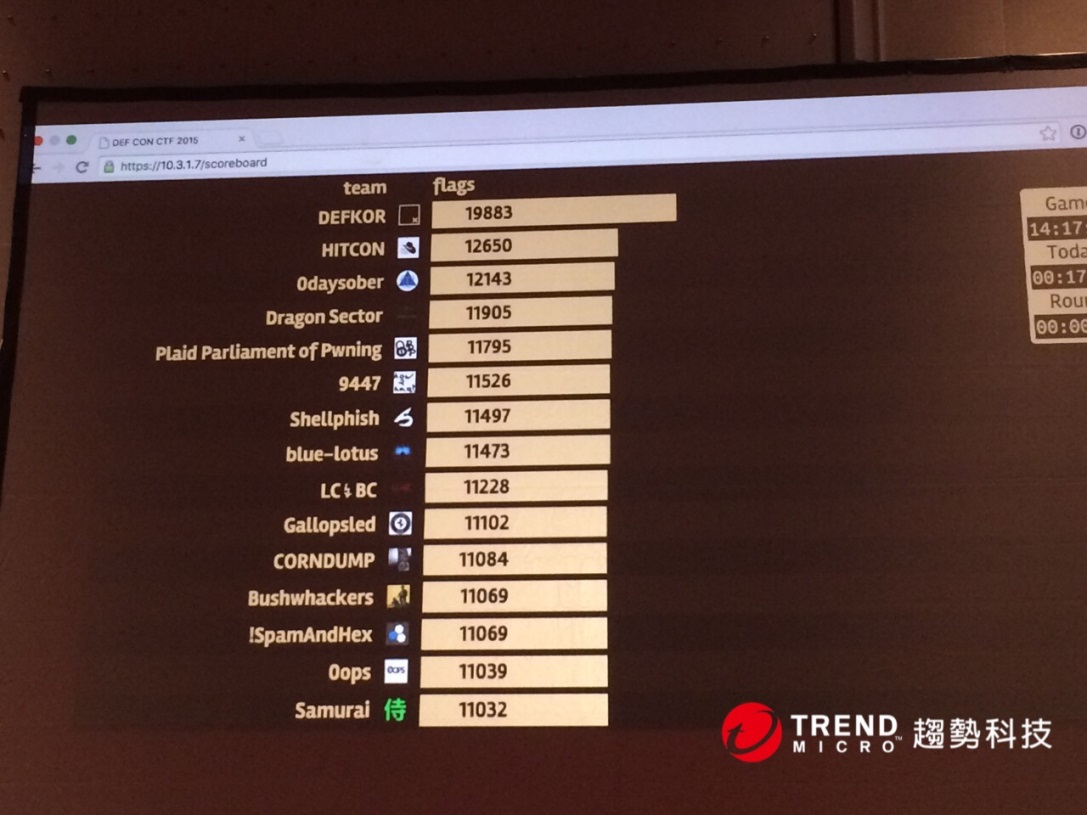

HITCON戰隊在第一天的賽事中反應相當迅速,雖然沒在第一時間找到漏洞,但修補漏洞的速度快,藉由快速分析對方流量,加以利用取得積分並與其他隊伍拉開差距。HITCON戰隊與韓國隊伍DEFKOR成為唯二兩支於第一天下午率先得分、維持分數正成長的隊伍,在第一天賽事結束時,以第二名之姿領先群雄。(CTF為攻防戰,在攻擊別人取得積分時,也可能被對手找到漏洞失去分數)

- DEF CON CTF 第二天賽事

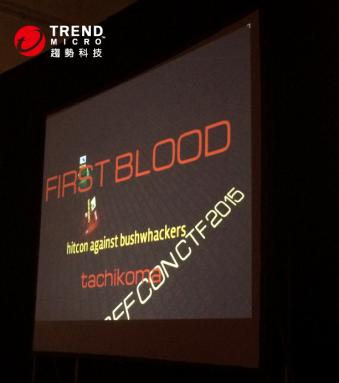

第一天晚上八點後,選手們一返回房間即進行戰術討論、漏洞分析與修補,不眠不休找尋其他服務的漏洞,於第二天開賽時進行攻擊,成功於第二天開賽30秒內取得First Blood,維持第二名領先優勢!