165專線提醒民眾,透過電話行銷購買手機、平板電腦等3C產品或申辦門號時應謹慎小心,在優惠的行銷包裝之下,可能隱藏著品質不佳的產品及高額的電信費率,亦有可能因此使民眾的個資外洩,而成為受詐騙的高風險族群。如果民眾有購機或門號需求,宜前往門市洽詢,更能獲得詳細的3C產品資訊及費率。

常見的電話行銷手法如下:

165專線提醒民眾,透過電話行銷購買手機、平板電腦等3C產品或申辦門號時應謹慎小心,在優惠的行銷包裝之下,可能隱藏著品質不佳的產品及高額的電信費率,亦有可能因此使民眾的個資外洩,而成為受詐騙的高風險族群。如果民眾有購機或門號需求,宜前往門市洽詢,更能獲得詳細的3C產品資訊及費率。

常見的電話行銷手法如下:

Google 打算嘗試讓 Android 應用程式改用一種可取代傳統密碼的登入方式。根據報導,Google 的「Project Abacus」(算盤計畫)已在最後實驗階段,並且正在研發一套稱為「Trust Score」(信任分數) 的安全認證系統,該系統基本上將取代密碼或 PIN 碼的登入方式,改以生物測定資料和其他資訊為基礎。

在最近一次的 Google I/O 開發者大會上,Google 先進科技與計畫總裁 Daniel Kaufman 表示:「我們手上就握有一支內建各種感應器的手機,為何不能讓它直接認得我,這樣我就不需要密碼?我應該要直接就能做事才對。」他補充說:Abacus 的目標並非要一次就將密碼換掉,而是結合多種較不確定的指標來形成一種可檢驗的使用者的身分認證方法。Google 表示目前已在美國 28 個州、33 所大學進行實驗。

[延伸閱讀:Google Android 安全性報告]

新的 API 將提供給一些「非常大型的金融機構」進行測試,並且將根據六月期間所累積的信任分數 (Trust Score),這些分數將根據使用者的打字速度和方式、講話聲音、位置、臉部辨識,以及是否接近熟悉的藍牙裝置與 WiFi 熱點而定。一般來說,危險性低的應用程式和基本的工具,應該不需要很高的信任分數就可執行,但一些敏感的應用程式,如:網路銀行和電子郵件網站,就需要較高的信任分數來登入。這套 Trust API 會在使用者的手機背景持續執行,以測量使用者的獨特習慣。Kaufman 表示:「我們希望能淘汰掉難用的雙重認證」,意指需要輸入密碼和 PIN 碼才能使用應用程式的麻煩。

[延伸閱讀:Android 歷年來的安全性功能]

Google 在 2014 年推出 Android Lollipop 作業系統時,就已在 Android 5.0 和後續版本內建了一個叫做「Smart Lock」的類似機制,讓使用者只要其智慧型手機在配對裝置的訊號範圍內就能自動解鎖裝置,一旦失去連線,裝置就自動上鎖,不過,Project Abacus 的作法是在背景持續執行以蒐集有關使用者的資料以累積信任分數。

原文出處: Google’s Project Abacus to Kill off traditional Android Password Logins)

近來勒索病毒驚傳變種,透過更多新型手法勒索您的檔案並要求支付高額贖金換取解密金鑰! |

PC-cillin 雲端版“勒索剋星”可防範 WanaCry 等勒索病毒,保護珍貴檔案,防止電腦被綁架,快為您的電腦做好防護!

防範勒索病毒 PC-cillin 用戶請至這裡點選”免費體驗”即可免費升級至最新版本

在臺灣有受駭案例,付錢後卻沒有救回檔案,甚至加碼更高的贖金,所以沒有人能夠保證付錢之後檔案可以救回來。支付贖金不僅是一種賭注,更會助長勒索病毒持續氾濫。何況付了款,不一定就能拿到解密金鑰。

在過去的六個月,就有超過50個勒索病毒新家族出現,而2014到2015年加起來也只有49個。如果你還覺得這些案例都是發生在國外,就算 FBI 說中招了只能付錢了事,還是覺得勒索病毒離自己很遙遠,一樣照追劇,照下載,照瀏覽新聞?但是現在你不可以置身事外了,台灣地區光5月遭勒索病毒攻擊人次高達50萬威脅,急增3倍,網路上常常出現類似的討論:

最近韓劇超夯的,許多人喜歡網路追劇,提醒您別遇到勒索病毒,有粉絲在趨勢科技粉絲頁留言:

這並不是個案,無獨有偶的是有網友在論壇上求助,說想利用假日在網路上看電影,電影看完了,電腦裡所有檔案卻都打不開了,原來是中了Cerber 勒索病毒 Ransomware,並被要求支付約台幣1.7 萬的比特幣(Bitcoin)才可解鎖,更慘的是用公司的電腦 ! 很多網友給的建議跟 FBI 建議的一樣:” 付錢了事 “

提醒您:如果電腦有軟體的修補程式沒有更新的話,遇到「Drive by download」路過式下載(隱藏式下載、偷渡式下載、強迫下載,網頁掛馬)攻擊,瀏覽惡意網頁或惡意廣告就會中毒。不要以為官方或大型網站就比較安全,曾幾何時網頁廣告成勒索病毒散播溫床,紐約時報、BBC、MSN 皆曾中招。台灣也傳出相關案例。

也許你會說大不了重灌,但若是遇到像這位媽媽一樣,孩子的成長照片全被加密了,如果沒有備份的習慣,真的會令人很心急。

以下是勒索病毒威脅手法的演變:

中了勒索軟體該怎麼辦?「建議受害人付款了事」在一個網路安全高峰會上 FBI 如是表示,,此語一出即惹來了爭議。勒索軟體藏在郵件,藏在載點,藏在廣告裡…只要你上網,就有可能是它的覬覦目標。日前也傳出有網友用電腦版的 LINE 遇到假好友傳來的檔案,點下去就中毒整台電腦被綁架,要求支付 500 美金。

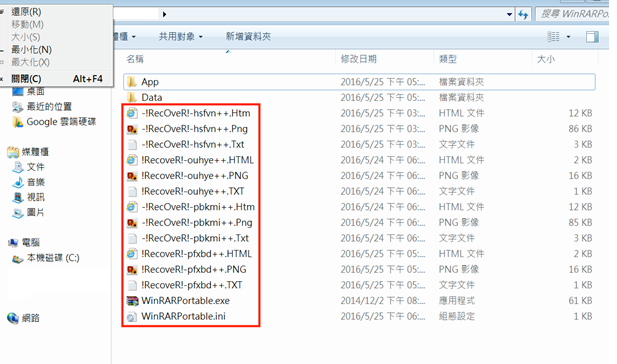

感染勒索病毒時,勒索病毒會連線到C&C伺服器下載加密金鑰並且開始加密電腦中的檔案,然後在電腦上放置Ransom Note檔案(支付贖金的說明檔案)。因此,當下列症狀出現時,就有可能就是遭到勒索病毒感染:

2016 年 4 月有多位網路犯罪分子終於判刑入獄。4 月 12 日,惡名昭彰的 Blackhole 漏洞攻擊套件作者 Paunch 被判刑七年,關進俄羅斯監獄。緊接著,SpyEye 的作者 Aleksandr Panin 也被美國聯邦法院判刑九年半。其同夥 Hamza Bendelladj 則被判刑十五年。

最新的一個案例是 Esthost,該集團最近一位伏法的是 Vladimir Tsastsin,他將在獄中待七年以上,此外,還將被沒收 250 萬美元以上的財產。

Esthost 是知名的 DNS Changer 殭屍網路的幕後集團,專門篡改受害電腦的 DNS 設定。Tsastsin 和其同夥的獲利方式是在這些殭屍電腦上顯示廣告、暗中攔截並修改其搜尋結果,以及在受害電腦上植入更多惡意程式。

[延伸閱讀:趨勢科技協助 FBI 破獲史上最大殭屍網路始末: DNS Changer(域名系統綁架病毒)與數百萬美金的不法所得 ]

當此殭屍網路在 2011 年被破獲時,還曾經是有史以來破獲的最大殭屍網路。趨勢科技經過多年的努力,累積了相當多有關 Esthost 整個集團的活動資料。我們將這些資訊提供給執法機關,成為 Tsastsin 和其共犯重要的犯罪證據。

至於 SpyEye,我們幾乎是在它一開始成為 ZBOT 競爭對手時就盯上它,不過後來因為對手的知名度較高,因此選擇和對手合併。多年來,各種駭客 都利用它來竊取使用者的存款,金額高達數百萬美元。我們的調查最後終於追查到 Panin 和 Bendelladj,兩人也在 2013 年被捕。

[延伸閱讀:為什麼 FBI 將 SpyEye 定罪是件大事? ]

路程漫長,但一切都值得

將歹徒繩之以法是一條漫漫長路。研究人員和執法人員通力合作,花費了數年的時間蒐集了所有起訴的必要證據。此外,還有律師和外交官也花費了同樣長的時間來完成引渡手續,將這些罪犯帶回美國受審。

這中間的過程真是相當困難,也相當耗時,而我們真心希望整個過程可以更快、更簡單一點,但無庸置疑地,這一切都是值得。

這些入獄的罪犯並非一般寫寫程序碼的小毛頭。他們都是頭號罪犯 繼續閱讀