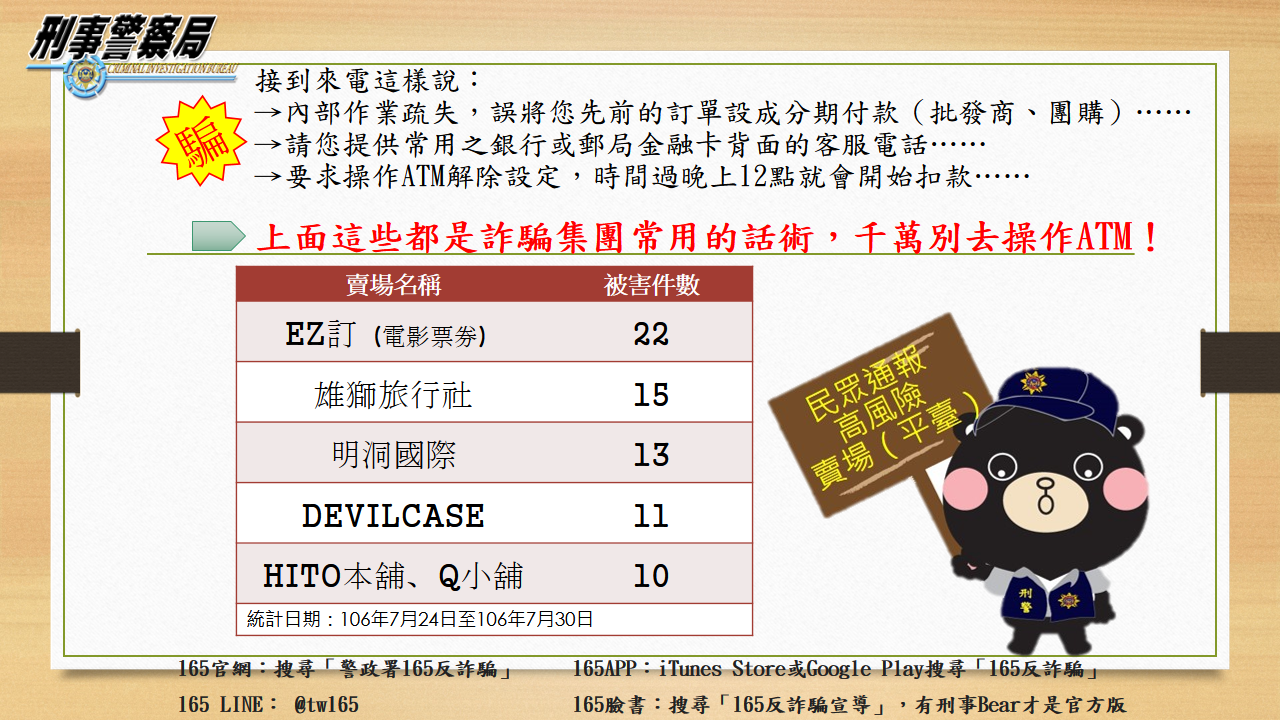

「千騙萬騙,不離ATM」

「刑事警察局」與「趨勢安全達人」共同合作,將定期公布近期網路上風險高的線上平台,提醒消費者若於下述平台交易或購買時,請務必提高警覺,以免受騙上當!

以下的高風險賣場,是上週經民眾通報的危險賣場,請大家多留意交易的過程,切記不要誤信歹徒的詐騙話術因而使自己權益受損了!

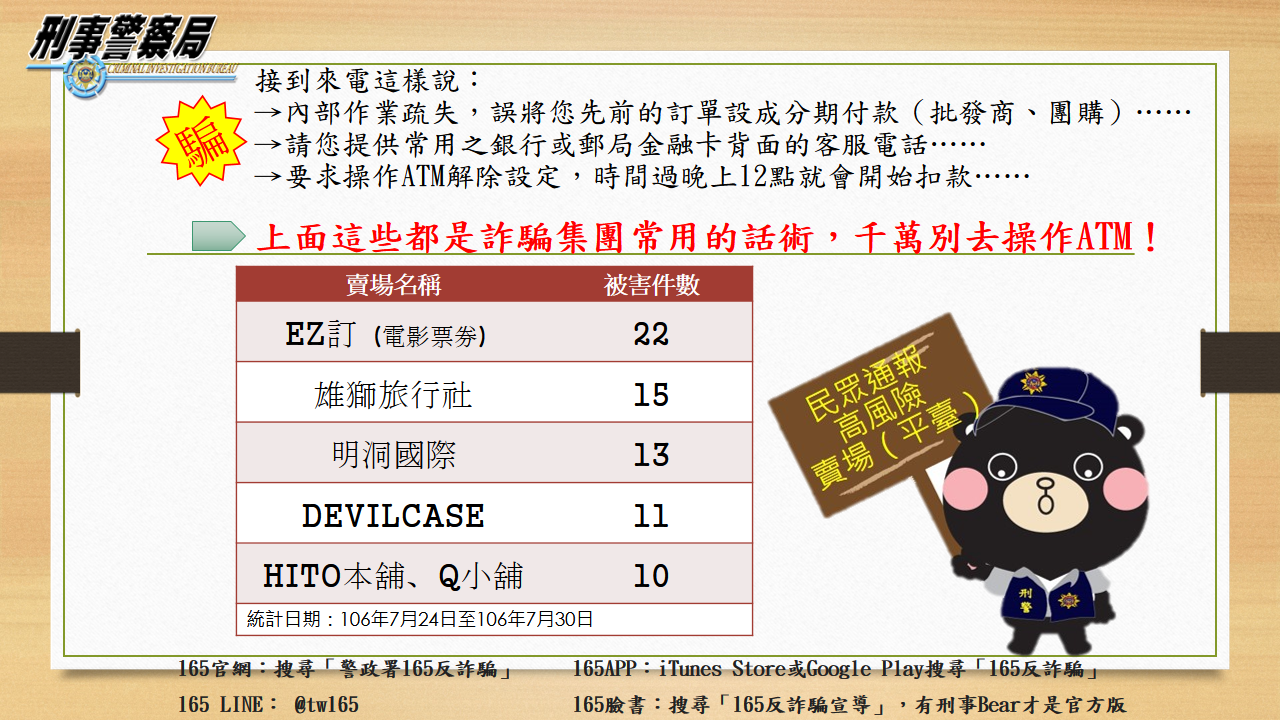

「千騙萬騙,不離ATM」

「刑事警察局」與「趨勢安全達人」共同合作,將定期公布近期網路上風險高的線上平台,提醒消費者若於下述平台交易或購買時,請務必提高警覺,以免受騙上當!

以下的高風險賣場,是上週經民眾通報的危險賣場,請大家多留意交易的過程,切記不要誤信歹徒的詐騙話術因而使自己權益受損了!

從最初的偵測到強制規範與矯正等一連串的動作,都需要率先掌握明確的威脅資訊與其嚴重性,才能採取有效行動來保護您最珍貴的資產,否則就算並非完全不可能,但實行起來也將困難重重。

以 XGen 防護為基礎的趨勢科技 TippingPoint Security Management System (SMS) Threat Insights 有效整合了多方來源的威脅資訊,讓您在資安應變的當下能夠輕易判斷威脅的輕重緩急,並且深入掌握當前及未來您網路可能遭遇的威脅,以及目前已經採取的防範措施狀況。 繼續閱讀

2015 年,在攻擊者取得 SWIFT 金融網路的資金交易代碼之後,一家厄瓜多銀行損失 1,200 萬美元。隔年,另有一起牽涉 SWIFT 的網路洗劫案例,造成孟加拉中央銀行損失 8,100 萬美元。同樣在 2016 年,一家越南銀行成功防止一起類似的攻擊事件,阻止攻擊者移轉 113 萬美元到攻擊者帳戶中。

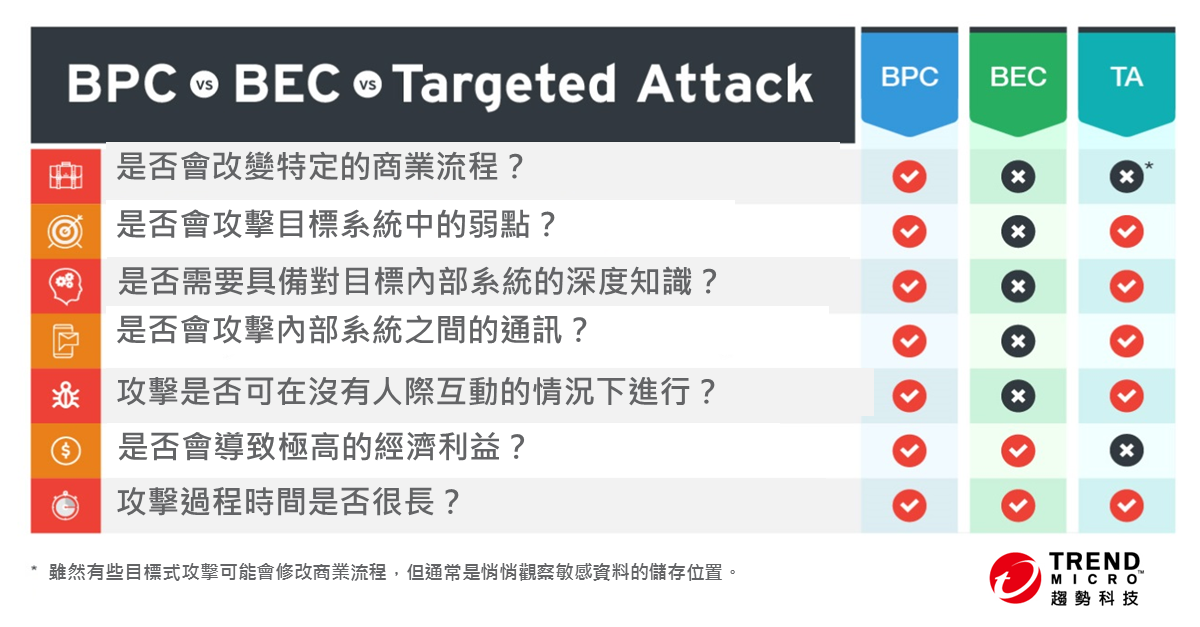

我們將這一系列新的攻擊分類為商業流程入侵 (BPC),主謀偷偷修改關鍵流程及系統,以進行看似正常卻未經授權的操作。那麼 BPC 是如何運作?BPC 的獨特之處在哪,與商務電子郵件入侵或稱為變臉詐騙 (BEC) 或目標式攻擊有何相似之處?企業又要如何找出 BPC?

BEC變臉詐騙的五種類型

BPC 及 BEC 擁有同樣的最終目標 (即經濟利益),但兩者僅有這點相似。

BEC 是極度仰賴社交工程(social engineering )策略的詐欺手段,誘騙受害者移轉資金到詐欺犯名下帳戶。在 BEC 中,攻擊者通常假扮成與金融或電匯付款業務相關的執行長或任何高階主管。根據 FBI 指出,BEC 有下列五種類型:

[請參閱:商務電子郵件入侵(變臉詐騙)是如何運作?]

BPC的三種類型

另一方面,BPC 則是更為複雜的攻擊,其中牽涉修改程序,產生與原先預期的不同結果。這往往能讓攻擊者獲得極高的經濟利益。根據趨勢科技所觀察到的案例,BPC 有下列三種類型:

[請參閱:商業流程入侵(BPC)的種類及個別案例]

鎖定目標攻擊及 BPC: 都能無限期留在網路中,而不被偵測到

針對性攻擊/鎖定目標攻擊(Targeted attack )及 BPC 間僅有一線之隔,兩者皆使用相同工具、技術及元件,且能在不受偵測的狀況下,滲透並留存於目標網路當中。兩者都能無限期留在網路中,而不被偵測到。然而,鎖定目標式攻擊的主要目的是滲透到公司中最重要的資產 (商業機密、智慧財產等),以進行商業間諜或破壞行為。另一方面,BPC 的詐欺犯主要是為取得不法利益。BPC 可能也會使用與鎖定目標式攻擊相同的手法,如情報收集、橫向移動,到維護和資料滲透等。