美國食品藥物管理局 (FDA) 最近針對 465,000 個據報含有安全漏洞的植入式心律調節器發出一項公告。廠商召回這些採用無線射頻 (RF) 通訊技術的裝置以更新韌體,藉此修補安全漏洞。

根據美國工業控制系統網路緊急應變小組 (ICS-CERT) 指出,這些漏洞「可能讓附近的網路駭客連上心律調節器並下達操作指令、變更設定,或者干擾心律調節器的功能。」駭客可利用這些漏洞來突破或繞過心律調節器的安全認證機制,進而經由無線射頻下達操作指令,或者將未經加密的病患資訊傳送給程式設計師或家用監視器。此外,經由這些漏洞,駭客還可修改心律調節器的設定,或者將裝置電池耗盡等等。

隨著連網醫療裝置日益普及,類似這樣的案例將越來越多。9 月 7 日,ICS-CERT 也發出了一份類似的公告,這一次,受影響的是某全球品牌的無線輸液幫浦,其幫浦廣泛應用在加護病房 (如:新生嬰兒及兒童加護病房)。藉由裝置的漏洞,「遠端駭客就能連線進入裝置,然後干擾幫浦的運作。」這些漏洞的發生原因不外乎:緩衝區溢位、韌體中寫死的無線通訊密碼,以及憑證驗證與存取控管機制不良。 繼續閱讀

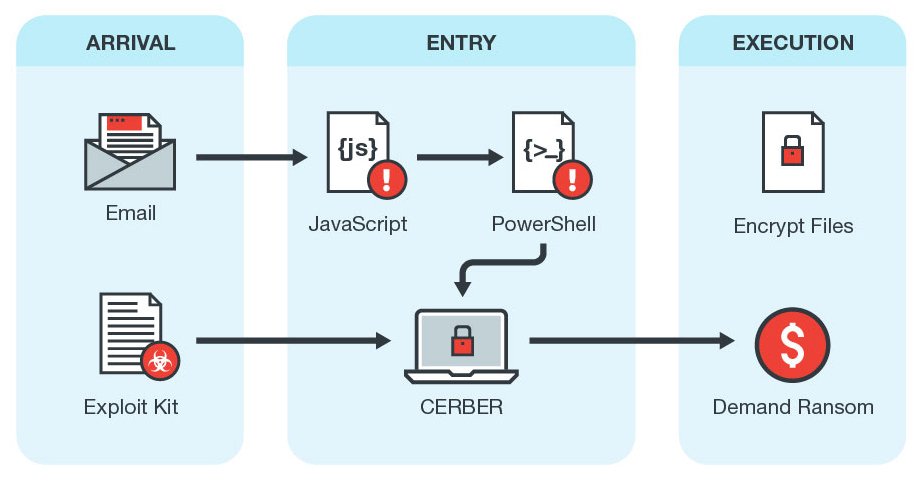

圖 1:Cerber 6 感染過程。

圖 1:Cerber 6 感染過程。