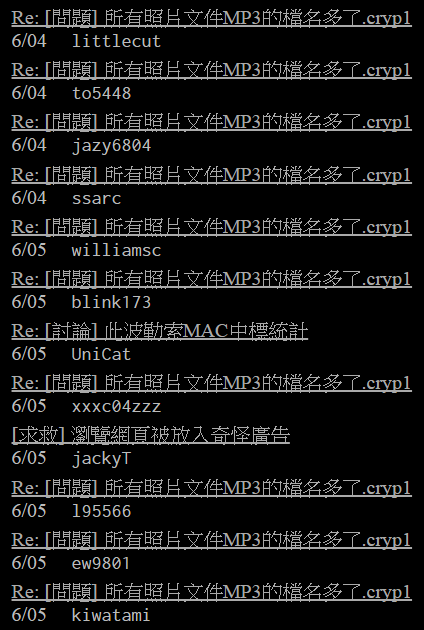

近日台灣網友在 PTT 防毒版大量傳出勒索病毒災情,這個被稱為電腦版綁架案的疫情慘烈,受害網友電腦內的重要檔案都在瞬間一一被加密成.cryp1檔。此波在台灣造成大量災情的是 CryptXXX(RANSOM_Waltrix)勒索病毒。

根據趨勢科技統計資料顯示,台灣地區勒索病毒 Ransomware (勒索軟體/綁架病毒)攻擊人次在5月份達到新高,共計50萬人次遭內含勒索病毒的網頁攻擊,較4月份成長3倍。

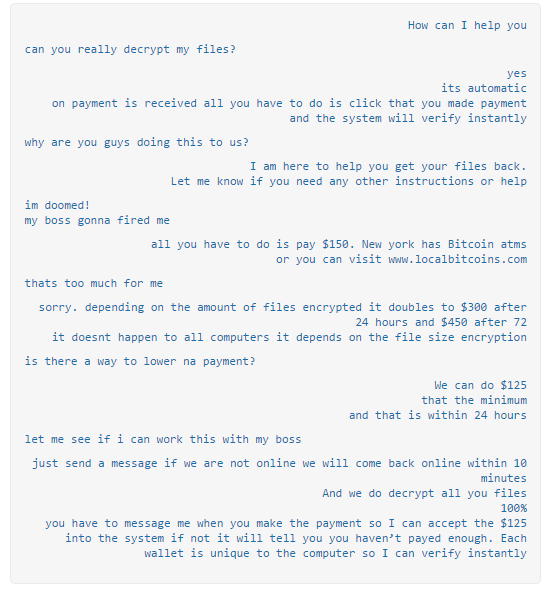

勒索病毒就像網路版的綁架案,目前最流行的加密型勒索病毒,便是駭客利用勒索病毒感染使用者裝置,將其檔案以加密的方式『綁架』,並向使用者提出支付贖金要求(以比特幣計價,動輒上萬元);如不提供贖金則將這些檔案『撕票』,使用者將永遠無法開啟使用遭受加密的檔案資料;且近期所出現的新型勒索病毒,更會限制付款時間,隨著時間倒數,將刪除越多檔案,增加受害者心理負擔。

PC-cillin 2016雲端版已有增加對勒索軟體 Ransomware加密行為的防護機制,可預防檔案被勒索軟體惡意加密

跨平台同時支援安裝於Windows、Mac電腦及Android、iOS 智慧型手機與平板電腦,採用全球獨家趨勢科技「主動式雲端截毒技術」,以領先業界平均 50 倍的速度防禦惡意威脅!即刻免費下載

本文整理關於加密勒索病毒的常見問題如下:

- 在台灣傳出大量災情的 CryptXXX加密勒索病毒,主要透過那些途徑散播?

- 惡意廣告是CryptXXX(RANSOM_Waltrix)勒索病毒傳播的主要途徑之一,只要不點擊廣告就不會中招?

- CryptXXX勒索病毒受害者回報瀏覽過內容農場網站後出現中毒症狀,所以大型網站比較安全嗎?

- 感染勒索病毒的四個主要症狀

- 中了勒索病毒的緊急措施

- 平時如何防範勒索病毒?三不三要!

在台灣傳出大量災情的 CryptXXX加密勒索病毒,主要透過那些途徑散播?

此波肆虐台灣的 CryptXXX(RANSOM_Waltrix)勒索病毒,感染案件遽增的原因是駭客透過惡意廣告發動攻擊,所謂惡意廣告是駭客偽裝成廣告主,將他們製作的惡意廣告透過廣告商推播至各大網站或部落格。因此瀏覽一般正常網站也可能遭遇惡意廣告因而感染勒索病毒,尤有甚者駭客會利用漏洞攻擊套件(Exploit Kit)攻擊作業系統及應用程式的漏洞,若使用者電腦沒有更新修補程式,只是瀏覽一般網頁就可能會中勒索病毒。 繼續閱讀