在年初的《資安預測準備度調查》結果顯示:醫療產業對勒索病毒的準備度最好,但之後卻出現了病人被迫轉院,醫院改採紙本作業等多則醫療產業受到勒索病毒侵襲的嚴重個案…..

每年,趨勢科技的技術長 (CTO) Raimund Genes 都會和研究人員以及來自全球的資安專家面對面坐下來,針對未來一年的資安情勢提出一些預測。

今年,我們決定調查一下大家對今年預測的情勢做了多少防範的準備。從一月起,趨勢科技便開始進行一項有關今年各項資安預測準備度的網路問卷調查。

目前我們已分析完今年 1 月至 5 月所收到的問卷,並且從中發現了不少有趣的結果。同時,我們也根據受訪者所處的地區和產業歸納出一些結論。

所以,這份報告供了一些值得參考的訊息。

Raimund 之前所做的預測之一就是:「2016 年將成為網路勒索之年」,就當前的勒索病毒 Ransomware (勒索軟體/綁架病毒)危機看來,這項預測可說是完全獲得印證。此外,從受訪者的回答以及近期所發生的一些事件,也能給我們不少啟示。

在因勒索病毒侵襲上新聞之前,醫療產業:我們已做好準備防禦網路勒索

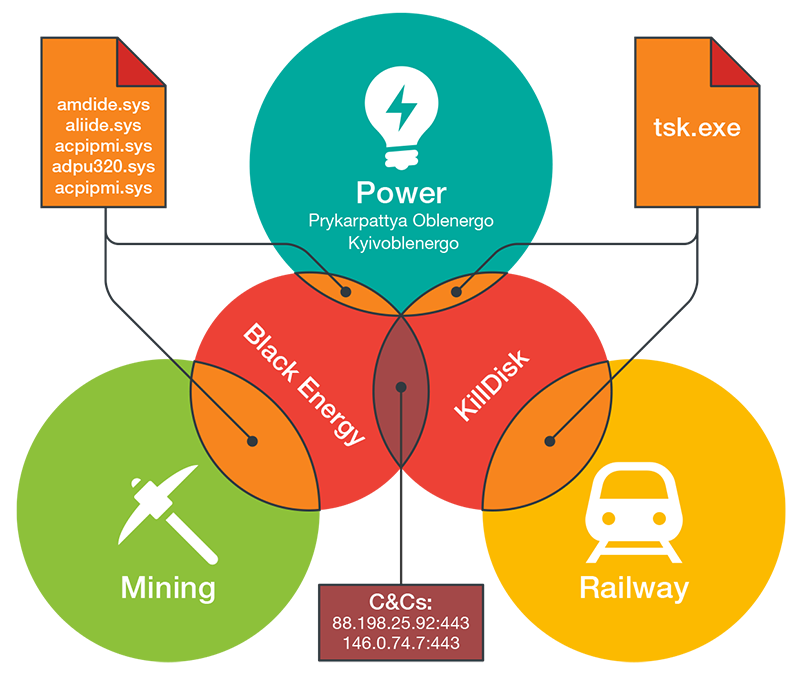

就這次的問卷調查來看,各產業受訪者對於網路勒索問題的準備度以醫療產業表現最好。下表顯示各產業受訪者在「網路勒索」問題上回答「準備度最為不足」的比例:

|

網路勒索 |

|

| 1 |

通訊/媒體 |

32% |

| 2 |

銀行、金融、保險 |

22% |

| 3 |

教育 |

21% |

| 4 |

其他 (餐飲、快速消費品、房地產、材料) |

20% |

| 5 |

公共事業、交通運輸、能源、電信 |

19% |

| 6 |

科技 |

17% |

| 7 |

零售 |

17% |

| 8 |

政府機關 |

16% |

| 9 |

醫療 |

6% |

| 10 |

製造 |

0% |

然而,我們卻在新聞媒體上多次看到醫療產業受到勒索病毒 Ransomware侵襲的嚴重個案,甚至付出高額贖金。

延伸閱讀:

刪除備份,逼迫就範!! 新勒索軟體 SAMSAM ,攻擊伺服器漏洞,鎖定醫院

Locky 勒索軟體迫使醫院緊急將所有電腦關機,改用紙本作業

我們該如何解釋這準備度與現實情況的差異?很簡單:面對勒索病毒,其實我們的準備並不如自己想像中那麼充分。

我們問卷調查的方式是請受訪者評量自己的資安準備度,因此受訪者的回答代表他們對自己的認知。

繼續閱讀