2016 年的威脅情勢屢創新高:新的勒索病毒 Ransomware (勒索軟體/綁架病毒)家族、全球肆虐的變臉詐騙以及各種熱門平台的軟體漏洞。其中,勒索病毒家族數量去年飆升7倍,趨勢科技統計,受勒索病毒攻擊次數全球排行榜中,台灣排名第18名,仍屬於資安高風險國家,亞洲中更是僅次於印度、越南、印尼、日本、菲律賓、泰國等國,亞洲排第7。全球企業損失300億元

勒索病毒造成全球企業損失金額高達10億美元,相當於新台幣300億元

趨勢科技日前發布年度資訊安全總評報告「2016 年資訊安全總評:企業威脅刷新紀錄的一年」,報告顯示2016 年網路威脅屢創新高,勒索病毒 Ransomware (勒索軟體/綁架病毒)和變臉詐騙攻擊或稱為商務電子郵件入侵 (Business Email Compromise,簡稱 BEC)越來越受網路犯罪集團青睞。

其中,勒索病毒造成全球企業損失金額高達 10 億美元(相當於新台幣300億元),且勒索病毒新家族數量較2015年相比成長 7 倍,顯現駭客攻擊對企業的影響幅度有加劇之趨勢。

企業資安威脅在 2016 年寫下新的紀錄,網路勒索成了一大問題。新的勒索病毒家族數量出現前所未有的爆炸性成長,而變臉詐騙攻擊或稱為商務電子郵件入侵 (Business Email Compromise,簡稱 BEC) 也讓企業蒙受了巨大的損失。該年發現的軟體漏洞總數,也突破去年的紀錄,甚至出現了工業用監控與資料擷取 (SCADA) 系統的漏洞。若 2016 年能帶給我們什麼啟示的話,那就是企業應徹底強化自己的資安防護。

以下為四個刷新紀錄的企業威脅:

- 新的勒索病毒家族數量成長 752%

- 平均每起變臉詐騙,企業損失約 14 萬美金(434 萬台幣)

- 企業軟體與 SCADA 軟體的漏洞數量名列前茅

- Mirai 殭屍網路大約掌控了全球 10 萬個物聯網 IoT ,Internet of Thing) 裝置

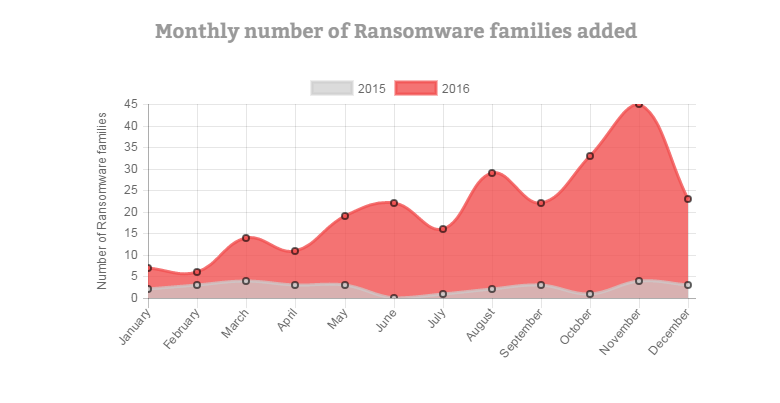

新的勒索病毒家族數量成長 752%

勒索病毒攻擊比以往更加難纏,新的勒索病毒家族數量在 2016 年成長了 752%,垃圾郵件是最主要的感染途徑。

每月新增的勒索病毒家族數量