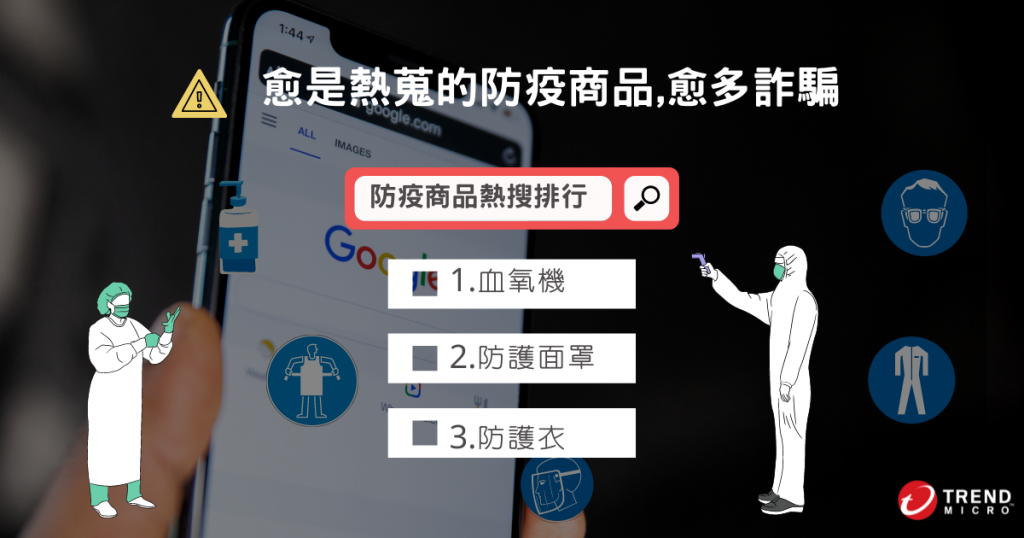

已經發生多起由 Google 搜尋結果中顯示的廣告誘導至釣魚網站的案例。不要以為出現在搜尋結果前面的內容都是官方網站發布的。 使用搜尋功能時要多加留意,簡單辨識是否為廣告的方式是,一般廣告會顯示「ad」「廣告」「PR」或「贊助」等字眼。但由於智慧型手機畫面較小,在尚未確認是否為廣告前很自然的反應是點選出現在前面幾條的連結。最好安裝可以在接觸惡意網址前,加以攔截的防毒軟體。

你相信 Google 找到的都是真的?! 山寨網頁搶搜尋排名,當心詐騙「找」上門。有網友爆料搜尋排名前面,找到幾乎一模一樣的假知名購物網,騙信用卡,相關報導:如何避免掉入網路搜尋詐騙陷阱六個要訣。

偽裝成企業或服務的官方社群帳號或網路廣告事件層出不窮。被欺騙的網友極有可能會被誘導至非法網站,萬一所屬組織機構遭到冒充的話,最重要的就是儘早做處理。本文為您介紹企業及組織遭到假冒時的對應對策。

- 🔻企業主對假社群帳號置之不理會有什麼風險?

- 🔻對社群網站的假帳號的處理方式

- 🔻遇到冒充自家品牌的廣告時的處理方式

- 🔻用戶該如何避免掉入假帳號惡意廣告陷阱?

繼續閱讀