根據趨勢科技的觀察,Covid-19 肺炎疫情已使得人們更加仰賴網路,越來越多機構開辦了線上服務,一些實體商店也紛紛關閉並改成線上營業。隨著線上交易漸漸成為消費的常態,各種資安威脅也隨之而來。

當使用者逐漸習慣網路生活的結果,就是使用者對網路平台的警戒心開始鬆懈,尤其是那些第一次如此仰賴網路來生活的高齡族群。

趁著疫情趁火打劫的惡意攻擊,包含專門竊取個人資訊 (如瀏覽器、電子郵件與 FTP 用戶端等應用程式所儲存的登入憑證),還有拉醫生背書的Fareit 電子郵件攻擊; 入侵430萬筆帳號的 Emotet 殭屍網路也參與其中;還有資訊竊盜木馬程式,例如 Lokibot、Agent Tesla 和 Formbook。

它們有的利用假的 Covid-19 肺炎疫情問卷調查散播勒索病毒;有的假冒疫苗集團提供疫苗資訊,散播夾毒的 PDF 檔,或偽裝成 Microsoft Word 文件的執行檔;也有假冒政府衛生單位的網路釣魚攻擊,謊稱邀請使用者接種疫苗,實際上竊取個資。

不少假借 Covid-19 疫苗名義的詐騙四處橫行,其使用的藉口五花八門,包括:發放疫苗接種卡、銷售疫苗、疫苗接種預約等等。

今年,我們發現含有「vaccine」(疫苗) 這個關鍵字的惡意網域數量突然暴增。根據 DomainTools 的報告,從 2020 年 11 月起,含有「vaccine」字眼的新增網域突然大量增加。我們大概發現了 1,000 個惡意網域當中含有「vaccine」字樣。網路犯罪集團也利用 Covid-19 疫苗為誘餌來架設一些網站。

黑暗網路(Dark Web,簡稱暗網)的隱密性及匿名性讓它成為網路犯罪集團販賣非法疫苗的絕佳管道,根據 最近一份報告指出,某個地下網站宣稱他們不僅已開發出一款疫苗可供採購,而且還提供全球運送。

令人憂心的是近來有報導指出 Covid-19 疫苗詐騙正經由 Facebook 和 Telegram 散播。

本文分享了我們對於利用 新冠肺炎(COVID-19)疫苗為誘餌的惡意程式、垃圾郵件、網路釣魚詐騙、惡意網站以及違法市集的相關研究。

全球疫情對於數位世界以及相關威脅有何影響?

根據趨勢科技的觀察,Covid-19 疫情已使得人們更加仰賴全球網路,儘管人們原本就依賴網路來生活,但人們為了避免接觸,這樣的情況在疫情期間就更加明顯。越來越多機構現在都開辦了線上服務,例如政府機關與醫療機構 (telehealth)。此外,「純網路」的服務也越來越多,例如全數位化的 線上銀行 (neobank)。此外,一些實體商店也紛紛關閉並改成線上營業。

隨著線上交易漸漸成為消費的常態,各種資安威脅也隨之而來。

使用者逐漸習慣網路生活的結果,就是使用者對網路平台的警戒心開始鬆懈,有時甚至忘了檢驗網路資訊的真實性。網路犯罪集團經常假冒一些知名機構,模仿他們的電子郵件、網站或應用程式,而且經常幾可亂真。所以,使用者有時很難分辨真偽,尤其是那些第一次如此仰賴網路來生活的高齡族群。

另一個值得擔憂的問題是假訊息氾濫,此問題在疫情之前就已存在,但隨著人們的生活更加依賴網路,再加上犯罪集團正利用 新冠肺炎(COVID-19)相關議題 (如疫苗) 為誘餌,假訊息的問題也變得更氾濫。

目前最夯的議題是 Covid-19 疫苗,全球約 118 個國家已接種了 3.19 億劑以上的疫苗,未來只會有更多社交工程social engineering )攻擊利用疫苗為誘餌。去年年底,國際刑警組織 (Interpol) 針對 Covid-19 疫苗相關的組織犯罪發布了一份 全球警示 ,包含線上與線下犯罪活動,如非法廣告、銷售、接種以及竊取疫苗。此外,Interpol 最近也破獲了一個假疫苗分銷網路。

本文分享了我們對於利用 Covid-19 疫苗為誘餌的 惡意程式、垃圾郵件、網路釣魚(Phishing)、惡意網站以及違法市集的相關研究。

惡意程式經由垃圾郵件散布

從 2020 年第一季起,我們便開始看到一波波 Covid-19 疫苗相關的攻擊,這些攻擊包括但不限於下列惡意程式:Emotet、Fareit、Agent Tesla 及 Remcos,受害的國家包括美國、義大利、德國等等。

Emotet 主要攻擊醫療、製造、銀行及運輸產業

Emotet 的幕後操縱 (C&C) 伺服器前一陣子已遭執法機關破獲,但在此之前, 我們發現了一波專門散播惡意程式並利用 Covid-19 疫苗假訊息為誘餌的垃圾郵件攻擊。這波 Emotet 垃圾郵件攻擊從 1 月初一直持續到該月 24 日,以下是幾個這波攻擊郵件附件檔案名稱的範例:

- Daily COVID reporting.doc

- DAILY COVID-19 Information.doc

- NQ29526013I_COVID-19_SARS-CoV-2.doc

- GJ-5679 Medical report Covid-19.doc

遭到 Emotet 肆虐的國家包括美國、義大利及加拿大,其中受害最嚴重的產業為:醫療、製造、銀行及運輸。我們偵測到的惡意文件樣本超過 80 種以上,內含 Trojan.W97M.EMOTET.SMTH 惡意程式。此外,這些文件之間還有些類似之處,以下是幾個我們發現的電子郵件主旨範例:

- COVID-19 Vaccine Survey

- RE:RE:COVID-19 Vaccine Clinic with Walgreens To Do Now

- Re:#TuOficinaSegura.Pfizer anuncia Vacuna contra el Covid .Novedades Oficinas YA!10 de Noviembre de 2020

這波 Emotet 攻擊大約運用了 100 台 C&C 伺服器,其 IP 位址分散 33 個國家,絕大多數位於美國、加拿大、法國。就在這波大規模垃圾郵件攻擊發生的幾天後,某些感染前述木馬程式的電腦就再也無法聯絡上 C&C 伺服器,因為惡意程式伺服器已經被 Interpol 破獲。

◾延伸閱讀:430萬筆帳號被入侵的 Emotet 殭屍網路被瓦解後

Fareit 專門竊取個人資訊 (如瀏覽器、電子郵件與 FTP 用戶端等應用程式所儲存的登入憑證)

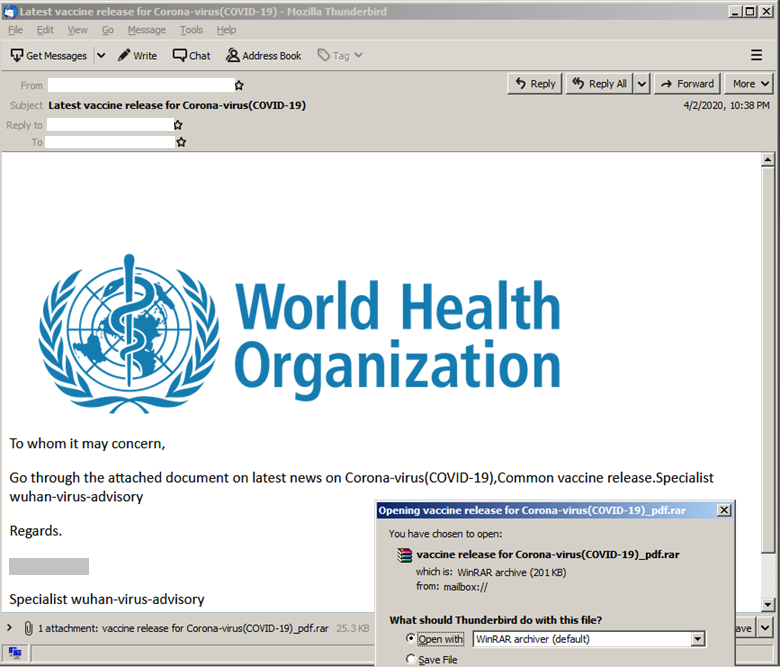

該網路犯罪集團發動了一波散播 Fareit 惡意程式的電子郵件攻擊,其郵件會利用 Covid-19 疫苗為主旨來引誘受害者上當。Fareit 專門竊取個人資訊 (如瀏覽器、電子郵件與 FTP 用戶端等應用程式所儲存的登入憑證)。以下是一些電子郵件主旨範例:

- Corona-virus(COVID-19),Common vaccine

- Corona-Virus Disease (COVID-19) Pandemic Vaccine Released

- Latest vaccine release for Corona-virus(COVID-19)

以下是這些郵件常用的附件檔案名稱:

- Corona-virus vaccine.arj

- COVID-19 VACCINE SAMPLES.arj

- COVID-19 Vaccine.arj

- vaccine release for Corona-virus(COVID-19)_pdf.rar

該犯罪集團會假冒世界衛生組織 (WHO) 的名義發信,信件內還會提到一些醫師的姓名。受害最嚴重的國家包括:德國、美國、義大利、中國、西班牙、以色列。

其他惡意程式

除了 Emotet 和 Fareit 之外,也有犯罪集團使用其他類型的惡意程式來散布 Covid-19 疫苗相關威脅,包括資訊竊盜木馬程式,例如 Lokibot、Agent Tesla 和 Formbook。此外,還有些會使用遠端存取木馬程式 (RAT),如 Remcos 和 Nanocore,以及像 Anubis 這樣的 Android 惡意程式。

2020 年 10 月,一份報告指出有一波假的 Covid-19 問卷調查會散播某個勒索病毒變種。這波網路釣魚郵件內含一份謊稱針對加拿大某大學學生及教授設計的問卷調查。趨勢科技將此勒索病毒命名為:Ransom.Win32.VAGGEN.A 及 Ransom.Win32.GOCRYPT.A。現在,我們仍會不時收到有關該惡意程式的偵測事件,其累積數量已超過 1,000,主要分布在葡萄牙、美國和以色列。

2020 年 11 月,一份報告指出 Zebocry 專門假冒生產 Covid-19 疫苗的中國醫藥集團 Sinopharm,駭客運用了一個虛擬硬碟 (VHD),內含兩個檔案:一個是 Sinopharm 簡報投影片的 PDF 檔,另一個是偽裝成 Microsoft Word 文件的執行檔。我們將它命名為:Backdoor.Win32.ZEBROCY.AD,其 C&C 伺服器位於「support-cloud.life」網域。

Remcos 後門程式會暗藏在一個提供 Covid-19 疫苗詳細資訊的檔案內,Agent Tesla 則是暗藏在一個討論 Covid-19 疫苗或解藥的檔案中,該檔案宣稱提供樣本或測試結果。

網路釣魚和詐騙

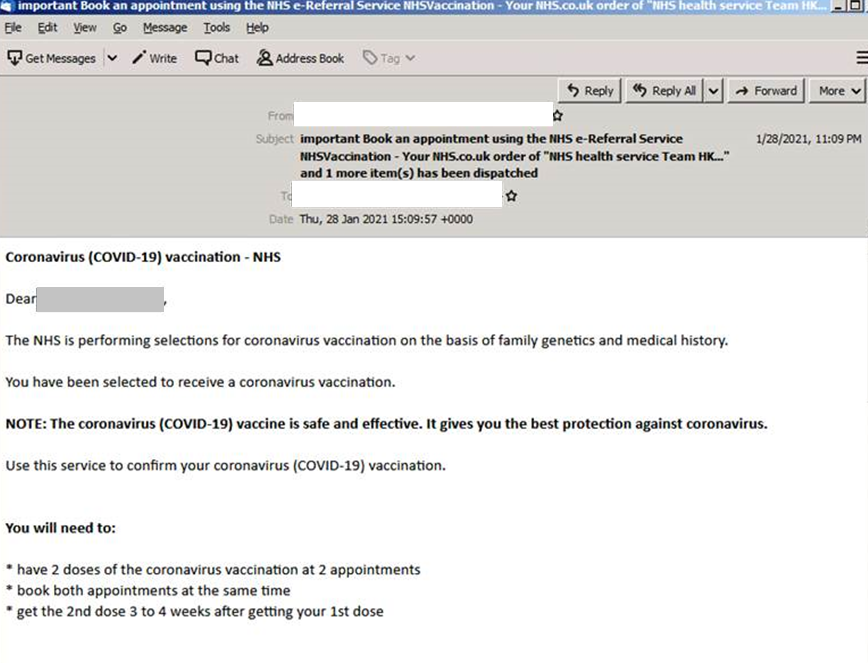

邀請使用者接種疫苗,「accept」(接受) 和「disregard」(不接受)按鈕都有詐

最近發生了一起假冒英國國民保健服務 (NHS) 名義的網路釣魚攻擊,其電子郵件謊稱邀請使用者接種疫苗,請使用者確認是否接受。邀請函上有兩個按鈕:「accept」(接受) 和「disregard」(不接受),但不論是點選哪一個按鈕,電子郵件都會將使用者帶到一個網頁表單,要求使用者填入自己的完整姓名、生日及行動電話號碼。我們在英國、德國、美國、荷蘭都能偵測到這起攻擊。

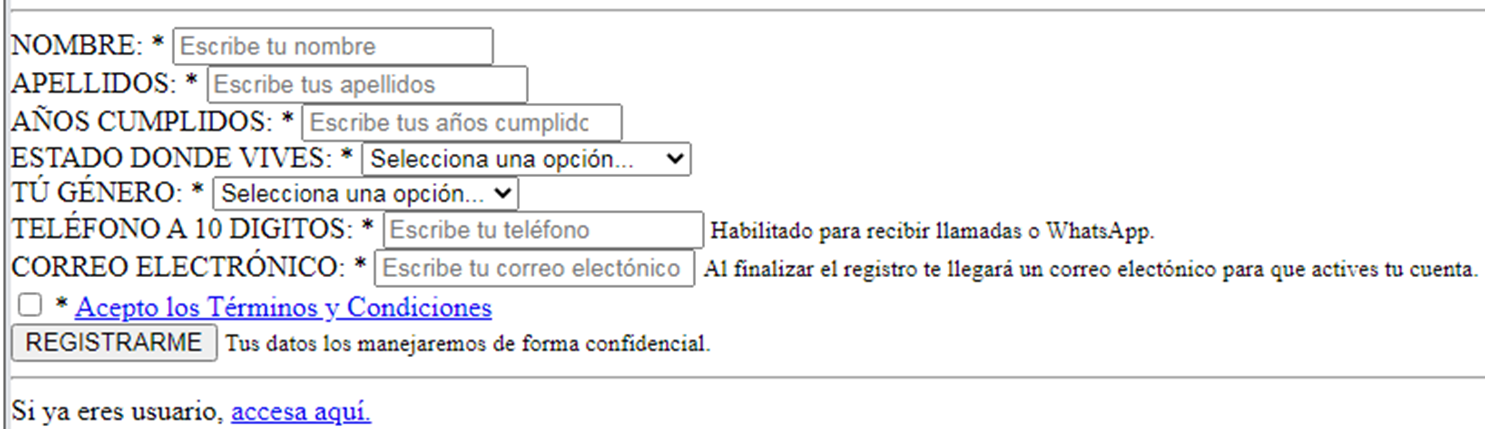

冒充醫療實驗室網站,讓使用者預約疫苗接種日期

近期還有另一起 網路釣魚攻擊在墨西哥流竄,這起攻擊利用一個冒充「El Chopo」醫療實驗室的網站,而且長得跟正牌網站一模一樣。該網站會要求使用者登錄自己的姓名、年齡、住址、性別、行動電話、電子郵件等詳細資訊。使用者登錄之後,就會收到一張據稱為 National Vaccination Card (國民疫苗接種卡) 的數位憑證,接著就等候該卡啟用。該網站宣稱可讓使用者預約疫苗接種日期,只要支付 2,700 墨西哥披索 (約合 130 美金) 的費用就會收到確認通知。該網站甚至提供了一些假的聯絡資訊 (電子郵件地址、Facebook 及 WhatsApp 頁面) 供使用者詢問資訊。以下是我們偵測到的幾個該攻擊的網路釣魚網站:「vacunacion.elchopo.mx」、「dinero-vacunacion.elchopo.mx」、「xn--vacunacin-d7a.elchopo.mx」及「infra-medica.com」(IP 位址:64.22.104.14)。

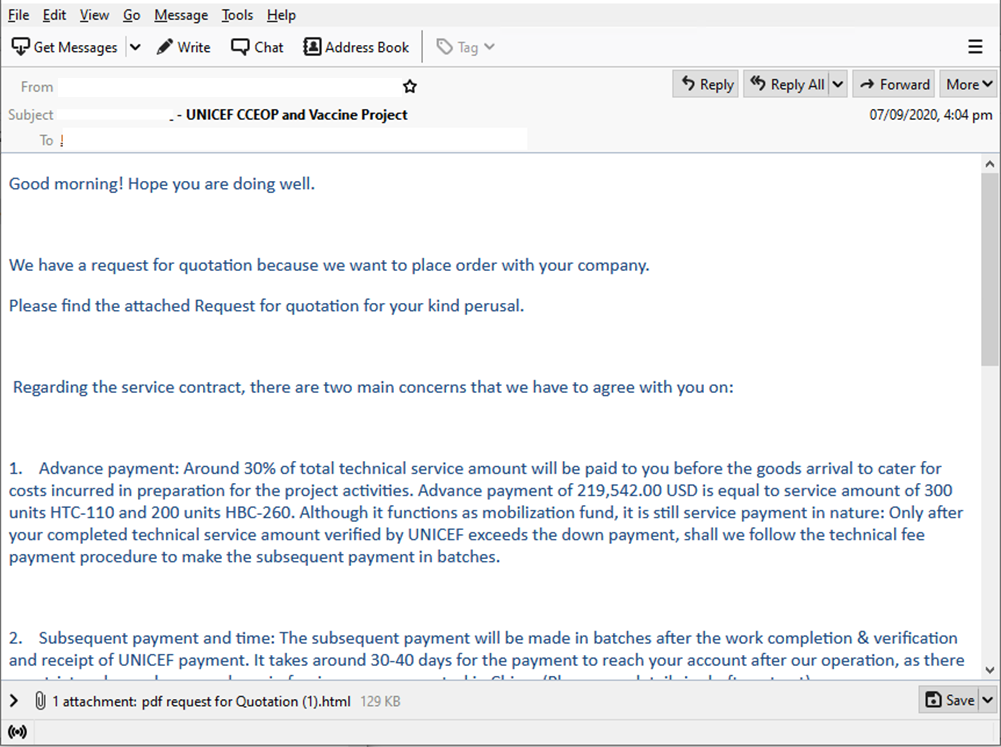

.png)

2020 年 9 月,趨勢科技觀察到一起利用疫苗安全運送設備相關主題的網路釣魚攻擊。其郵件假冒聯合國國際兒童緊急救援基金會 (Unicef) 的 Gavi 冷鏈設備最佳化平臺 (CCEOP) 採購案,並在附件當中提供一份報價邀約文件。此附件是一個用來顯示網路釣魚網頁的 HTML 檔案。這起行動使用了 20 個網域,並將 IP 位址設在荷蘭。趨勢科技已可攔截其網域及相關的 HTML 檔案 (Trojan.HTML.PHISH.TIAOOHWY)。

散發假疫苗接種證明卡片

目前仍可看到不少假借 Covid-19 疫苗名義的詐騙四處橫行,其使用的藉口五花八門,包括:發放疫苗接種卡、銷售疫苗、疫苗接種預約等等。根據 DomainTools 指出,有人在散發假的 CDC 疫苗接種卡,宣稱只在美國境內適用,可作為個人疫苗接種的證明。每一張卡費用 20 美元,可以一次購買四張,共 60 美元。

有些詐騙集團還會利用手機簡訊來從事詐騙,其中一個案例是假冒製藥公司,其訊息謊稱通知受害人已取得接種疫苗的資格,請受害人提供聯絡電話來預約接種。詐騙集團一旦經由電話連絡上受害人,就會要求受害人先支付一筆費用。

世界各國的政府與執法機關都在不斷呼籲民眾小心這類詐騙,美國政府甚至關閉了一些宣稱正在開發 Covid-19 治療藥物的生技公司網站。

75,000 個肺炎相關惡意網域,「vaccine」新增網域突然大量增加

去年,DomainTools 開始免費提供一份彙整的高危險性 COVID-19 相關網域名單來協助全球因應這場公衛危機。我們也利用這份網域名單 (絕大部分都含有「covid」這個關鍵字) 再加上趨勢科技 Smart Protection Network™ 的全球威脅情報,整理出了一份包含 75,000 個惡意網域的名單,這些網域大致分成幾類:惡意程式、網路釣魚、詐騙,以及信譽不良網域。

今年,我們發現含有「vaccine」(疫苗) 這個關鍵字的惡意網域數量突然暴增。根據 DomainTools 的報告,從 2020 年 11 月起,含有「vaccine」字眼的新增網域突然大量增加。另一方面,含有「covid」字眼的網域名稱數量從 2020 年 6 月便開始減少。在分析過程當中,我們大概發現了 1,000 個惡意網域當中含有「vaccine」字樣。2020 年 11 月,約有 100 個特別取得跟生產 Covid-19 疫苗的藥廠很像的新註冊網域,如:

- Gam-COVID-Vac

- BioNTech’s BNT162 vaccine (COVID-19 mRNA vaccine)

- EPI – VAK – KORONA

- PiCoVacc

- Sputnik V

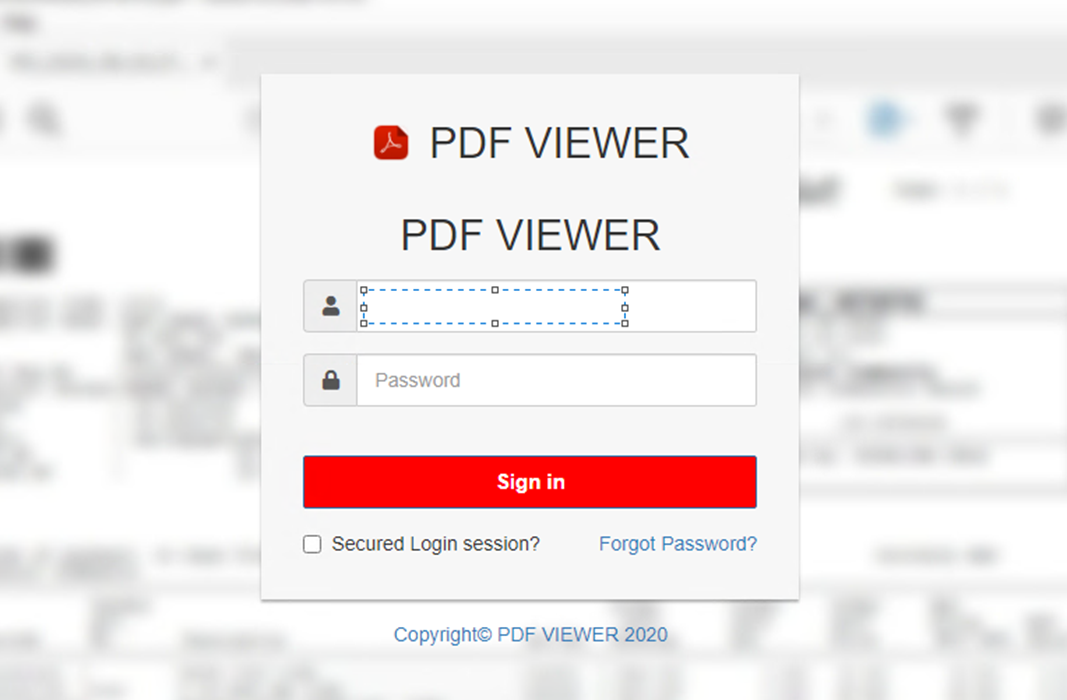

非法市場假冒醫學院網站賣疫苗

除此之外,網路犯罪集團也會利用 Covid-19 疫苗為誘餌來架設一些網站。例如「vaccine-coronavirus.com」就是 2020 年一個相當活躍的網站,不過在本文撰稿時已經停止活動,該網站假冒的是某家醫學院的網站。網站上宣稱可讓使用者購買疫苗,並且用比特幣 (Bitcoin) 支付。但重要的是,沒人能保證其疫苗的真實性,也沒人確定該網站收到款項之後是否會真的出貨。

.png)

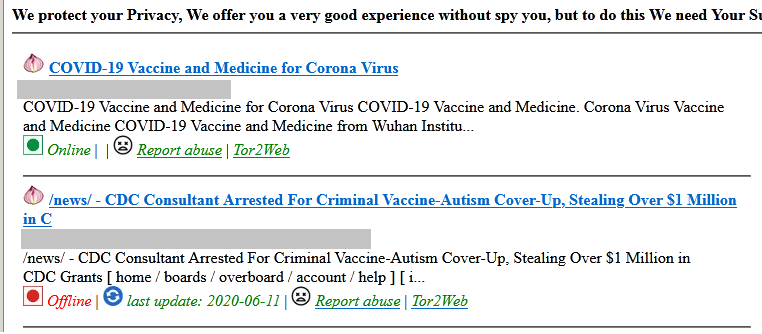

黑暗網路(Dark Web,簡稱暗網)的隱密性及匿名性讓它成為網路犯罪集團販賣非法疫苗的絕佳管道,根據 最近一份報告指出,某個地下網站宣稱他們不僅已開發出一款疫苗可供採購,而且還提供全球運送。

還有另一個黑暗網路(Dark Web,簡稱暗網)網站會要求買家將自己的個人資訊,甚至是感染 Covid-19 後的症狀和病史傳送到某個電子郵件地址。除了這些資料之外,還須使用比特幣預先支付費用。我們相信這應該是個詐騙網站。

此外,還有另一份報告提到地下市場上出現了一款售價 250 美元的疫苗。

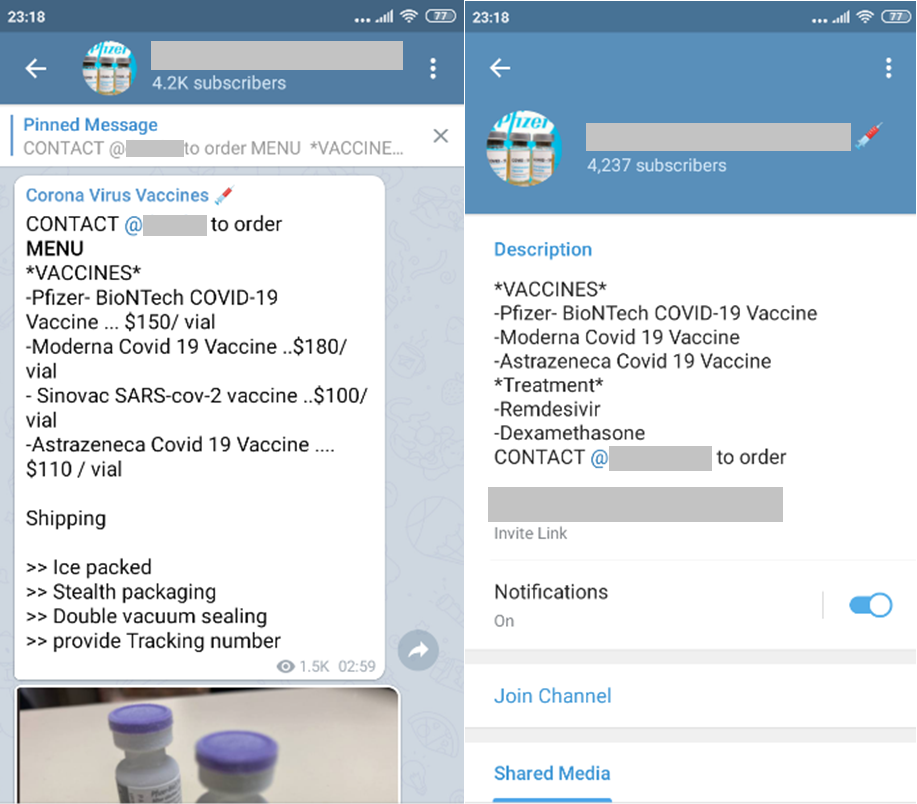

近來有報導指出 Covid-19 疫苗詐騙正經由 Facebook 和 Telegram 散播。此現象令人擔憂,因為 Telegram 上有一個相關頻道已經累積超過 4,000 名訂閱者,尤其,該頻道宣稱提供某知名廠牌的疫苗。根據該報導指出,研究人員試圖釣出幕後的詐騙集團,最終找到一個偽裝成某知名快遞公司的詐騙網站。我們已經找到了這個詐騙網站,根據該文的描述,這個網域最可能的應該是「deltaexpressairline.com」。若使用 Delta Express 來搜尋更多詐騙網站,我們還可以再找到其他 31 個網域。

解決之道

隨著疫情持續擴大,人們很自然地會想要設法買到疫苗。不過,大眾應該加倍小心,因為許多犯罪集團正在趁勢作亂。更值得注意的是,如果買到的是假疫苗,那很可能會對健康造成不良影響 (而這還是假設歹徒收到了錢之後真的會出貨)。

要防範這類網路詐騙的風險,使用者最好養成習慣不要點選不明來源郵件內的連結,或下載其附件檔案。此外,也應定期更新修補自己的系統。

企業可採取一套多層式資安策略來保護系統,全面涵蓋端點、電子郵件、網站以及網路。

網路詐騙橫行正好突顯使用者對於網路上的資訊要隨時抱持懷疑,以下是一些如何分辨假訊息的訣竅:

- 僅從可信賴的來源接收資訊:有關 COVID 疫苗的資訊,請參考當地衛生醫療機構發布的訊息。

- 點選之前請三思:在未先確認訊息是否真實 (例如透過信譽優良的搜尋引擎或新聞網站進行事實查核) 之前,切勿轉傳或分享任何訊息或貼文。如此就不會讓錯誤的資訊和詐騙到處流竄。

- 分辨假冒或惡意的電子郵件、網站及應用程式:錯字、文法錯誤、知名機構的名稱寫錯或標誌錯誤等等,都是詐騙的可疑跡象。不過,某些詐騙會假冒知名機構的名義並模仿他們的電子郵件、網站、應用程式等等,而且常常幾可亂真。所以,如果無法確定,最好透過其他管道來確認真偽,例如公司的官方社群媒體和聯絡資訊。

- 參加或舉辦網路資安教育訓練:提高網路詐騙及假訊息的防範意識和知識,這有助於防範這類詐騙。

最後,您還可以利用趨勢科技的防詐達人來查驗假訊息、詐騙以及類似的網路威脅。PC-cillin 2021 雲端版防毒防詐再升級捍衛隱私更安心

入侵指標資料

| SHA256 | 趨勢科技病毒碼偵測名稱 | 檔案名稱 |

| 56d85a979245364288d1814d5c45a8acf653c5da47d2eefe8f60f7b7de194e9c | Mal_GENISO-4 (Agent Tesla) | NEW COVID-19 VACCINE- CURE- UPDATE.Xlxs.iso |

| 69ae4cd1cbb84c2144408975682f1f24229d8d5a1988b12fff18fd0472cffffb | HEUR_VBA.E2 | Covid vaccine access – confidential.docm |

| 64f61dd41ec3a411e647f6371b8500666db3c96cc57a8cb0c16d47cceaf12aa9 | TrojanSpy.AutoIt.NEGASTEAL.SMB.hp | COVID-19 VACCINE.exe |

| 041320839c8485e8dcbdf8ad7f2363f71a9609ce10a7212c52b6ada033c82bc5 | TrojanSpy.Win32.FORMBOOK.L | vaccine_release_for_Corona-virus(COVID-19)_pdf.exe |

| cbf5be2bd3f2d0d5bc495228c034d303d728c11b6bbf58cdcf313c6bf7321321 | TrojanSpy.Win32.NEGASTEAL.THEAEBO | COVID-19 Update Treatment Vaccine.pdf.exe |

| 8a020281d5b475372fcf518c8f4a6b913b3a855c458996a9d7b525062ad736ec | TrojanSpy.Win32.NEGASTEAL.THEAEBO | NEW COVID-19 VACCINE- CURE- UPDATE.Xlxs.exe |

| 56a4523b72aef34982a90a480c17386862d4788c0501b9982d798d43c860cc6c | TrojanSpy.Win32.NEGASTEAL.THEAEBO | Download_Covid.19_New Cases_and_New_Vaccine.doc.exe |

| eecb7b15a90df049ba18e11ebe23ca8fa83900d11f6154807da5bb07314f255d | Backdoor.MSIL.REMCOS.SM | Covid-19 vaccine Brief summary.exe |

| 43c222eea7f1e367757e587b13bf17019f29bd61c07d20cbee14c4d66d43a71f | Ransom.Win32.VAGGEN.A | |

| a88612acfb81cf09772f6bc9d0dccca8c8d5569ea73148e1e6d1fe0381fe5aec | TrojanSpy.AutoIt.NEGASTEAL.SMB.hp | COVID-19 Vaccine Sample.exe |

| e17f4fc412f2d30169c6da41687bebbbdb390969a38458143c11474a08afec50 | AndroidOS_FakeApp.NGPF | Vaccine-register.apk |

| b6087bb0059e7e8d33e2d34a48e3f1db439e01fcd8856e7159428e9562df7067 | Trojan.Win64.WOREFLINT.A | PAPER-COVID-19-Vaccine-Strategy.pdf |

| 76888b745714b1d0db8cd883eaac756c560b052462cae240c3917c441c07d611 | TrojanSpy.Win32.NEGASTEAL.THEAEBO | Download_Covid.19_New Cases_and_New_Vaccine.doc.exe |

| 6d0e370da27f452ed7b21d468d607eb3b938cc798ec563209ce6f67e752963b7 | TrojanSpy.Win32.NEGASTEAL.THEAEBO | COVID-19 VACCINE- TEST-RESULT.exe |

| 158af91147262440a1f8356d1f8f9cba48b168b97924bea50440d67c679c6c6d | BKDR_SWRORT.SM | vacuna-covid.exe |

| b6162314e5f6edda9b033494a8dc5116cf831456815825949d1f59a5651d40f3 | BKDR_NOANCOOE.SM | COVID-19 VACCINE.EXE |

| e6be29fa3a68946d8e2239ad60d37b900ddf58cb2c63245dda916f560c081679 | Mal_GENISO-4 (Agent Tesla) | COVID-19 VACCINE- TEST-RESULT.exe |

| a08c6a65851bfe6b9c33d42c54d64869293f6119f9dd94cc060c8233e647568a | BKDR_NANOCORE.SMD | COVID-19 VACCINE.exe |

| 00c60593dfdc9bbb8b345404586dcf7197c06c7a92dad72dde2808c8cc66c6fe | Ransom.Win32.GOCRYPT.A | |

| bfbada8b0ecc1f711dd4869c7fc97f658b88dc497a415a2e912eff9245fe9c9b | TrojanSpy.Win32.NEGASTEAL.THEAEBO | Download_Covid.19_New Cases_and_New_Vaccine.doc.exe |

| b9bff597e8376ad448c493f4b7eb3e3c500c60528834b3b4a46a1493e3a56694 | AndroidOS_Anubis.GCL | Vacuna_COVID19_Chile.apk |

| 2b4d07dc6df290801e6dec29d4cd0649d52f0c001a171604cf374c84f57c63a2 | TROJ_CVE20171182.SM | COVID-19 VACCINE SAMPLES.xlsx |

| 052e19392c73c979c31554983a4aed5589c4ece553083dddfb4fe14ee55c440a | TrojanSpy.Win32.LOKI.SMDF.hp | Corona-virus(COVID-19)vaccine.exe |

| 2cf2568dad46a638b8e4d86aa46f4cd279511dba9900286e22aeaefc39189a88 | Backdoor.MSIL.NANOCORE.TIAOODFN | Covid-19 Vaccine.gz |

| 76299e863b71caed1b9950d904d1b52a8174b9077c9d4bc896276881caa46fad | BKDR_NOANCOOE.SM | COVID-19VACCINE_.exe |

| bbb0f2855d1444cae835700f58acb51b6a6fd2f48046e94850982753cb4a7268 | TrojanSpy.Win32.NEGASTEAL.THEAEBO | Download_Covid.19_New Cases_and_New_Vaccine.doc.exe |

| 7e765af2d1bf7c139df8fb2bb5eef1268b3cf356f7192f4f221c42104fad2a89 | TrojanSpy.Win32.LOKI.SMDF.hp | Corona-virus_28C_arj.bin |

| f36a0ee7f4ec23765bb28fbfa734e402042278864e246a54b8c4db6f58275662 | Backdoor.Win32.ZEBROCY.AD | |

| fc2cc8b7cf51f41d40121d63c21c9ae1af4f8f6126b582ace5ed4a5c702b31c3 | TrojanSpy.Win32.FORMBOOK.L | vaccine release for Corona-virus(COVID-19)_pdf.rar |

網址

- ip-160-153-254-152[.]ip.secureserver[.]net/nfz

- ip-160-153-254-254[.]ip.secureserver[.]net/nhs

- ip-160-153-254-152[.]ip.secureserver[.]net/CVD19

- ip-160-153-246-67[.]ip.secureserver[.]net/NHSonline

- ip-107-180-73-44[.]ip.secureserver[.]net/WEB/parcel.php

- IP 64.22.104[.]14

- support-cloud[.]life

- hxxp[:]//t[.]me/Darkwebvendor

- hxxp[:]//t[.]me/Buy_COVID_19_Vaccines

- covidsgaonvjnd6z[.]onion

- vaccine-coronavirus[.]com

- vacunacion[.]elchopo[.]mx

- dinero-vacunacion[.]elchopo[.]mx

- xn--vacunacin-d7a[.]elchopo[.]mx

- infra-medica[.]com

電子郵件

- darknetmarket1@protonmail[.]com

- cvdntdrs@protonmail[.]com

- orders@vaccine-coronavirus[.]com

原文出處:Injecting Deception Mid-Pandemic:Covid-19 Vaccine Related Threats 作者:Paul Pajares