趨勢科技在這篇文章裡會利用軟體無線電(SDR)來測試兩種攻擊情境,重新檢視車庫自動門所可能面臨的威脅。我們會示範滾動碼攻擊以及另一個利用隱藏遙控器功能的攻擊。

大多數住宅的第一道防線都是經典的鎖加鑰匙組合,用來保護所有能夠入內的通道。這類機制通常都很可靠,也讓人們理所當然地以為這將永遠是事實。在本文中,我們將會仔細研究其中一種機制 – 常見的車庫遙控器,測試兩種威脅情境並展示其安全影響。

雖然這主題在過去曾被提及,但當我們剛好有個壞掉的車庫遙控器時,我們發現這是個好機會來重新檢視這個問題。我們研究了它的運作原理來檢視潛在安全漏洞。利用軟體無線電(SDR)和射頻(RF)技術,讓我們可以測試兩種攻擊情境。

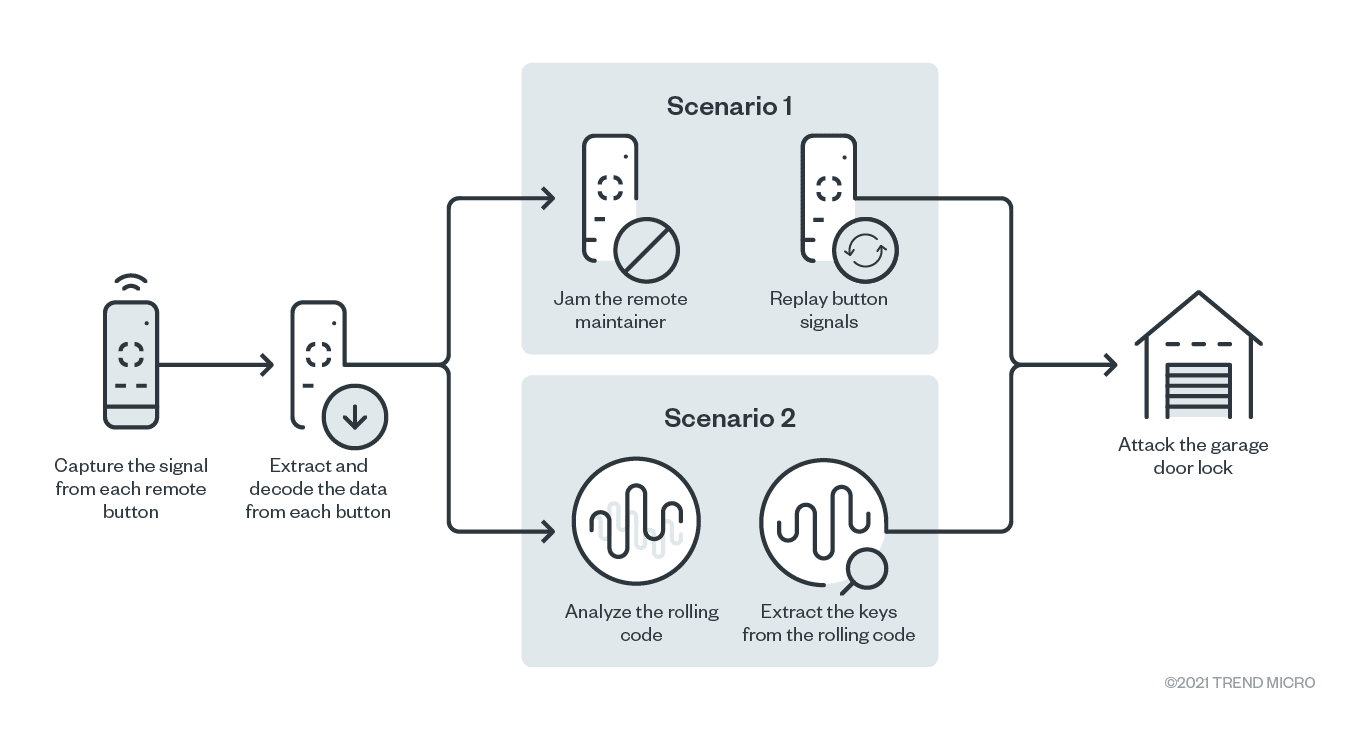

圖1. 概括此次分析的攻擊鏈

第一種情境很有意思,因為其攻擊關鍵在於遙控器一個少有人知的功能,即直接接收器(DOR)功能。利用干擾和重播訊號,我們可以將第二個遙控器記錄到接收器讓其永久可用。第二種測試則是回顧了滾動碼攻擊。最後,我們探討了最小化整套設備使得此類攻擊可以更加隱蔽地進行代表什麼意思。

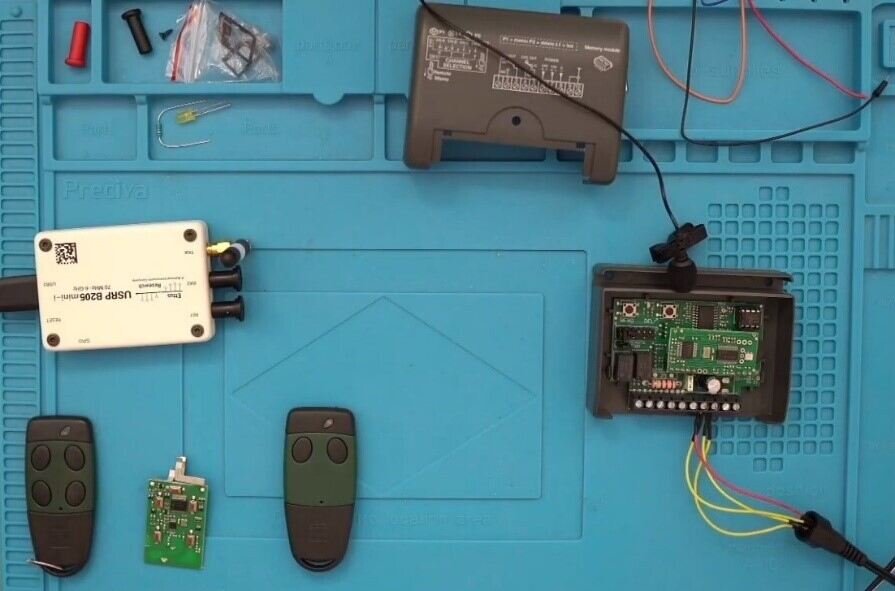

趨勢科技的技術簡報「車庫遙控器安全分析及DOR攻擊的危險」提供了測試細節和完整描述,包括使用工具的影像及兩種威脅情境中各步驟的結果。

解碼訊號

本文的研究目標是Cardin S449-QZ2遙控器及支援這些遙控器的接收器。我們選擇這個遙控器是因為它具備了DOR程式,我們將在後面詳細說明。我們使用SDR來捕捉和分析遙控器每個按鍵按下後所發送的訊號。在確認頻率範圍後,我們可以用客製化SDR頻率分析儀來觀察代表我們想捕捉訊號的兩個峰值。

該訊號是用一個複雜的寫入器所記錄。我們接著對它進行抽取和解調,來取得我們需要提取和解碼的資料。為此,我們使用Inspectrum和Universal Radio Hacker(URH)等工具進行解碼。

我們對每個按鍵都測試了數次,包括前面提到的隱藏按鍵。在記錄了幾次不同訊號送出後,我們可以識別出命令、固定和加密欄位等欄位,這代表了有使用滾動碼機制。我們需要在第二個測試中分析滾動碼。

第一種情境:惡意使用DOR功能

此時我們可以測試這兩種情境。第一種取決於DOR程式,它涉及到遙控器內的一個隱藏按鍵。Cardin並不是唯一具有此功能的遙控器,它在不同廠商所製造的裝置中也很常見。值得注意的是,遙控器手冊表示隱藏按鍵可以讓人們將新遙控器錄到接收器。我們還發現,此按鍵跟其他按鍵不同,可以重播,因此是攻擊的基礎。

我們捕捉到DOR命令並封鎖其第一次的按鍵動作。我們的作法是干擾它並同時記錄它。結果可以讓該程式失效。這讓我們可以重播驗證過的遙控器DOR按鍵動作,播放其按鍵命令並透過發送按鍵訊號來記錄我們的第二個遙控器。

好消息是,這種作法需要入侵者捕捉有效的按鍵動作,包括隱藏的DOR按鍵,這在真實情況中很少見。攻擊者需要拿到住戶的遙控器或在車庫維護時進行攻擊。

情境二:分析滾動碼

進入到第二個場景,我們需要對滾動碼進行解碼,所以我們將目光轉向KeeLoq 演算法,它被用來保護封包不被重播和解碼。研究顯示之前就有對KeeLoq進行的攻擊。跟許多滾動碼機制一樣,KeeLoq沒有使用能防止攻擊者進行重播攻擊的時間戳記。我們在測試中使用Kaiju來分析滾動碼,讓我們可以隔空發送命令。

Kaiju對非LEA使用者來說有著顯著的限制。儘管如此,攻擊者總能夠查看遙控器的記憶體並研究製造商金鑰來自行產生滾動碼。這可以透過查看包含多個品牌主金鑰的遙控器拷貝器來更進一步,我們在技術簡介中展示了這一點。

PandwaRF裝置

有人可能會說,要進行此類攻擊會用到很顯目的裝置,破壞掉想秘密闖入的目的。但像PandwaRF這樣的裝置,一個帶有Android APK的小型頻率分析儀,可以讓這整套設備更加容易攜帶跟隱藏。我們在技術簡介中詳細地展示如何使用該裝置來有效捕捉和幫助解碼訊號。

安全影響

對入侵者來說,車庫門可能是闖入住宅的更好選擇。他們能夠在車庫內規劃進一步的闖入計劃而不被路人察覺。也可能就將目標放在車庫內的任何東西。

這次展示是為了顯示這些安全漏洞仍然存在,可能讓住宅屏障以意想不到的隱蔽方式瓦解。為了防止這類攻擊成真,製造商應採取措施在滾動碼機制之上加入更多安全措施,例如:

- 每個遙控器都使用不同的製造商密鑰並加入多樣化,這樣攻擊者就算轉儲了主密鑰也必須找出產生各個密鑰的演算法

- 在遙控器和接收器上關閉除錯介面

- 在遙控器和接收器上實施記憶體保護來避免可能的外洩

- 加入同步計數器時使用種子來讓暴力破解更加複雜

而對屋主來說,要確保接收器實體受到保護且收藏的很好。不要讓車庫門敞開而無人看管,注意車庫遙控器放置的地方,並且考慮使用傳統鎖具來保護車庫,尤其是當自己要出遠門時。還應該了解本文裡強調的DOR程式等功能,防止這些功能被用來攻擊。此外,屋主要知道可以透過設定接收器來停用DOR功能。

本研究是為了提供框架來產生所有密鑰並檢查設定是否正確。我們在這裡僅描述了過程摘要,詳細介紹可以參考我們的技術簡介「車庫遙控器安全分析和DOR攻擊的危險」。

@原文出處:Forced Entry: A Security Test for Automatic Garage Doors 作者:Sébastien Dudek