5 月 7 日,一起勒索病毒 Ransomware (勒索軟體/綁架病毒)攻擊造成負責美國東岸近半數油管運輸的 Colonial Pipeline 公司主動關閉營業,使得汽油、柴油、家用暖氣用油、噴射機用油、軍用油品全部受到嚴重衝擊。美國聯邦機動運輸安全管理局 (Federal Motor Carrier Safety Administration,簡稱 FMCSA) 在全美 18 州發布緊急狀態來緩解油品供應中斷的問題。自駭客攻擊造成 Colonial 營運關閉以來已經過了五天,該公司依舊沒辦法完全恢復營運。

油品供應中斷已經開始影響車輛運輸,在亞特蘭大 (Atlanta) 都會區, 30% 的加油站都無油可賣,其他城市回報的數據也大致如此。為了維持民生必要油品的供應無虞,政府已發布囤積禁令。

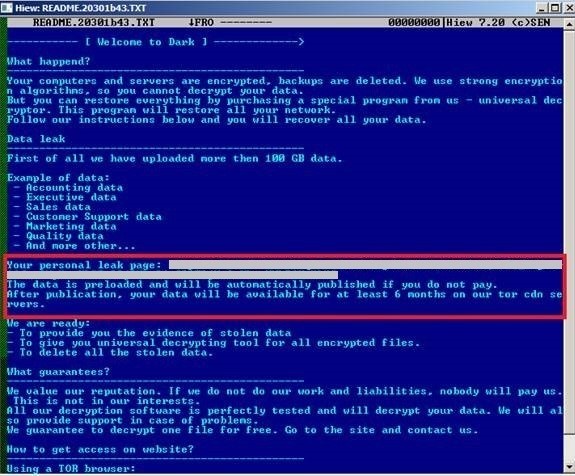

美國 聯邦調查局 (FBI) 確認此次攻擊的幕後元凶是 Darkside 駭客集團。Darkside 是一個相對較新的勒索病毒家族,首次在 2020 年 8 月現身,但該集團之前就曾經在一些網路犯罪行動當中得逞,因此累積了不少經驗。根據彭博社 (Bloomberg) 的新聞指出,駭客集團除了將 Colonial 公司的電腦系統鎖死之外,還竊取了超過 100GB 的企業資料。這個駭客集團向來慣用這種雙重勒索伎倆,不但會要求受害者支付贖金來解鎖電腦,還會竊取企業的資料並趁機敲詐一筆,如果受害者不乖乖付錢,他們就會公開偷來的資料。我們後面會提到,事實上 Darkside 在網路犯罪集團之間算是相當具有創新能力,率先開發出所謂的「四重勒索服務」。

Trend Micro Research 在網路上蒐集了數十個 Darkside 勒索病毒樣本,並研究了該勒索病毒的運作方式以及它所瞄準的目標。

Darkside 勒索病毒活動時間表

Darkside 勒索病毒應該 跟東歐地區有所淵源,最早出現於 2020 年 8 月。其幕後的駭客集團會提供所謂的勒索病毒服務 (Ransomware-as-a-Service) 給其他犯罪集團使用,並從其利潤當中收取一定比例的佣金。Darkside 是現代化勒索病毒的一個絕佳範例,採用更新的商業模式。現代化勒索病毒專門尋找高價值目標,且獲利方法也更多樣化 (例如雙重勒索)。此外,現代化勒索病毒攻擊經常由多個集團聯合執行並平分獲利。這類攻擊有時候看起來更像是進階持續性滲透攻擊 (APT) 而非傳統的勒索病毒事件。

以下是從一些公開報導當中拼湊出來的 Darkside 活動時間表:

- 2020 年 8 月:Darkside 集團發表自己的勒索病毒。

- 2020 年 10 月:將受害者身上拿到的 2 萬美元捐給慈善機構。

- 2020 年 11 月:Darkside 推出勒索病毒服務 (RaaS),並邀請其他網路犯罪集團使用該服務,而 Darkside 資料外洩網站也隨後出現。

- 2020 年 11 月:推出內容派送網路 (CDN) 來存放及派送偷來的資料。

- 2020 年 12 月:Darkside 邀請媒體與資料復原機構追蹤他們的新聞中心來掌握其資料外洩網站的最新動態。

- 2021 年 3 月:Darkside v2 發表,內含多項更新。

- 2021 年 5 月:攻擊 Colonial Pipeline。Darkside 在攻擊後宣稱他們並無政治動機,並開始篩選其攻擊目標,這很可能是希望將來可以避免再引起關注。

突破防線

根據我們對 Darkside 樣本的研究,我們發現網路釣魚、遠端桌面通訊協定 (RDP)、攻擊已知漏洞是他們突破企業防線的慣用手法。此外,歹徒在整個攻擊過程當中還會使用一般常見的 合法工具來躲避偵測並掩護其攻擊行動。

歹徒在偵查與突破防線的階段會根據不同目的而使用下列幾種合法工具:

- PowerShell – 偵查、常駐

- Metasploit Framework – 偵查

- Mimikatz – 偵查

- Bloodhound – 偵查

- CobaltStrike – 安裝

像 Darkside 這類現代化勒索病毒不會一突破防線之後就馬上在企業內植入勒索病毒,駭客會先執行一些手動作業。

橫向移動與權限提升

橫向移動是現代化勒索病毒攻擊流程當中最重要的探索階段。其目的一般來說是要找出受害機構內的所有重要資料,也就是後續資料外傳與加密的目標檔案及位置。

我們確認 Darkside 確實如報導所言,其橫向移動的目標是取得網域控制器 (DC) 或 Active Directory 的存取權限,進而竊取登入憑證、提升權限、取得其他珍貴資產,以便能將偷到的資料外傳。接著,它會繼續在系統間橫向移動,最後再經由 DC 網路共用資料夾將勒索病毒植入網路上的電腦。Darkside 所採用的一些已知橫向移動技巧都會用到 PSExec 和 RDP。但如同我們前面所說,現代化勒索病毒集團的行為更像我們所認知的 APT 集團,他們會針對受害者的網路防禦措施調整自己的工具和方法。

資料外傳

採用雙重勒索技倆的勒索病毒,通常會先將企業關鍵資料外傳之後再發動勒索病毒。此時是勒索病毒攻擊最容易被發現的階段,因為資安團隊很可能會注意到資料外傳的流量。而且這是植入勒索病毒前的最後一個步驟,所以駭客通常會在此時加快腳步,盡可能在被攔截之前完成。

我們發現,駭客在資料外傳階段會用到以下幾項工具:

- 7-zip – 將準備外傳的檔案壓縮。

- Rclone 與 Mega Client – 用來將檔案上傳至雲端儲存服務的第三方工具。

- PuTTy – 替代的檔案傳輸工具。

資安專家發現,Darkside 駭客集團會利用多個架設在 Tor 網路上的資料外洩網站來存放其竊取的資料。根據報導指出, Mega.nz 和 privatelab 就是該集團用到的兩個檔案分享服務。

執行勒索病毒造成衝擊

接下來的步驟就是真正執行勒索病毒,此勒索病毒在這階段與 ReVil 有許多相似之處,包括勒索訊息的結構、使用 PowerShell 來執行指令以便從網路刪除陰影副本。此外,兩者都使用相同的程式碼來確認受害機構不在獨立國協 (CIS) 國家境內。

除了使用 PowerShell 來安裝與執行惡意程式本體之外,報導更指出駭客還會使用 Certutil 與 Bitsadmin 來下載勒索病毒。至於加密方法則有兩種,視目標作業系統而定,如果是 Linux 就使用 ChaCha8 串流加密法搭配 RSA-4096,若是 Windows 就使用 Salsa20 搭配 RSA-1024。

以下是 Darkside 的勒索訊息範例。

MITRE ATT&CK 攻擊技巧

以下是 Darkside 勒索病毒所用到的 MITRE ATT&CK 攻擊手法與技巧。

偵查

- T1590 (蒐集受害者網路資訊)

突破防線

- T1078 (合法帳號)

- T1566 (網路釣魚)

- T1190 (經由漏洞攻擊企業對外的應用程式)

執行攻擊

- T1059.004 (指令與腳本解譯器:Unix 指令列介面程式)

- T1059.001 (指令與腳本解譯器:PowerShell)

- T1569 (系統服務)

常駐系統

- T1078 (合法帳號)

- T1053 (排程工作)

- T1098 (帳號篡改)

提升權限

- T1548.002 (操弄權限控制機制:略過 UAC 使用者帳戶控制)

- T1036 (偽裝)

- T1140 (解密/解碼檔案或資訊)

躲避防禦

- T1222.002 (檔案與目錄權限修改:Linux 和 Mac 檔案與目錄權限修改)

- T1214 (系統登錄中的登入憑證)

- T1083 (檔案與目錄搜尋)

- T1055 (處理程序注入:DLL 動態連結程式庫注入)

- T1500 (在派送之後組譯)

- T1562.001 (降低防禦:停用或篡改工具)

存取登入憑證

- T1555 (從密碼儲存區截取登入憑證)

- T1082 (系統資訊搜尋)

- T1071 (標準應用程式層通訊協定)

- T1057 (處理程序搜尋)

- T1555.003 (從密碼儲存區截取登入憑證:網頁瀏覽器儲存的登入憑證)

搜尋

- T1087 (帳號搜尋)

- T1105 (遠端檔案複製)

- T1490 (防止系統復原)

- T1105 (對內傳輸工具)

- T1087.002 (帳號搜尋:網域帳號)

- T1482 (網域信任搜尋)

- T1069.002 (權限群組搜尋:網域群組)

- T1018 (遠端系統搜尋)

- T1016 (系統網路組態搜尋)

橫向移動

- T1080 (汙染共用內容)

- T1486 (利用資料加密造成衝擊)

蒐集

- T1113 (螢幕截圖)

幕後操縱 (C&C)

- T1043 (常用連接埠)

資料外傳

- T1567.002 (經由網站服務將資料外傳:外傳至雲端儲存)

- T1048 (經由其他通訊協定將資料外傳)

衝擊

- T1489 (服務停止)

結論

勒索病毒是一項存在已久但卻仍在持續演進的威脅。從本週所發生的事件就能看出,今日的勒索病毒在許多方面都已經改變:更大的攻擊目標、新的勒索技巧、超出受害者本身的長遠效應。

勒索病毒集團不再只滿足於將電腦鎖死讓企業無法動彈好勒索贖金,現在,他們還會深入挖掘企業網路以便找到新的獲利管道。例如,某個遭到駭客入侵的雲端伺服器就經歷了一整套攻擊流程,從突破防線、資料遭竊取外傳、資料遭到轉賣,然後駭客還出售該伺服器的存取權限來賺錢。已遭入侵的企業資產,在地下市場上可說是一種暴利商品,網路犯罪集團深知如何攻擊企業伺服器來賺錢。

在 Colonial 事件中,受害者遭到了雙重勒索,但在有些案例當中,駭客甚至會更過分。趨勢科技全球威脅通訊總監 Jon Clay 摘要列出勒索病毒發展的幾個階段:

- 第 1 階段:單純只有勒索病毒。將檔案加密,留下一封勒索訊息,然後等著收錢 (比特幣)。

- 第 2 階段:雙重勒索。第 1 階段 + 將資料外傳然後威脅公開資料。Maze 是第一個採用此手法的已知案例,隨後其他犯罪集團也立即跟進。

- 第 3 階段:三重勒索。第 1 階段 + 第 2 階段,然後再搭配 DDoS 攻擊威脅。Avaddon 是第一個採用此手法的已知案例。

- 第 4 階段:四重勒索。第 1 階段 + (可能搭配第 2 階段或第 3 階段) + 直接發送郵件給受害者的客戶,或者雇用電訪中心跟客戶聯繫。

事實上,如同一些資安報告指出,Darkside 還具備了 DDOS 和電訪中心兩種功能。他們會提供四重勒索功能給其他犯罪集團使用,所以顯然具備相當的創新能力。在網路犯罪領域,所有的工具和技巧都沒有所謂的版權或專利。因此,所謂的創新就是迅速完全複製他人的最佳手法然後再開發出新的版本。

這就是未來我們將會看到的勒索病毒型態,因此,企業機構應花點時間針對新的勒索病毒攻擊型態擬定一套事件應變計畫。

不幸的是,某些機構或許未把網路資安列在第一順位,例如,資安專家指出 Colonial 仍在使用先前含有漏洞的 Microsoft Exchange 版本,而且還存在著一些其他的網路資安漏洞。一些提供民生必需服務的企業一旦遭到駭客攻擊,將連帶引發各種後續效應,對社會各層面帶來損害,這就是為何確保這類服務的安全是優先要務。

美國參議院一場有關網路資安威脅的聽證會上,俄亥俄州參議員 Rob Portman 形容 Colonial 攻擊事件「或許是有史以來針對美國重大基礎設施最重大、也最嚴重的一次攻擊。」此次攻擊對所有企業機構都是一項警惕,企業應該強化其網路威脅防護,並提升偵測駭客的能力。趨勢科技採用多層式網路資安平台來提升偵測及回應最新勒索病毒攻擊的能力並提高威脅的可視性。請參閱 Trend Micro Vision One 平台來了解更多資訊。

原文出處:What We Know About Darkside Ransomware and the US Pipeline Attack