網路犯罪地下市場上的服務供應方式與犯罪集團的經營模式,近年來因各種不同的基礎架構需求而產生了許多變化

網路犯罪地下市場上的服務供應方式與犯罪集團的經營模式,近年來因各種不同的基礎架構需求而產生了許多變化。

網路犯罪基礎架構商品化

(The Hacker Infrastructure and Underground Hosting: Services Used by Criminals)

除了一些地下市場上常見的標準商品 (如惡意程式、漏洞攻擊套件) 之外,網路犯罪集團其實還需要穩定的主機代管基礎架構,好讓他們從事各種活動。這類基礎架構可用來發送惡意內容或提供他們維持運作所必需的元件,例如駭客後台系統所需要的防彈主機或出租的殭屍網路。

網路犯罪集團之間的交易,在許多方面都跟一般的商業交易無異。不論業餘或專業的駭客都會在各種平台上推銷自己的產品。有些人會透過社群媒體,有些人則只會在嚴格把關的地下論壇上宣傳。

本系列研究的第一篇報告已針對地下市場的現況做了一番概要說明,介紹了目前有哪些非法活動所需要的服務、基礎架構和工具在地下市場上買賣。地下市場上的產品琳瑯滿目,幾乎各種需求都能獲得滿足。這一篇,我們將探討網路犯罪生態系的運作,深入了解地下市場所提供的服務,以及某些網路犯罪活動的基礎架構如何建構。

網路犯罪基礎架構必要元素

不同的網路犯罪有不同的商業模式,但不外乎都會用到一些專屬伺服器以及已遭駭客入侵的伺服器,然後再配合一些具備容錯能力的網域配發服務和匿名化服務。這份研究報告詳細介紹了一些較大的服務類別,以及網路犯罪集團用來防範其他犯罪集團與執法單位的一些最新基礎架構服務。以下就讓我們來看看這些常見的服務。

專屬主機代管服務

我們在本系列研究的第一篇已介紹過專屬防彈主機代管服務。網站主機代管服務能為各種不同的惡意及犯罪活動提供所需的主機。至於專屬主機,則最適合需要容錯能力以防止營運被切斷或遭警方破獲的網路犯罪集團。

專屬伺服器與虛擬私人伺服器:烏克蘭境內某處的私人資料中心

資料來源:Security Service of Ukraine 的官方 YouTube 頻道

專屬伺服器與虛擬私人伺服器 (VPS) 主要用來架設一些網路犯罪基礎架構元件,如殭屍網路主控台與網路釣魚網頁,或者當成跳板機 (jump server) 以便能安全地存取其他基礎架構。有時候,網路犯罪集團會在某些法律相對寬鬆的國家架設自己的基礎架構。他們會在一間私人房舍內部架設一排又一排的伺服器供駭客使用,而非使用大型的商用主機代管服務。

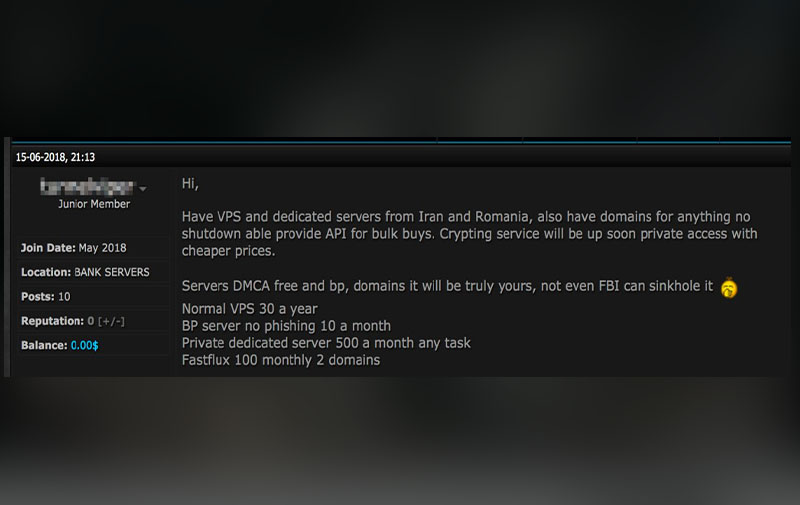

現代化快速變換 (Fast-flux) 網路:主機代管服務價格比較

快速變換 (Fast-flux) 基礎架構可讓犯罪集團不斷改變其伺服器位置,使其營運更難被切斷。但由於 fast-flux 服務需要隨時維護大量可用的 IP 位址,因此運作成本較一般防彈主機服務更高。

已遭駭入的主機變成了代管主機

正常企業伺服器的存取權限被賣到地下市場的情況相當常見,而且網路犯罪集團目前越來越仰賴不斷駭入企業伺服器來維持其服務。某些服務會販賣一些已遭駭入的網站伺服器來讓歹徒架設網路釣魚網頁、散播漏洞攻擊套件,或者當成搜尋引擎最佳化 (SEO) 的入口網站。

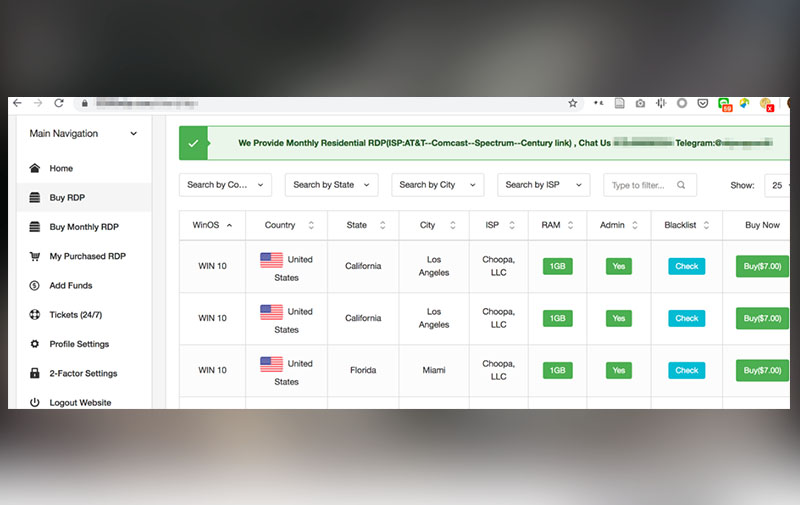

已遭駭入的主機變成了專屬伺服器:某網站販售的遠端桌面 (RDP) 連線

這些遭駭客入侵並用於主機代管服務的企業伺服器至少會被用於一種網路犯罪獲利模式。那些暴露在外的伺服器通常是經由伺服器軟體漏洞、暴力登入攻擊、或是遭網路釣魚所騙而被駭入。被駭入的伺服器會被歹徒拿到入口網站、地下論壇或社群網路上的專用市集販賣。

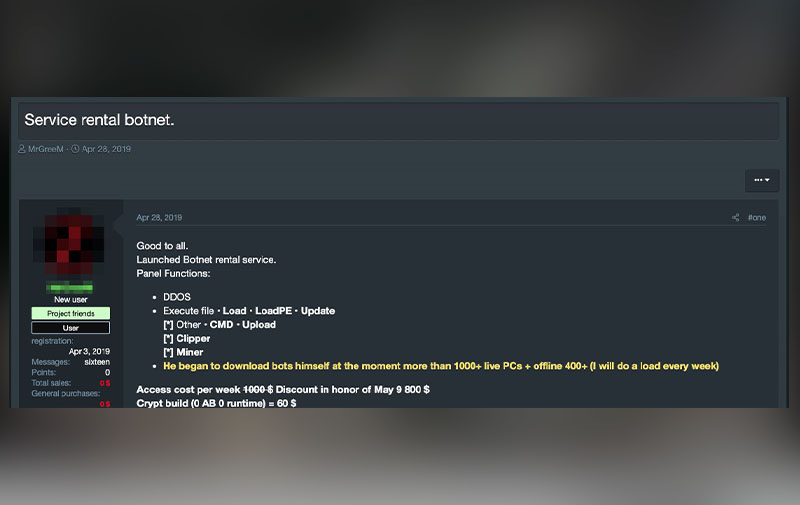

PC 殭屍網路出租:殭屍網路出租服務提供幕後操縱 (C&C) 主控台的存取權限

一個含有 1,000 多台 PC 的殭屍網路要價大約 800 美元,內含虛擬加密貨幣挖礦、分散式阻斷服務 (DDoS) 攻擊以及執行任意檔案等功能。殭屍網路經營者通常會禁止買家使用已登上 VirusTotal 偵測名單的勒索病毒、挖礦程式與檔案,因為這樣很快就會被 PC 使用者發現。

以下是某個實際案例當中,伺服器遭駭之後的命運,告訴您這類伺服器可能被用於從事哪些不法活動。下圖顯示伺服器遭駭客入侵之後可能遭遇的各種情況,可能如何被用來獲利或轉賣,以及資安團隊介入的時機。

一台遭駭的伺服器可能被用於哪些不法獲利活動?

網路犯罪集團接管

伺服器被犯罪集團接管是最早的一個階段,在這階段,駭客會搜尋暴露在外的伺服器 (利用網路掃描工具) 並試圖駭入,然後再記錄伺服器的特性 (如:可用性、頻寬、GPU 型號) 以供後續用途參考。

分類與評估可能的獲利方式

歹徒會根據一些簡單條件來將已遭駭入的伺服器分類,這些條件通常是可利用駭客工具自動蒐集的資訊 (如運算效能、頻寬、所在地點、受害者)。遭駭的伺服器可能會被多次接管、用於獲利及轉賣。

將敏感資料外傳

包括從已遭駭入的伺服器竊取登入憑證、個人身分識別資訊 (PII)、金融資訊、掃描檔案,或是一些利用自動化關鍵字搜尋工具找到的敏感文件。

當成針對性攻擊目標來販售

經過進一步的分類之後,歹徒可能發現受駭的伺服器也許能吸引到某些產業間諜的興趣,而這些間諜可能不想自己駭入這些伺服器。有些特別機密的伺服器甚至可在地下拍賣市場上賣到數十萬美元的價格。

販售存取權限供不法獲利活動使用

地下市場上有某些平台可以自動處置已遭入侵的伺服器以便用於獲利,因此賣家之間可以彼此合作,就能每日集結上百台已遭駭入的伺服器來提供服務,這樣的模式有時亦稱為「存取服務」(access as a service)。

從事惡意活動來賺錢

已遭駭入的伺服器經常被用來挖礦或提供惡意主機代管。此外,當歹徒深入掌握了受害機構的資訊之後,也可能自己發動勒索病毒攻擊,尤其是針對性勒索病毒攻擊。對於防守的陣營來說,必須特別留意伺服器是否有虛擬加密貨幣挖礦程式,因為當看到挖礦程式時,就意味著受駭的伺服器仍處於閒置狀態,正在等待被轉售或植入勒索病毒。

私密性與匿名化服務

匿名化服務可讓歹徒在從事不法活動時更安全、也更隱匿。如果沒有 (穩定的) 匿名化服務,調查人員通常能查出歹徒的真實身分。歹徒對這類服務的需求很大,因此有許多開發人員投入大量的時間來確保此一基礎架構的穩定性。

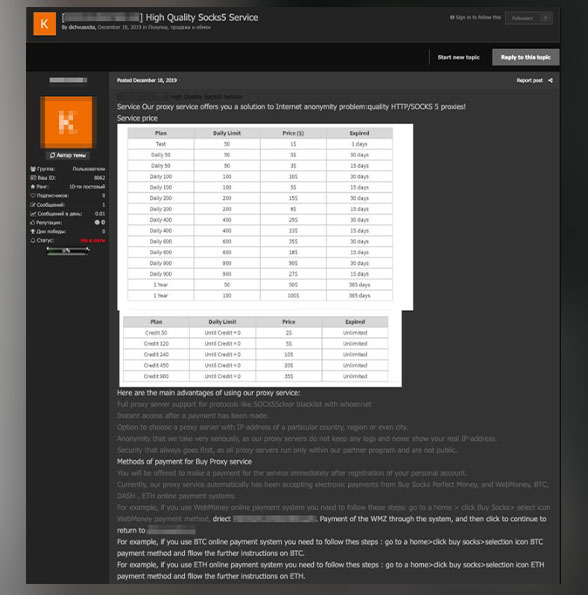

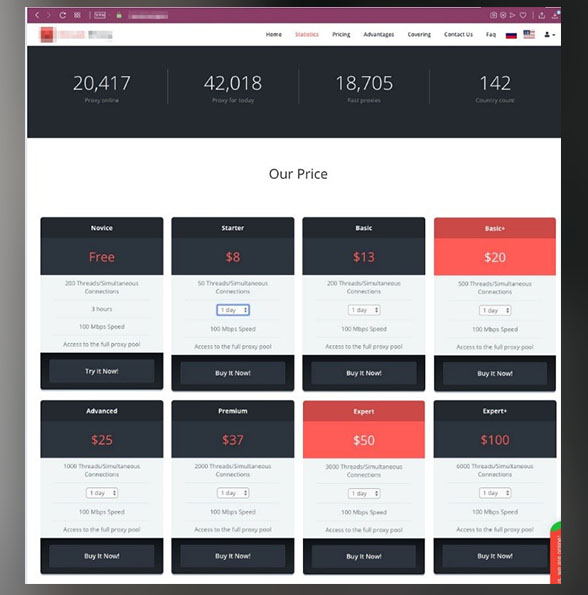

代理器 (Proxy):價目表範例

代理器 (Proxy) 服務在網路犯罪論壇上相當普遍,甚至有最低只要 2 美元的 SOCKS 吃到飽方案。這類服務可讓駭客隱藏自己的活動而不被網路資安監控工具所偵測。其他正在販售的項目還有一般正規通訊協定(如 SSH) 的工具,這些工具不像遠端桌面 (RDP) 那麼容易被停用,而且用途更廣。

匿名化 VPN 服務:地下市場販售短期 VPN 租約

許多賣家都是以出租匿名化服務為主要業務,一般正規的 VPN 廠商都是提供以月為單位的訂閱方案,但走在灰色地帶的 VPN 方案則通常有「租約期限」,最短甚至只有一天。從上面的範例可看出,其服務其實提供了相當簡易的方式來選擇所需的規格、功能、效能、成本以及升級方案。

網域配發服務

主機代管服務內含防彈網域的作法已經持續好一陣子,服務供應商現在都提供可防止被濫用的 IP 位址與網域名稱,有些甚至會在 IP 或網域遭人檢舉時通知使用者。某些賣家甚至專門出售最近才釋出且信譽良好的網域,這類網域對於躲避資安軟體的信譽評等檢查很有幫助。

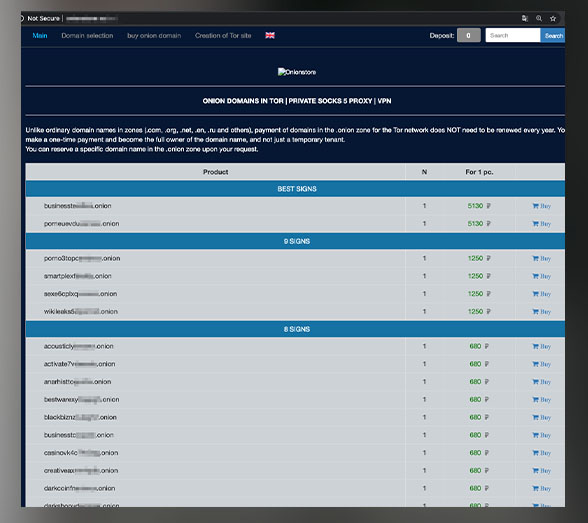

洋蔥路由器 (Tor ) 網域:.onion 網域價目表

網路犯罪集團通常會將其基礎架構的某些部分架設在黑暗網路 (.onion) 上來隱藏所在地點。像這樣的產品通常也會包含防彈主機與某些非法服務,熱門的網域價格從 10 美元至 80 美元不等。

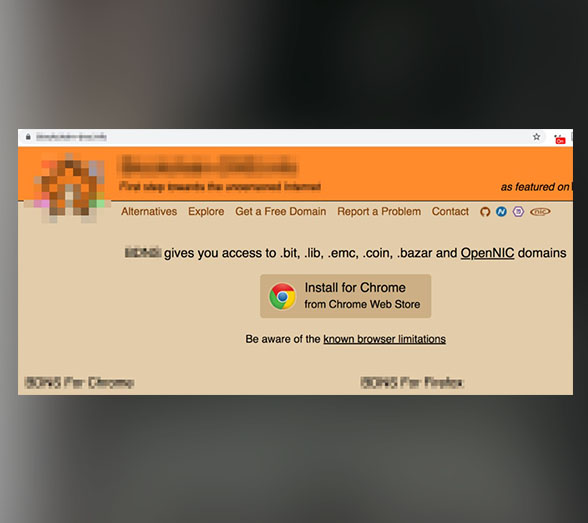

去集中化 DNS:註冊 Namecoin 和 Emercoin 的網域

我們曾在 2013 年撰寫過一篇有關區塊鏈與去集中化 DNS 頂層網域 (TLD) 可能遭歹徒濫用的文章,目前看來,這樣的情況已經普遍發生在網路犯罪圈。分散式架構 TLD、完全的匿名性、不怕遭到破獲,以及完全自動化的網域名稱作業,這些對駭客來說都非常具吸引力。例如,GandCrab 勒索病毒與相關變種就常駐在這類網域當中。

網路犯罪基礎架構利基

目前地下市場上的服務千奇百怪,我們還發現了一些知名度不如前述服務那麼高的產品,但我們相信這些產品的普及率將隨著時間而不斷成長。對於防守的陣營而言,了解上述網路犯罪地下市場的發展,有助於更清楚掌握市場動向,進而能對未來做更周全的準備。

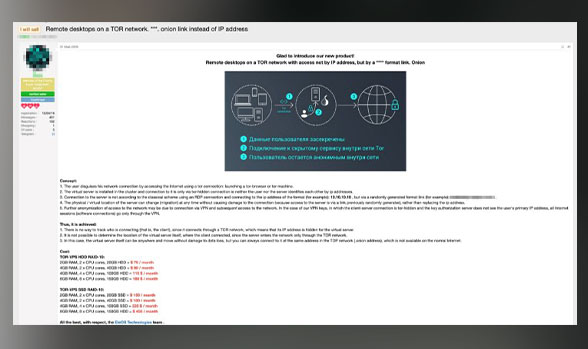

行動工作環境:Tor 提供現成的防彈工作環境

我們也發現了一些提供行動工作環境的服務,而且似乎是一般工作環境的防彈版。該服務除了具備完整的匿名性之外,還提供 DDoS 防護、外送流量混合器與 VPN。有些賣家甚至提供 Fast-flux 服務、客製化路由器以及自家開發的 Android「安全」版本。

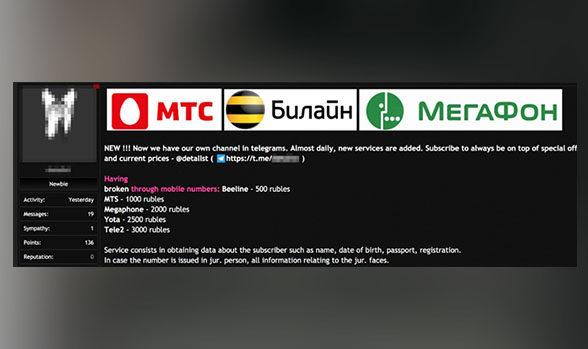

電話相關服務:行動電話號碼持有人詳細資訊

某些地下市場的賣家似乎對於電信業者的網路與基礎架構相當熟悉,因此提供了電話發話地 (phone landing)、拋棄式電話號碼,以及發話端詳細資料核對等功能。該服務包含各種電話號碼持有人的個人身分識別資訊。有趣的是,我們也發現了一個電話與企業電子郵件確認服務,這項服務可讓駭客避開一些常見的驗證機制,進而建立一些假帳號。

其他地下網路犯罪基礎架構新興的趨勢還有:

- 濫用衛星基礎架構

- 物聯網 (IoT) 主機代管基礎架構

- 行動基礎架構

- 寄生式運算出租

- 路由攔截 (Route Hijacking)、BGP 與未用到的 IP 位址空間

- 流量混合式匿名化網路

如果說觀察這些地下經濟的演變能帶給我們什麼啟示的話,那就是任何我們想得到的商品大概都有人已經開發出來,甚至已經在市場上大發利市。請閱讀我們的完整報告「駭客基礎架構與地下主機代管:犯罪集團使用哪些服務」(The Hacker Infrastructure and Underground Hosting: Services Used by Criminals) 來了解我們對各主要服務類別的深入探討。

接下來,我們「駭客基礎架構與地下主機代管」系列研究的最後一篇將探討這些服務背後的犯罪集團所用的一些犯罪手法和方法、他們如何透過營運安全 (OpSec) 作業來避免被逮,以及這些服務供應者如何讓自己的生意能夠維持長久。

原文出處:Commodified Cybercrime Infrastructure 作者:Vladimir Kropotov、Robert McArdle 與 Fyodor Yarochkin

Trend Micro Research