前一陣子我們經由 Apex One with Endpoint Sensor (iES) 偵測到一起進階持續性滲透攻擊 (APT) 使用了一種非常精密的技巧來竊取某家企業的機敏資訊。

進階持續性滲透攻擊 (APT) 是一種已知且全球皆聞之喪膽的隱匿攻擊。發動這類攻擊的駭客隨時都在開發新的技巧來躲避偵測,盡可能確保他們能在一個環境當中能夠長期潛伏。最近,我們經由 Apex One with Endpoint Sensor (iES) 發現了一起進階持續性滲透攻擊事件,駭客利用精密的技巧來竊取某家企業的機敏資訊。其獨特的手法、技巧和程序 (TTP) 突顯出跨層次偵測及回應解決方案的重要性。

技術層面分析

偵測

我們偵測到一個 Windows 系統排程工作 (schtasks.exe) 在執行時使用了以下指令列參數:schtasks /create /tn <name> c:\programdata\<software name>\<file name>.bat /sc /once /st <time> /ru <user account>。這個排程工作看來並非用來常駐於系統內,但這道指令所執行的批次檔名稱相當可疑,所以才促使我們進一步深入研究。

躲避偵測

雖然這個排程工作位於 Windows 目錄下的映像檔案被標註為正常檔案,但若用 VirusTotal 快速搜查一下則會發現該檔案的名稱及其平常所在的位置,與受害系統上看到的不同。

PlugX 與惡意的 BLOB 檔案

這個正常的檔案會載入一個看似正常的動態連結程式庫 (DLL),其名稱就像 Microsoft 常見的 DLL 名稱。但我們發現這個 DLL 的雜湊碼 (hash) 與其同名的已知 DLL 並不相同。

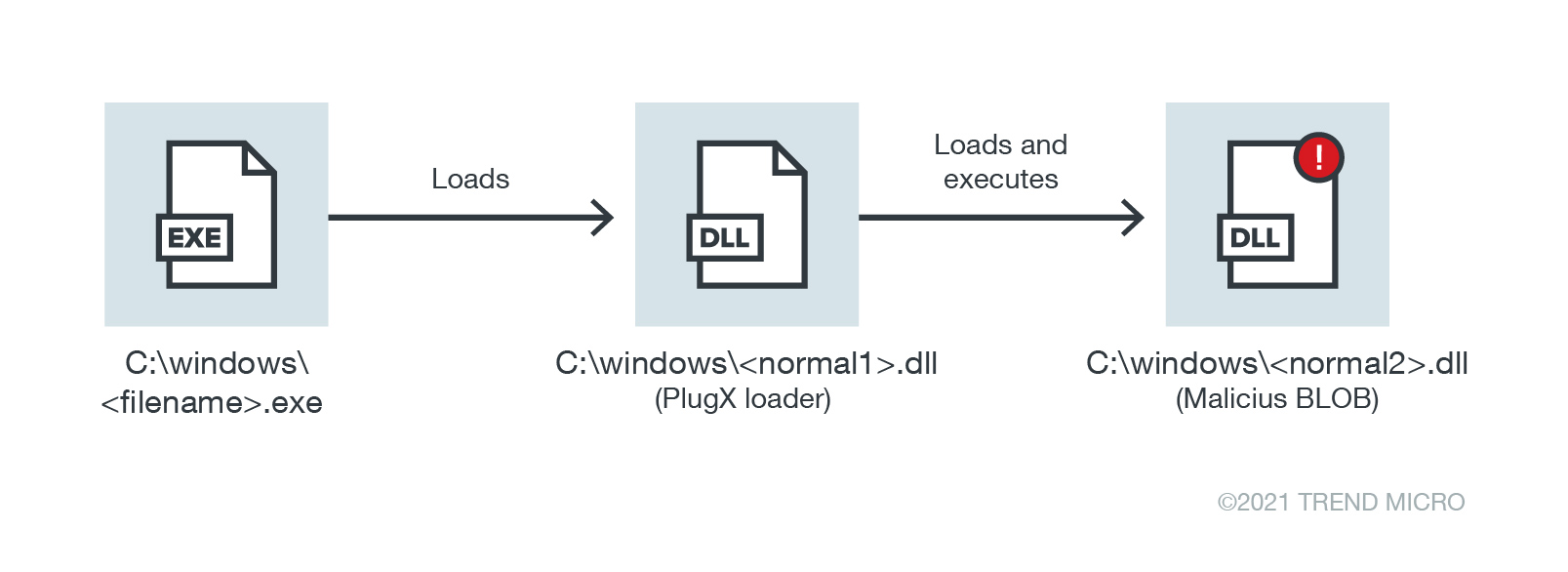

經過逆向工程之後發現,該檔案是 PlugX 載入器,這是一個遠端存取工具 (RAT),過去一直被用於一些針對政府相關產業及機構的攻擊。接著我們又發現它會解開、載入、執行另一個 DLL 檔案,同樣也是以 Windows 的某個 DLL 來命名,但其實是一個加密過的二進位大型物件 (Binary Large Object,簡稱 BLOB) 檔案。圖 1 顯示這三個檔案之間的關係。

儘管 PlugX 惡意程式存在已久,但它躲避偵測的能力至今仍然相當有效。此次攻擊所用的檔案分為三個部分:

- 一個正常檔案

- 一個前述正常檔案所用到的 DLL 載入器

- 一個加密的 BLOB 檔案,內含惡意程式碼

這三個檔案中,載入器最容易被偵測。但因為該檔案的內容非常單純直接,因此駭客也很容易製作出各種變種來躲避偵測。

BLOB 的偵測就不太容易,因為它的格式非常「自由」,偵測引擎很不容易解析其內容來偵測惡意程式碼,這讓端點防護平台 (EPP) 和端點偵測及回應 (EDR) 產品的偵測工作變得困難。除此之外,只要更改加密機制或包裝程式,BLOB 檔案整個就會長得完全不同。值得一提的是,自從 2020 年起,我們發現 BLOB 檔案的使用率越來越高。

惡意程式碼會在前述正常檔案的位址空間內執行,如此一來,惡意程式碼就能躲避一般的行為監控功能,例如端點防護平台 (EPP) 會將該處理程序視為正常處理程序,關於這點我們下一節有深入剖析。

PlugX 深入剖析

注入 svchost

此攻擊中所用的 PlugX 變種 (趨勢科技命名為 Backdoor.Win32.PLUGX.DYSGUT) 以及 BLOB 中的程式碼,會啟動一個 svchost.exe 處理程序,然後將惡意程式碼注入其中。通常 svchost.exe 都是由 services.exe 所啟動,所以 PlugX 啟動 svchost.exe 的動作就非常值得深入調查。

注入 svchost 的作法早就不是新的手法,事實上 Trickbot 還有其他惡意程式同樣也會使用這項技巧,Trickbot 與 PlugX 的差別在於 Trickbot 更容易被偵測到。Trickbot 的二進位檔案會自己執行這個注入的動作,反觀 PlugX 則是使用一個被列在白名單內的正常處理程序來執行注入動作。因此,EPP 的行為監控功能可能就會讓這個列在白名單內的處理程序正常執行。所以,駭客就能在一個正常處理程序當中使用 RAT 工具。

獨特的工具啟動方式

根據我們的研究顯示,駭客在攻擊中還使用了一些其他工具。這些工具的用途從網路掃描到帳號蒐集等等。要使用這些工具,最簡單的方式就是讓注入 svchost 處理程序中的程式碼下載、植入並執行這些工具。

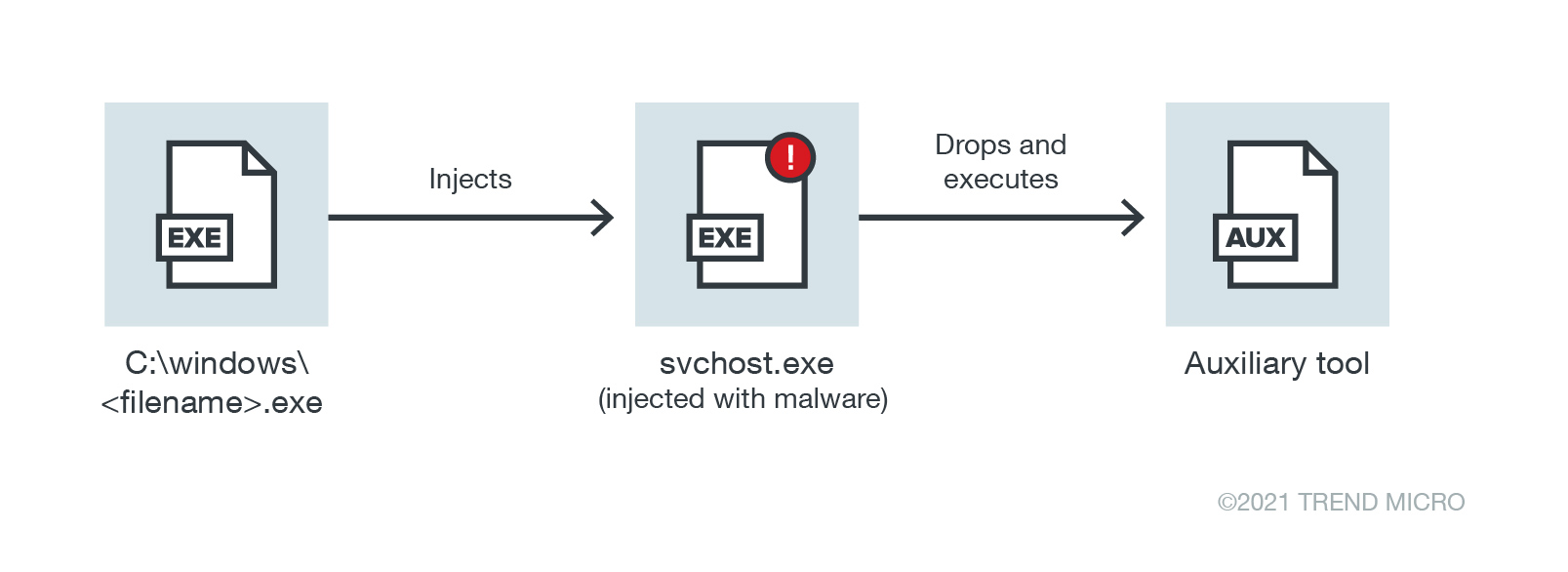

圖 2:一種簡單又直接的惡意工具執行方式。

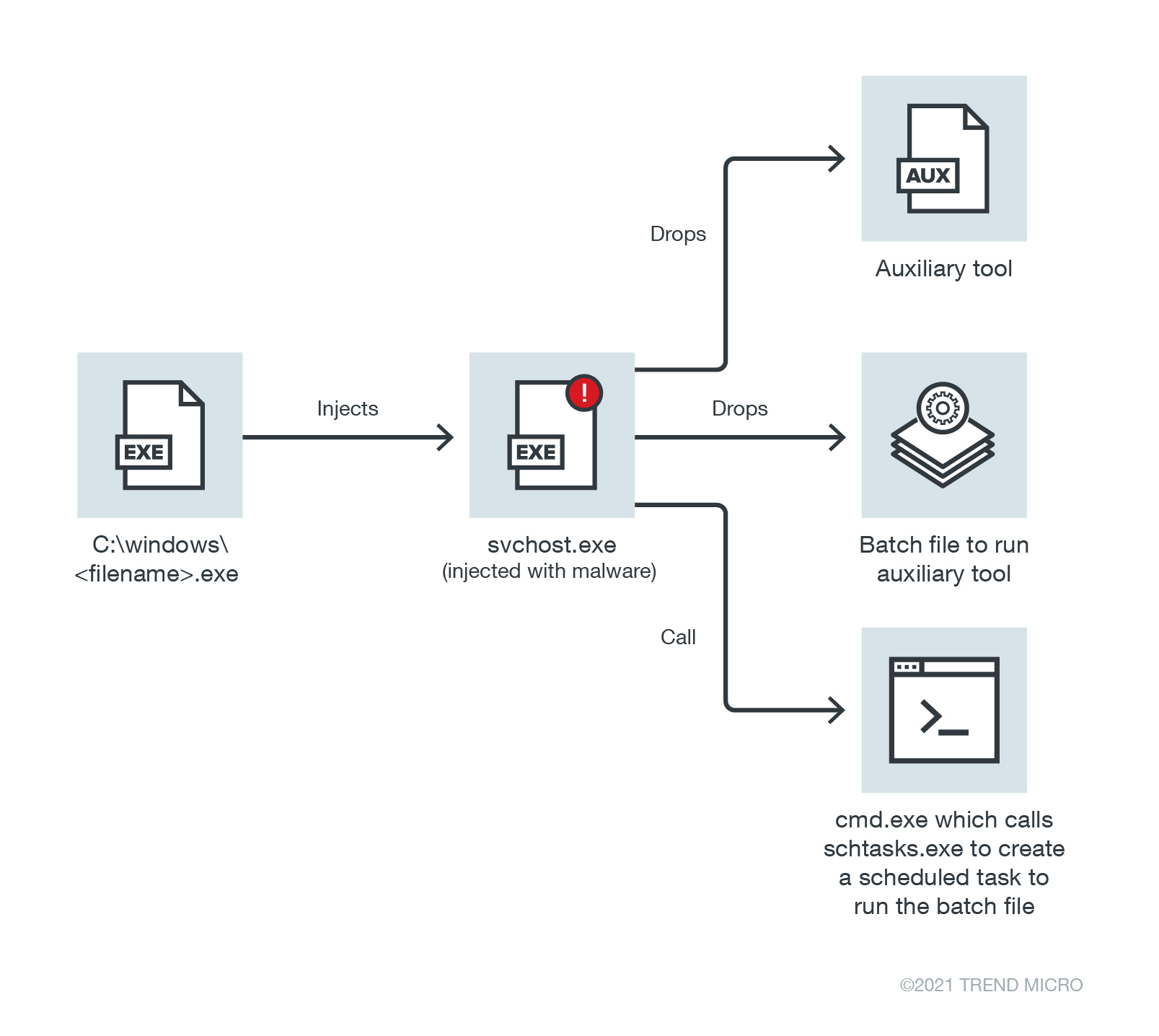

這個方法雖然簡單,但卻可能觸發一大堆的可疑監測事件,因為 svchost.exe 突然執行了一個不知名的應用程式可能會觸發警示。所以,為了避免這種情況,駭客採取了另一種方式,針對每一個要執行的工具,駭客會建立三種東西:

- 一個輔助工具檔案

- <filename>.bat 批次檔

- 使用命令提示字元 (Cmd.exe) 和排程工作 (schtasks.exe) 兩個指令來建立一個排程工作,用來執行前述的批次檔

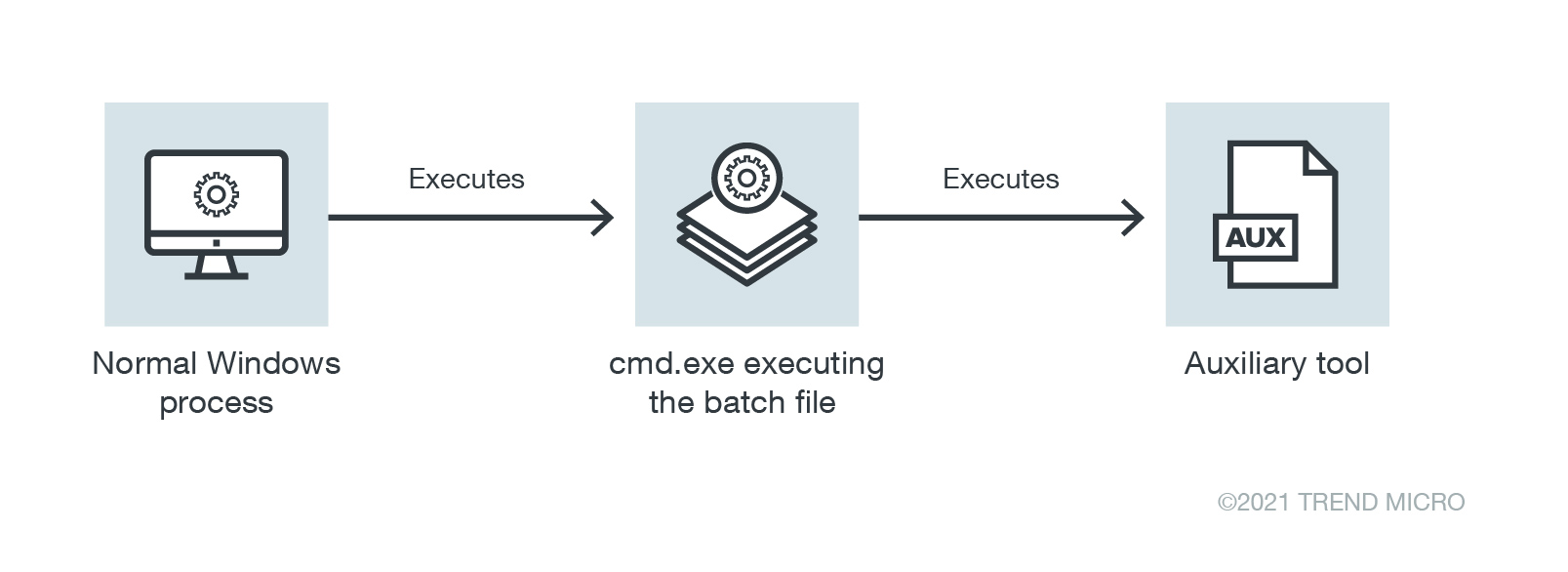

駭客並不直接啟動輔助工具,而是利用一個排程工作來執行批次檔,再用批次檔來執行輔助工具。

駭客在使用一個工具的動作可拆解成兩個階段:(1) 透過執行惡意程式碼的 svchost.exe 處理程序在系統植入工具,(2) 透過排程工作來執行工具。

如果不看輔助工具、批次檔及排程工作的建立過程,PlugX 看來就似乎與輔助工具的執行毫無關聯,但如果進一步深入調查就會發現情況並非如此。

排程工作通常被駭客用來常駐於系統內或執行權限提升的動作,但本案例的情況不同。由於排程工作只執行了一次,因此歹徒不是為了常駐於系統內。而且,由於啟動 PlugX 處理程序與輔助工具的使用者帳號是相同的,所以歹徒也不是為了提升權限。駭客之所以使用這項技巧,一個可能的原因就是為了增加鑑識分析 (例如 EDR) 的工作難度。

將輔助工具的植入與執行兩個動作分開,可能會讓 EDR 無法順利產生 RCA 圖表,尤其是無法提供攻擊的重要資訊,所以資安分析師必須仰賴監測資料來提供更完整的攻擊全貌。

在這起事件當中,駭客使用了一個特殊的工具來蒐集企業的資訊。但是,駭客在我們取得這個工具之前就已經將它刪除。如果可以分析這些工具,我們就能更了解整個攻擊過程以及企業內發生了什麼事。但駭客每次用到一個工具,都會在用完之後立即將它從磁碟刪除,而整個過程通常不會超過 15 分鐘,所以我們很難取得歹徒所使用的工具。對駭客而言,工具用完就刪有助於駭客在企業內潛伏更久。

企業機構應留意些什麼

針對像這樣歹徒在工具用完之後就立刻刪除以免被發現的攻擊事件,威脅追蹤工具就能派上用場。它可過濾所有可疑的事件,試圖從中拼湊出事件發生的過程,因此有助於發現這類攻擊。

我們根據我們對這起攻擊的分析提供以下一些實用的資訊來協助企業機構發現 PlugX 和駭客在企業內部橫向移動的跡象。

如何發現 PlugX?

由於 PlugX 使用的是正常檔案,因此一般防毒軟體 (AV) 或端點防護平台 (EPP) 很難偵測到它。威脅追蹤人員可利用以下方式來發掘其他可能感染 PlugX 的電腦:使用一些可分辨正常檔案的屬性 (如檔案的雜湊碼與數位簽章),執行一次掃描工作來偵測此攻擊用到的正常檔案。有時候,負責載入 PlugX 的正常檔案,其檔案名稱或所在位置會跟平常的檔案有所差異。例如,Microsoft 的 outlook.exe 通常是放在 Program Files 目錄,因此如果在 Windows 目錄下找到一個 outlook.exe 檔案,就很可疑。找出像這樣的異常之處,或許就能發現感染的情況有多廣。

如何偵測橫向移動

針對這起攻擊,我們發現歹徒會尋找網路上的 Windows 系統共用資料夾,然後從遠端建立排程工作來啟動惡意程式,這兩個動作都是受害者環境內很少發生的事件。

深入追查異常事件的重要性

當企業要尋找此攻擊用的 PlugX 以及橫向移動跡象時,很重要的一點就是要能判斷哪些是異常事件。在這起攻擊中,我們不難標示出異常的事件,接著再進一步追查這些異常事件之後,我們就能對應到駭客之前所用過的技巧。隨時留意是否出現異常事件,有助於提早偵測駭客入侵,為了隨時有效掌握可視性並執行交叉關聯,企業應建立一套涵蓋其所有資安解決方案的整合檢視。此外,自動化的防護與高效率的威脅追蹤、調查及回應 (如 Trend Micro XDR 所提供的) 也有助於企業有效防範進階威脅。

趨勢科技解決方案

趨勢科技全方位的 XDR 解決方案採用最有效的專家數據分析來處理趨勢科技產品從企業整體環境蒐集到的資料,包括:電子郵件、端點、伺服器、雲端工作負載以及網路,因此能更快發掘事件之間的關聯,進而偵測並攔截攻擊。運用強大的人工智慧 (AI) 與專家資安數據分析來交叉關聯客戶環境的資料,再配合趨勢科技的全球威脅情報,就能提供量少質精的警示,更準確地提早偵測威脅。透過單一主控台、經過優先次序過濾的最佳化單一警示來源,以及逐步引導的事件調查,簡化企業掌握駭客攻擊路徑及衝擊範圍的步驟。

原文出處:XDR investigation uncovers PlugX, unique technique in APT attack 作者:Gilbert Sison、Abraham Camba 與 Ryan Maglaque