趨勢科技從八個被入侵網站發現超過300筆不重複釣魚網址和70筆電子郵件地址,包括了40位公司執行長、高階主管、擁有者和創辦人及其他企業員工的郵件地址。

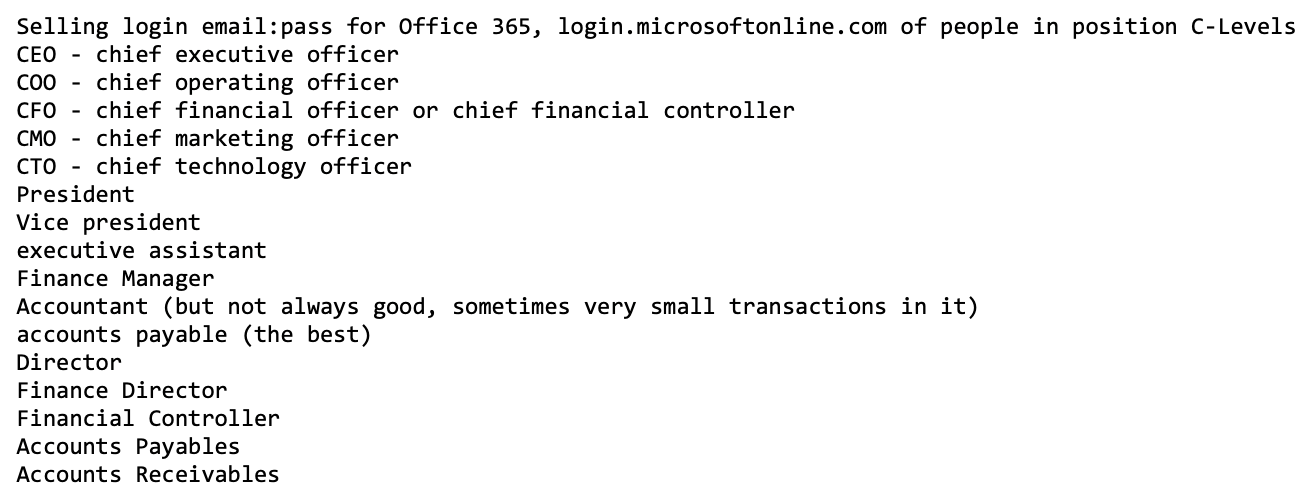

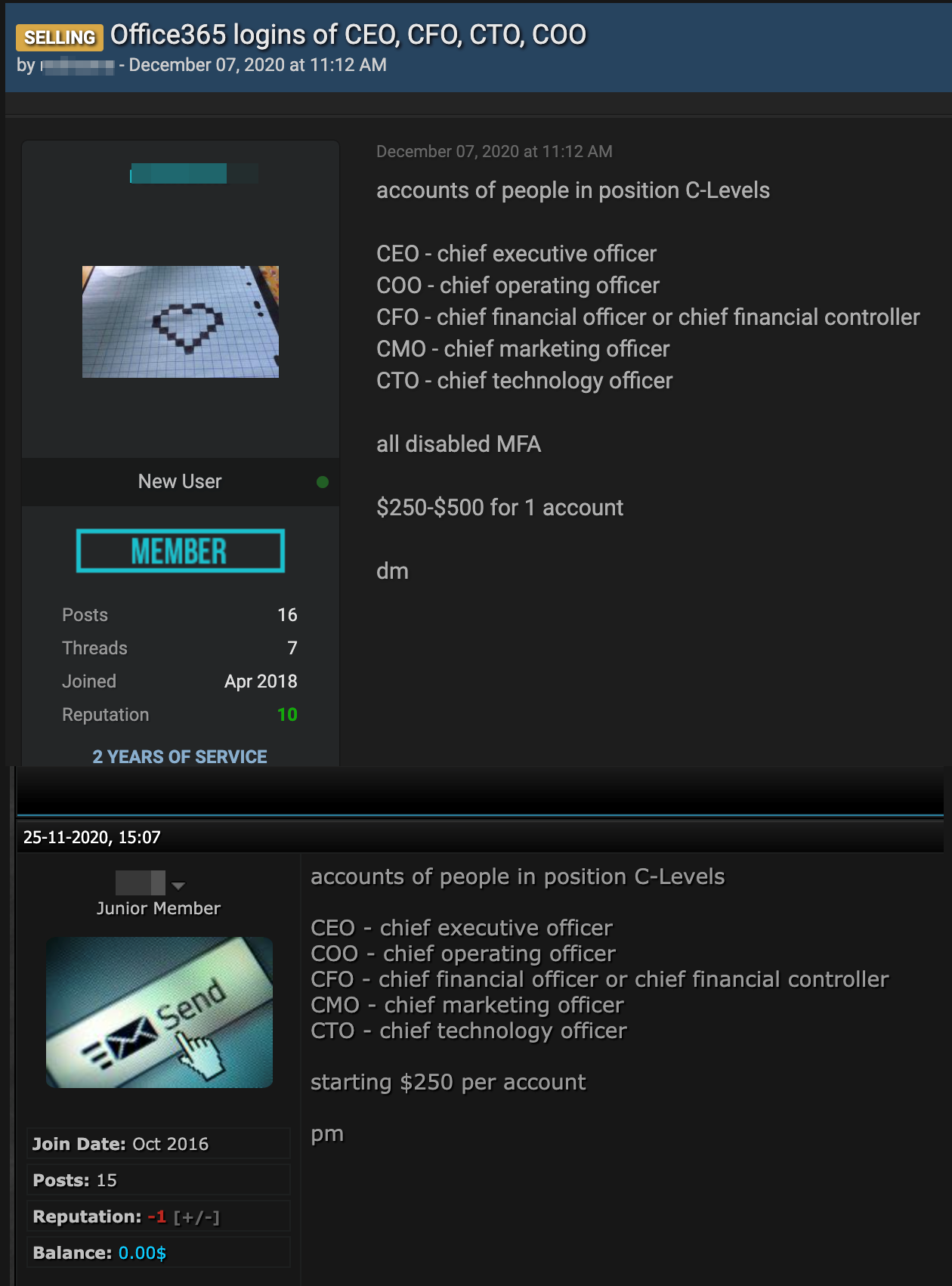

地下市場已經出現販售竊來的Office 365帳號密碼及公司職位等資訊,藉以提供歹徒進行商務電子郵件入侵 (Business Email Compromise,BEC)等攻擊。

這些公司高層的帳密價格從250美元到500美元不等。

趨勢科技自2020年以來一直在追蹤一波以公司高層為目標的網路釣魚活動,重複利用外洩帳密和被入侵網址來鎖定更多目標。

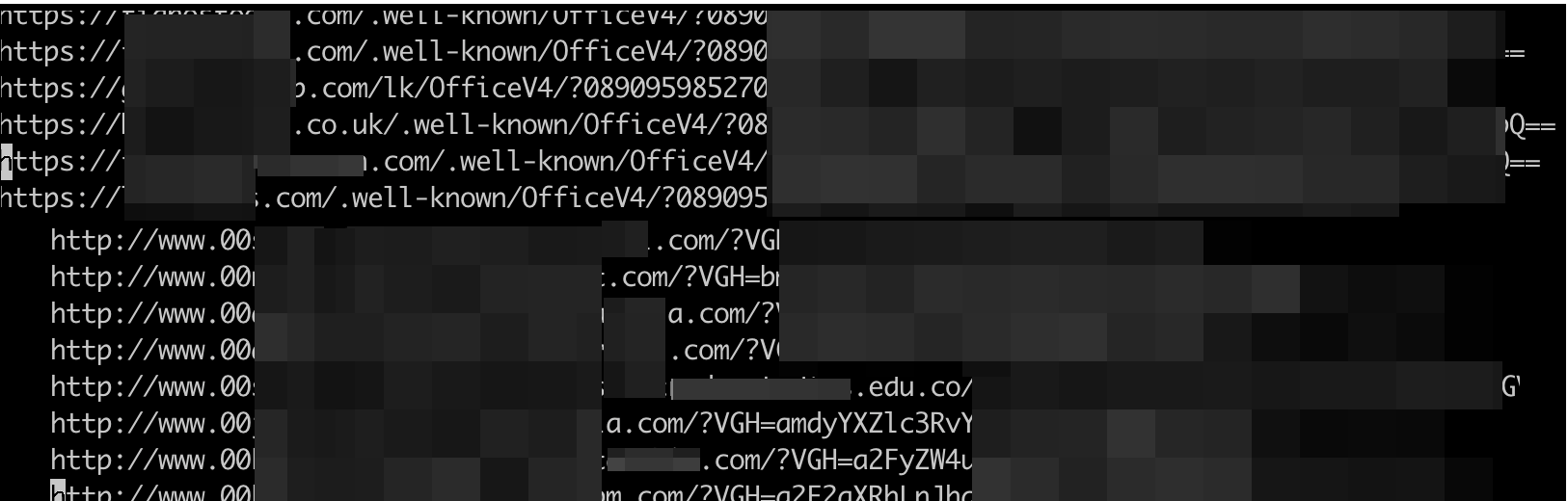

自2020年5月起,趨勢科技一直在追蹤一波針對公司高層的網路釣魚活動。攻擊者重複利用被入侵主機來針對日本、美國、英國、加拿大、澳洲和歐洲等多個國家/地區的製造業、房地產、金融業、政府和科技業進行釣魚攻擊。截至本文撰寫時,我們從八個被入侵網站發現超過300筆不重複釣魚網址和70筆電子郵件地址,包括了40位公司執行長、高階主管、擁有者和創辦人及其他企業員工的郵件地址。我們現在正與有關當局合作來進行進一步的調查。

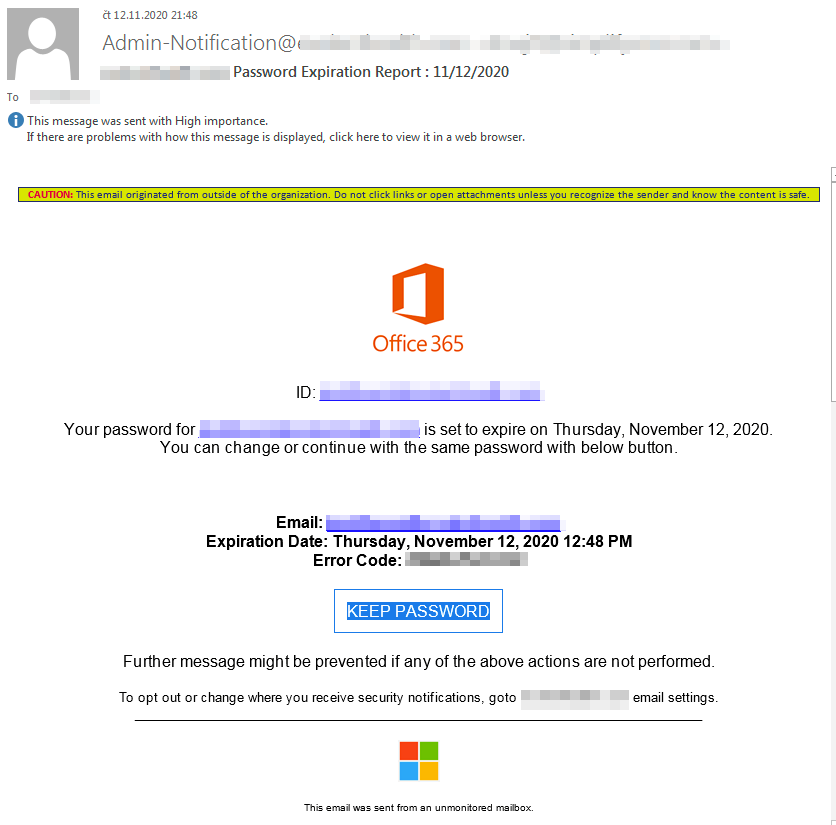

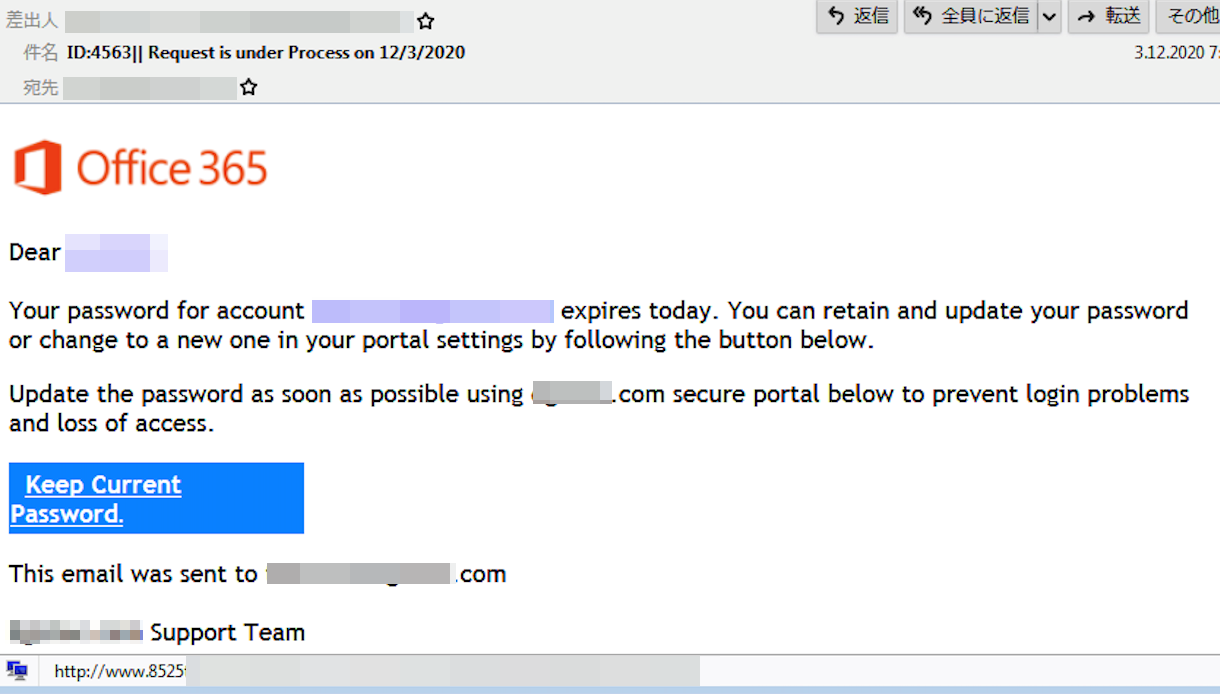

偽造的Office 365密碼過期通知誘騙受害者

趨勢科技觀察到攻擊者利用偽造的Office 365密碼過期通知來誘騙受害者。通知目標如果想繼續使用相同密碼,就點入郵件連結;選擇「保留密碼」會將使用者導向釣魚網頁。

就如去年曾經簡要報告過,攻擊者會重複使用被入侵網站和受害者帳密來託管釣魚網頁並獲取更多受害者。這個可供販賣的套件能夠在受害者點入內嵌連結後驗證帳密資訊和正確性。

同時我們也在檢查地下活動時發現數則出售執行長、財務長和財務部門成員帳號密碼的廣告。這些貼文出現在多個英語和俄語論壇,其中一個論壇似乎也有另一名成員的廣告。值得注意的是,俄語論壇上的帖子都是用英文發表,並且是用新註冊的帳號。他們販售竊來的微軟Office 365帳號密碼及公司職位資訊。

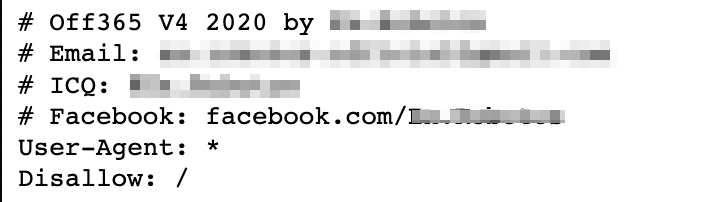

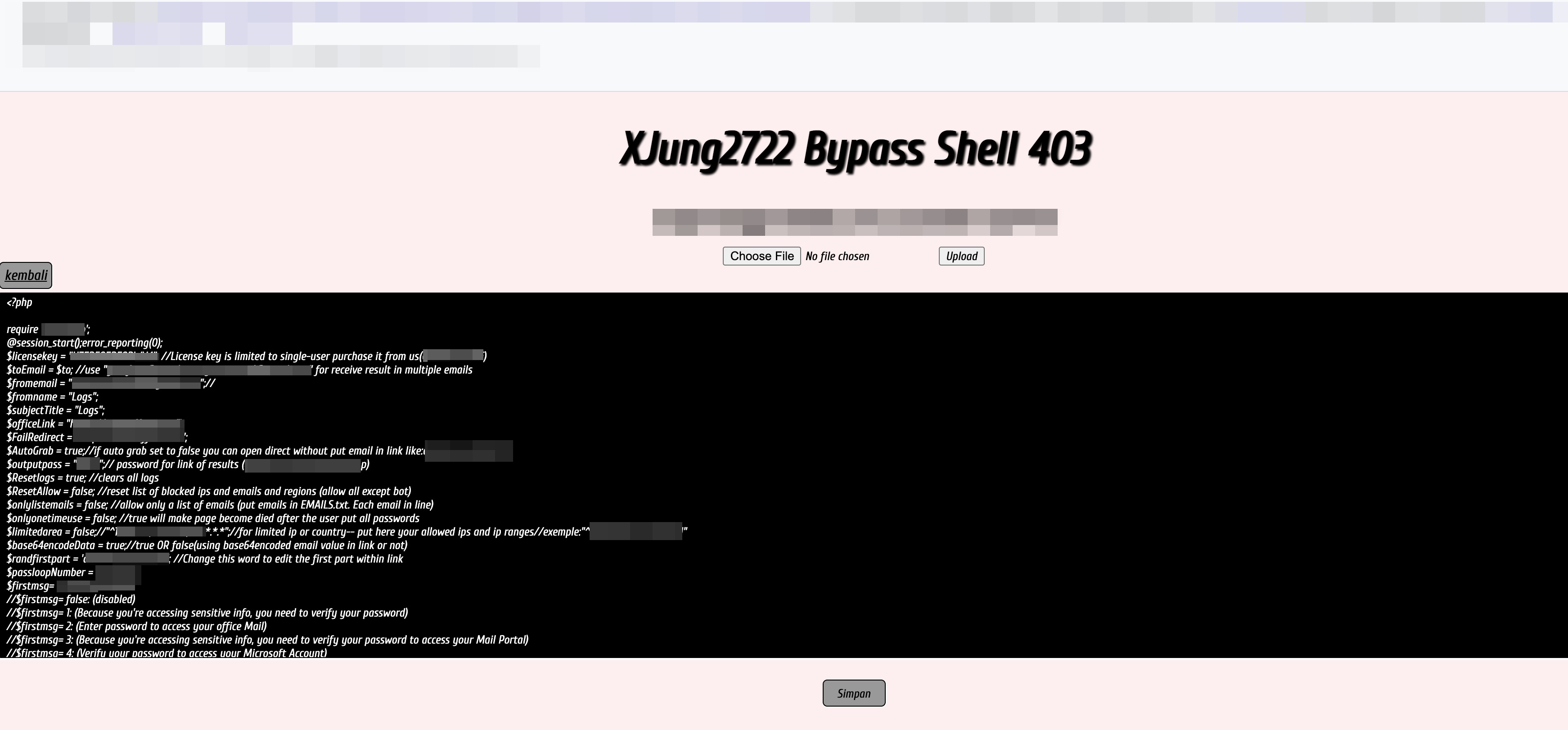

網路釣魚套件

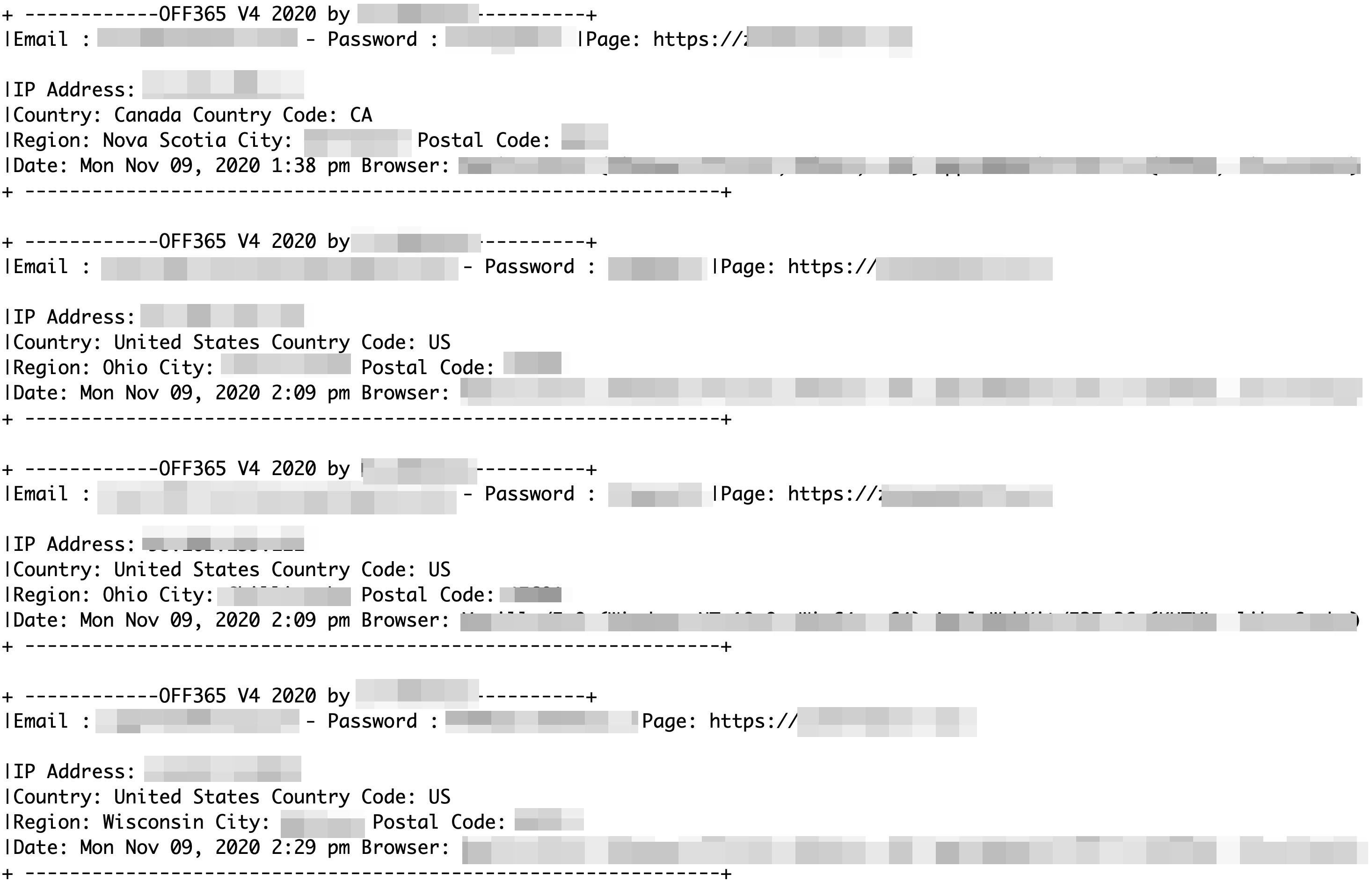

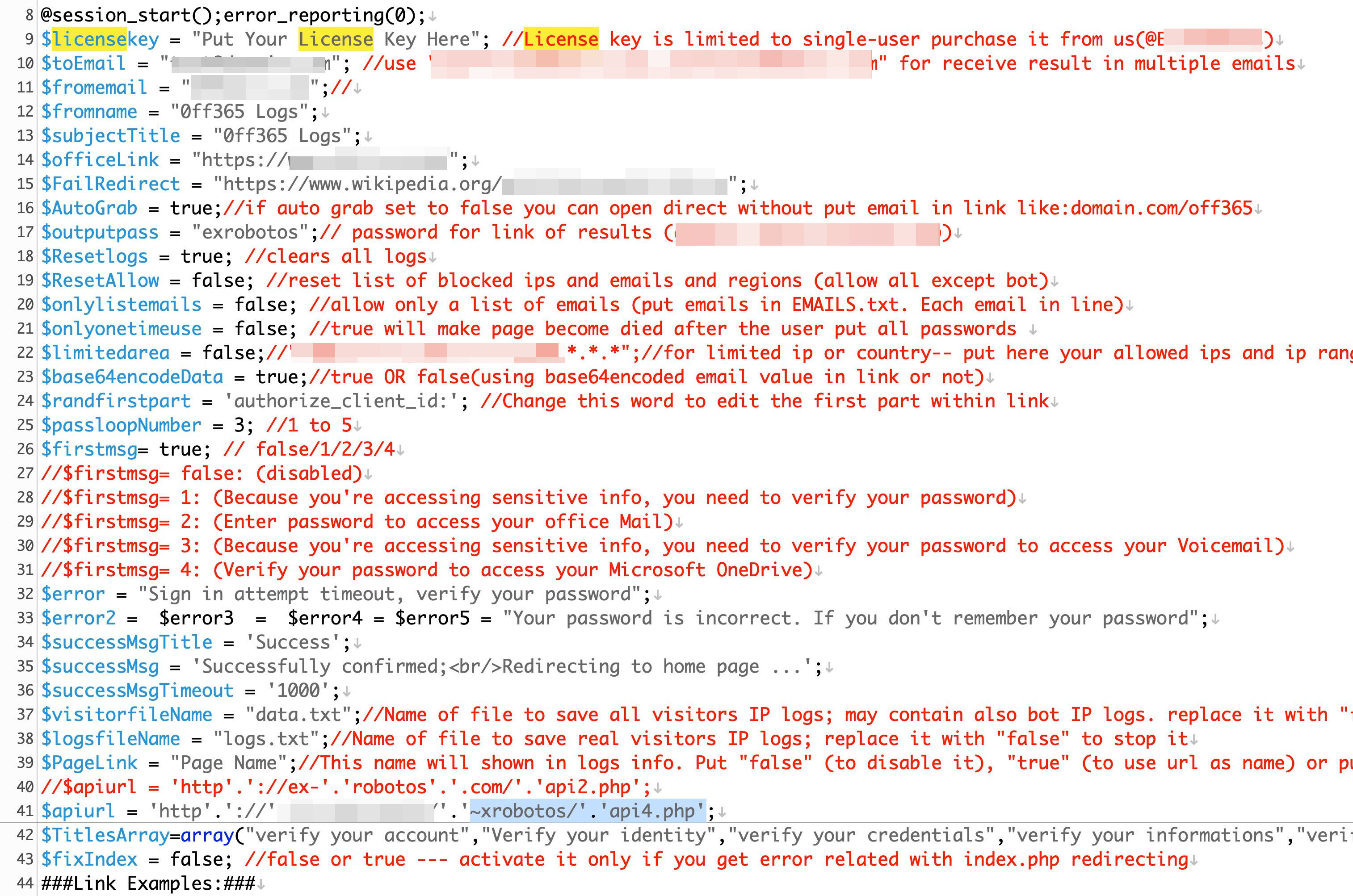

惡意活動策劃者在攻擊期間使用一樣的網路釣魚工具。趨勢科技發現有些託管網路釣魚套件的網站沒有設定好。這會暴露出資料夾內容,可以不經認證來下載網路釣魚套件和相關日誌檔。這也讓我們對這波攻擊有更多的了解,並找到證據來對不同部署地點的套件進行歸因。

此發現讓我們相信套件開發者將過去的專案功能用在之後在地下販賣的Office 365網路釣魚套件。但當我們進一步檢查開發者資料時,我們發現奇怪的地方,可能需要進一步的技術和法律調查。

利用第三方RDP服務發送電子郵件

檢視誘餌樣本的郵件標頭,檢查SMTP標頭後發現一個有趣的細節:大多數釣魚郵件都是利用FireVPS的虛擬專用伺服器(VPS)發送。

| from FireVPS-RDP (XX.X.XXX.XX) by from FireVPS-RDP (XXX.XXX.XX.XXX) by from FireVPS-RDP (XX.XXX.XXX.XX) by OL1P279CA0064.NORP279.PROD.OUTLOOK.COM (2603:10a6:e10:15::15) with Microsoft SMTP |

FireVPS是一種虛擬專用伺服器(VPS),為客戶提供一系列的Windows遠端桌面協定(RDP)方案。發送給受害者的電子郵件是從RDP服務送出。我們已將此事通知了FireVPS,但尚未收到他們的回應。

當掃描其他郵件樣本來找出從FireVPS-RDP機器發送的電子郵件時,我們發現了類似的釣魚郵件範本,而且寄給財務部門員工的網址也包含了收件者的資訊和帳密。在網路上搜尋後發現收件者的個人資料和電子郵件地址與他們LinkedIn帳號所列出的資訊相符合。

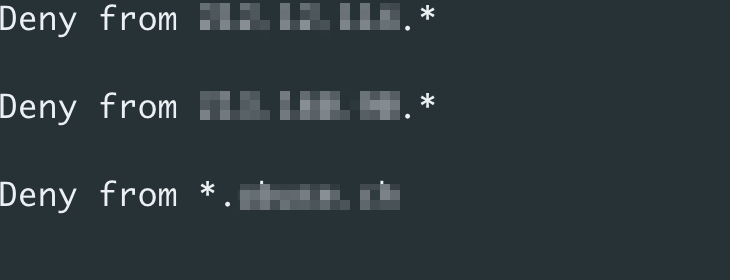

網路釣魚套件封鎖列表

網路釣魚套件開發者花費相當多的時間來編寫套件內的封鎖列表,它使用了大量網域名稱和IP地址範圍列表,確保封鎖來自資安公司或大型雲端服務的連線。我們認為其目的是為了躲避資安廠商的偵測,因為該列表包含了許多防毒公司;Google、微軟、VirusTotal及其他眾多網路安全和技術公司,還包括了開放黑名單網站。

很諷刺地的是,套件開發者積極地在社群網路推銷套件的同時,還花費這麼多的時間來建立封鎖列表。

網路釣魚套件的早期版本

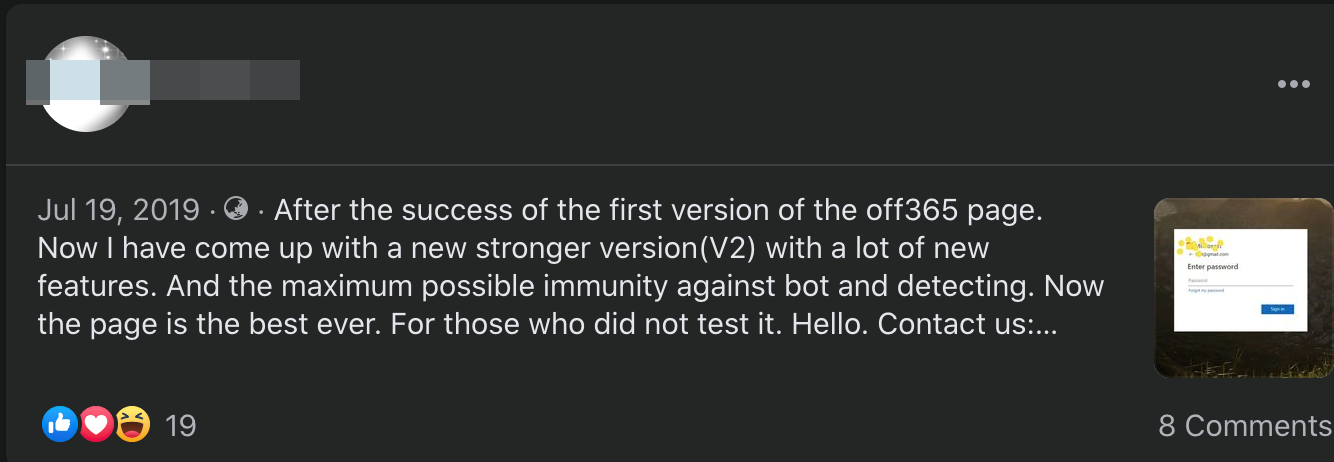

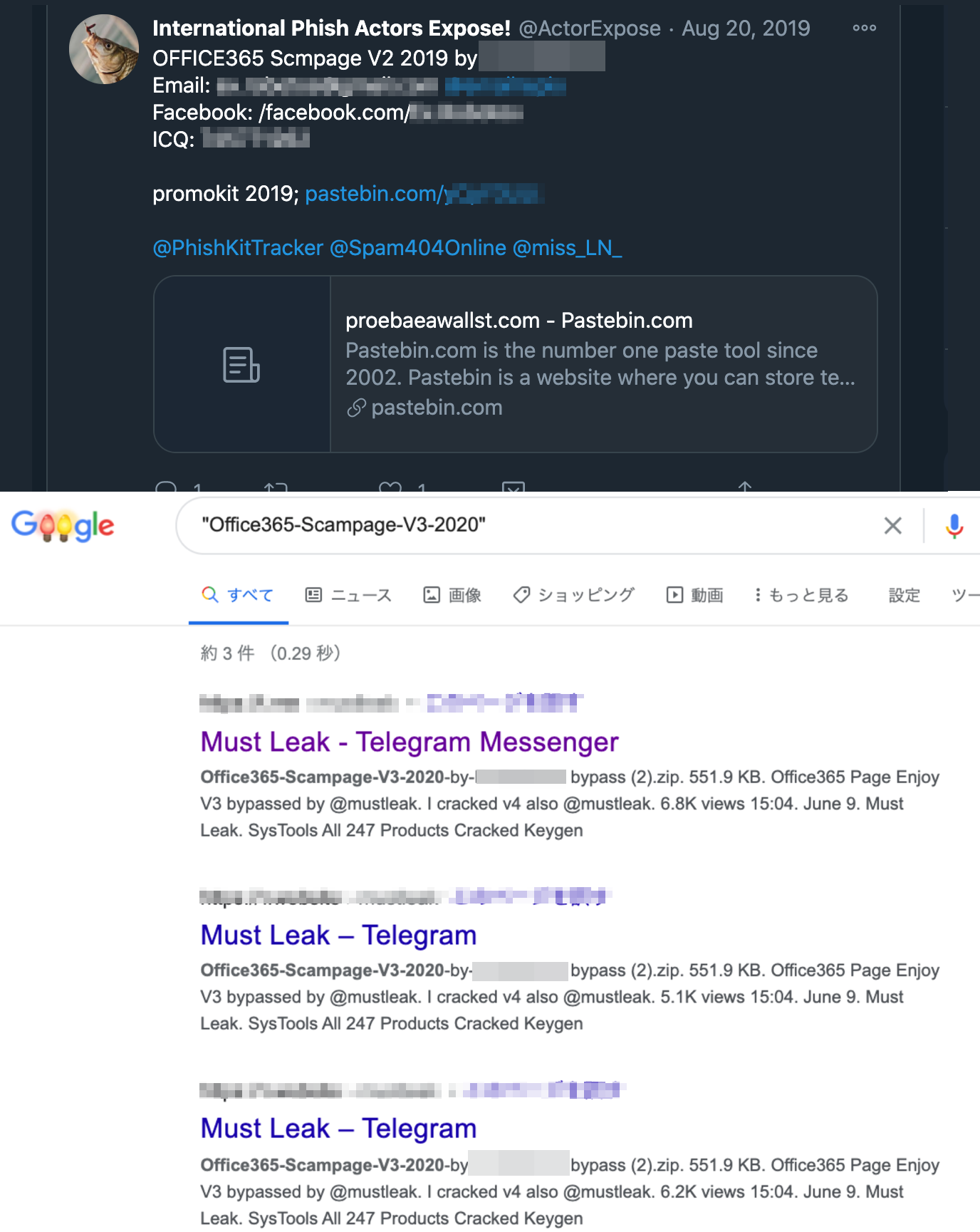

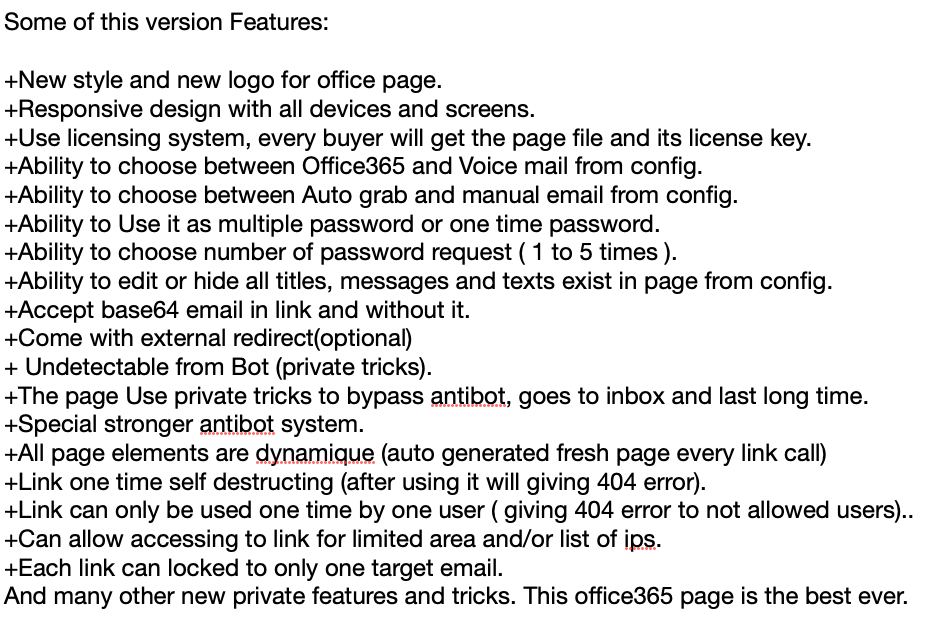

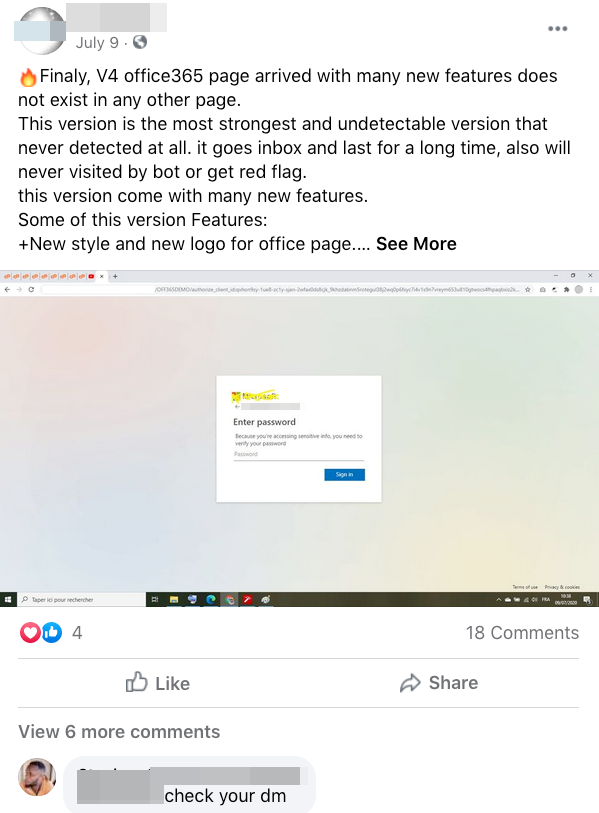

我們這次所看到的網路釣魚套件是其第四代版本。因為它在地下和社群媒體上大作宣傳,因此之前的版本都有被注意到並為網路安全社群所知。

根據惡意軟體開發者的「商家」臉書頁面,網路釣魚套件的第一版於2019年7月4日發表,緊接著是15天後的第二版(V2)。第三版(V3)沒有正式公佈在臉書頁面上,但可以發現該版本的存在,能夠在網路上搜尋到。

大部分誘餌的內容主題都是在提示受害者保留當前密碼。檢視這些活動的模式可以發現,網路釣魚連結的第一層將收件者郵件網域包含在釣魚網址的子網域中,然後是收件者郵件地址的Base64編碼字串。(郵件地址並不一定用base64編碼,我們也看過包含純文字格式郵件地址的登入頁面)。

當使用者選擇保留密碼時,會被導向釣魚網頁。我們注意到現今釣魚網址的登入頁面從八月開始包含了關鍵字「 OfficeV4」。

到了九月,仍然有包含受害者的郵件網域,但前綴從「 sg」改為「 pl」、「00」或「ag」。而十月的另一波則是將受害者名字包含在子網域,而非各自的網域名稱。

最新網路釣魚套件的顯著特點

除了封鎖列表,V4還加入了其他增加偵測難度的功能。包括會偵測機器人掃描或爬蟲,並會在偵測到機器人時提供替代內容。底下是開發者在臉書頁面所列出的部分V4功能。

此外,釣魚套件在販賣時還包含一份授權,會透過混淆化PHP腳本回傳到開發者系統來驗證授權有效性。釣魚頁面會連到授權伺服器來檢查授權金鑰的可用性,可以在config.PHP看到授權伺服器的網址/IP。有意思的是,config.PHP可以在真正的釣魚網站上被讀取,裡面包含了授權金鑰和郵件地址。

我們會繼續研究此釣魚活動的特點,來追蹤進一步可能的發展並預測其躲避技術的變化。

追蹤套件開發者

聲稱為此惡意 Office365 的開發者於2020年中在其「商家」臉書網頁宣布V4釣魚套件的推出。

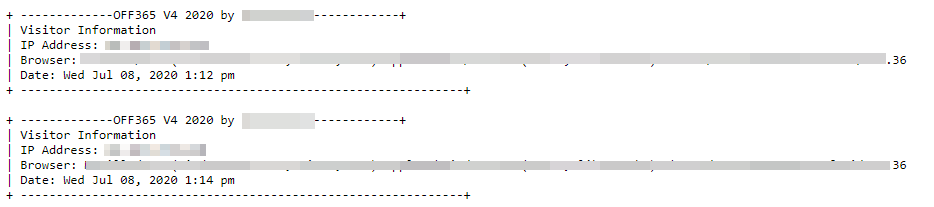

我們還觀察了V4發表前一天的釣魚套件測試流量日誌,幾乎所有的記錄都來自摩洛哥的不同IP地址。

宣布V4上市後幾天,我們發現了一封電子郵件誘餌樣本;檢視標頭資訊後可以發現它與我們在11月和12月所看到的釣魚樣本相吻合。

| Subject: ID:4563|| Request is under Process on Friday, July 17, 2020 Received: FireVPS-RDP (XX.X.XXX.XX) by VI1PR08CA0138.eurprd08.prod.outlook.com (2603:10a6:800:d5::16) with Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384) id XX.XX.XXXX.XX via Frontend Transport; Fri, 17 Jul 2020 16:46:44 +0000…… |

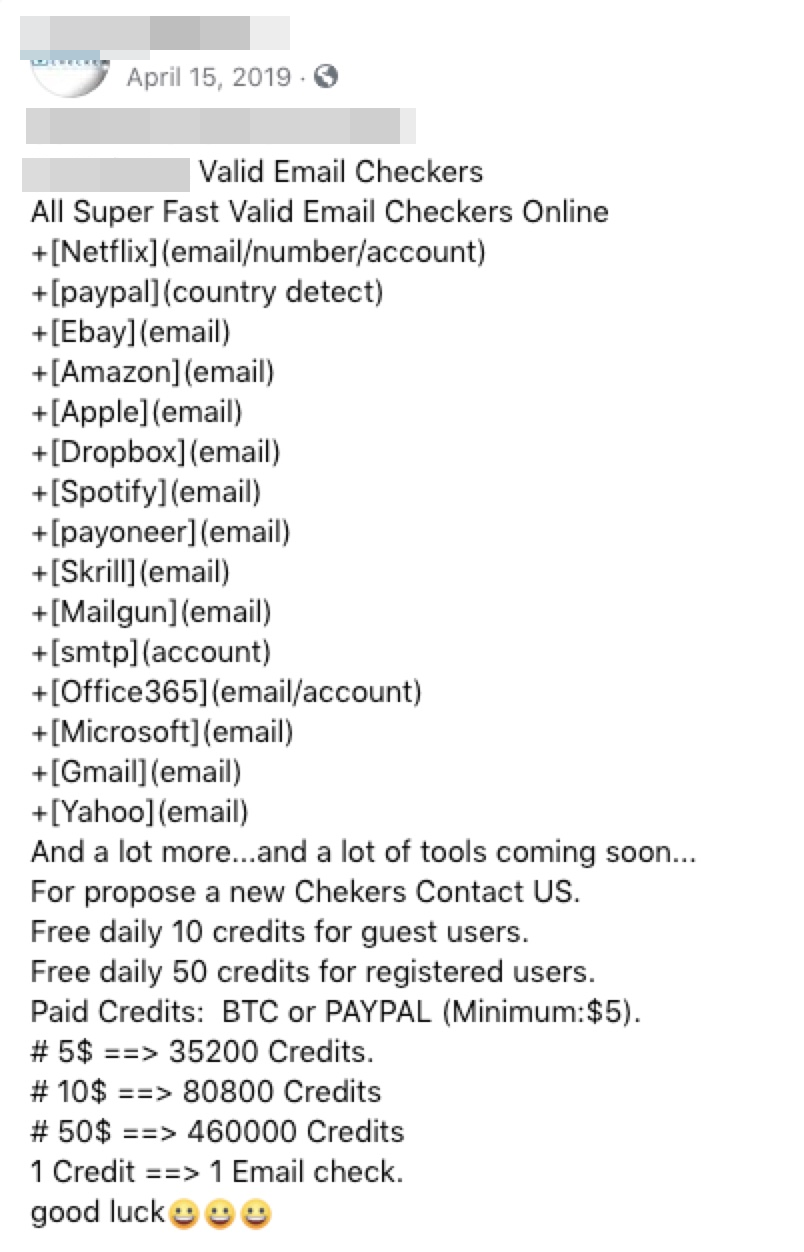

進一步檢視該帳號之前的貼文,還發現一些公告聲稱這位惡意Office 365開發者也開發了其他帳密竊盜套件。雖然後者已經無法使用,但它能夠快速驗證電子郵件地址的有效性;這早期的專案可能促成了所出售釣魚套件版本的功能。根據該帳號在社群媒體的其他貼文,除了釣魚套件外,該帳號也繼續在販賣竊盜來的帳號密碼。

我們在網路上搜尋時可以比對網路犯罪份子的商家臉書網頁與個人網頁,並已經將這些資訊通知了有關當局進行調查。

可能連結到公司高層帳號賣家

地下論壇有許多人在販賣公司高層的帳號。我們發現他們會到各個論壇販賣相關的公司高層帳號,這些帳密價格從250美元到500美元不等。

有意思的是,該使用者提到關於販賣公司高層帳密的貼文,並要求只跟之前交易過的客戶打交道。新客戶自動被禁止查看受影響公司和帳密的列表。該使用者還出售針對伺服器的釣魚程序,並確認有功能如cookie擷取和多因子身份認證繞過等。有趣,同一個帳號兩者都賣。帳密竊盜工具和(兩個)被竊帳號的價格大致相同,跟聲稱釣魚套件開發者在社群媒體的報價類似。

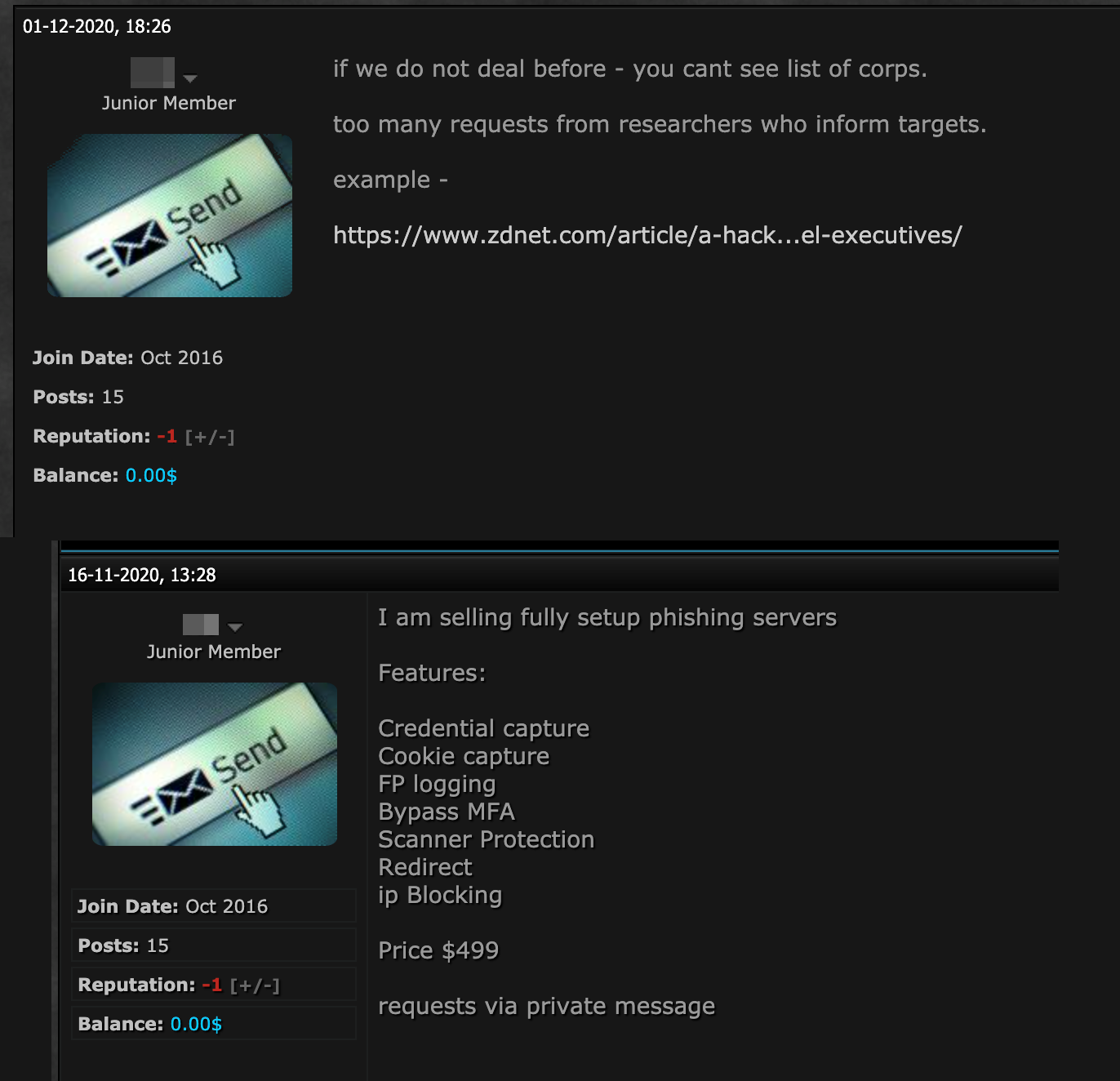

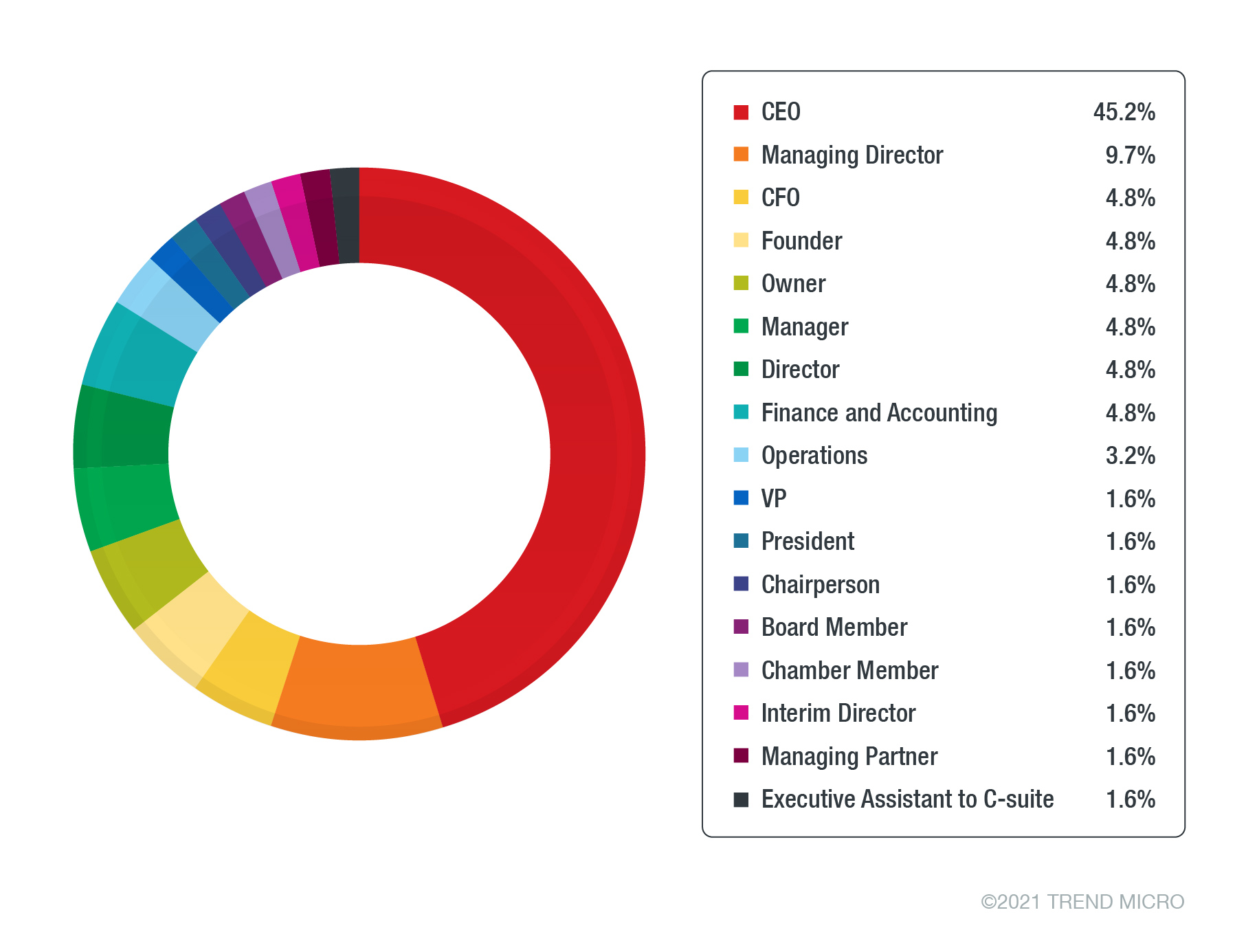

潛在目標和受害者的資料

分析來自設定不當網站的日誌資料後發現,截自本文撰寫時,被竊帳密來自八個託管惡意Office 365 V4套件的釣魚網站。我們發現每個網站可能都是由不同的釣魚者製作,用於不同規模和範圍的釣魚活動。其中一波只針對美國的公司執行長、總裁和創辦人,而另一波活動則針對美國、英國、加拿大、匈牙利、荷蘭和以色列等不同國家的中高階主管。此外,釣魚者似乎大多從LinkedIn收集目標電子郵件地址。

根據資料分佈,惡意份子使用Office 365 V4釣魚套件的主要目標顯然是美國的執行長。執行長電子郵件地址的清單經常會在地下市場買賣,可以用來進行額外的網路釣魚攻擊,獲取敏感資訊或進行其他社交工程(social engineering )攻擊,如變臉詐騙攻擊或稱為商務電子郵件入侵 (Business Email Compromise, BEC)和冒用身份。

檢視不同的地下論壇和網頁還可以發現受害帳密的具體報價,根據年份、行業、公司職位和社群媒體帳密進行分類。此外,這些論壇訊息都是用英文撰寫,甚至在非英語論壇(如面向俄語使用者和團體的論壇)也是如此。雖然並不少見,但這些帳號是特地建立來發布對潛在客戶販賣資料和釣魚工具的訊息。這一點可以從某次惡意份子購買某論壇用帳號只是為了販賣資料而得到證實。

要開始準備目標清單,有很多平台都有販賣財務長/執行長的郵件地址,臉書個人資料等名單,並按地區和國家分類。攻擊者可能從這些網站購買了目標名單。

結論

網路釣魚攻擊和攻擊者通常是針對員工 – 組織安全鏈中最脆弱的一環。而從這次攻擊活動可以見到攻擊者將目標鎖定在高層員工,這些人可能並不那麼精通技術或網路安全,更有可能被騙去點擊惡意連結。透過有選擇性地針對公司高層,攻擊者能夠大大提高所取得帳密的價值,因為這些帳密可能被進一步地用來取得敏感個人和組織資訊,並用於其他攻擊。

電子郵件地址和帳號密碼的規模和準確性顯示出攻擊者擁有受害者和潛在目標的準確資料集。雖然攻擊者可以輕易地從目標網站取得郵件地址,但他們更進一步地驗證這些電子郵件地址,確保它跟從公開領域收集來的資料相補全。

企業必須了解並小心自己放到公開網站和平台的資訊,同時要經常提醒員工注意在個人網頁披露的資訊。這些很容易被用於社交工程來攻擊他們自己。所有員工,無論職級高低,在查看電子郵件提示並採取行動時都應格外小心,尤其是來自未知來源的電子郵件。

要了解,正常的服務商和供應商絕不會要求個人消費者或企業用戶提供如帳號密碼之類的詳細資訊,尤其不會保留過期密碼。這些資訊容易受到未授權和惡意個人的濫用,必須由供應商按照企業政策由其資安和IT團隊進行客製化。

入侵指標(IoC)

請點入連結查看我們的IoC列表。

@原文出處:Fake Office 365 Used for Phishing Attacks on C-Suite Targets 作者:Matsukawa Bakuei,Marshall Chen,Vladimir Kropotov,Loseway Lu,Fyodor Yarochkin