最近趨勢科技發現了一個 Negasteal 惡意程式 (亦稱 Agent Tesla) 的變種,會經由 hastebin 以無檔案病毒(fileless malware)方式散布 Crysis 勒索病毒 (亦稱為 Dharma)。這是我們首次發現 Negasteal 會散布勒索病毒。

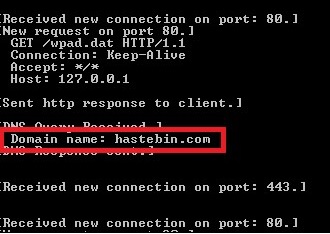

就在幾個月前,Deep Instinct 披露了第一個使用 hastebin.com 來散布惡意內容的 Negasteal 變種。Negasteal 是 2014 年被發現的間諜程式,採用付費訂閱方式在網路犯罪地下論壇提供服務,其幕後集團隨時都在精進其躲避技巧以維持市場地位。

Crysis 則是一個涉及多起知名攻擊的勒索病毒,一直在不斷推出新的變種以及各種不同技巧。Crysis 也跟 Negasteal 類似,採用付費服務的方式來經營,提供所謂的勒索病毒服務 (RaaS) 供其他犯罪集團使用。

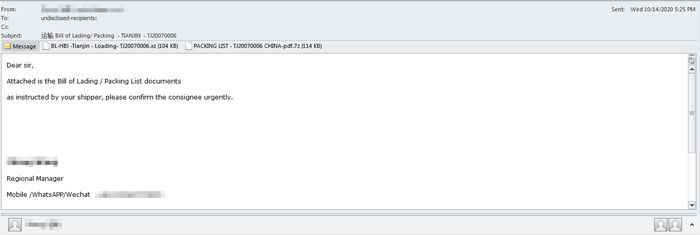

經由網路釣魚郵件散布

這是趨勢科技第一次看到這兩個惡意程式服務結合在一起。根據我們蒐集到樣本顯示,此變種是經由網路釣魚郵件散布,如圖 1 所示:

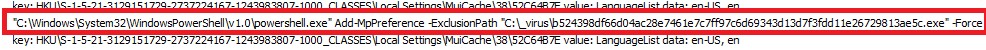

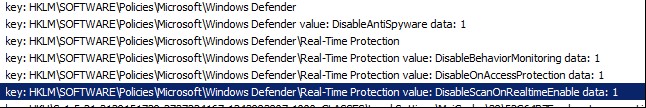

為了躲避偵測,惡意程式會試圖將自己排除在 Windows Defender 的檢查名單之外,或乾脆將Windows Defender 停用。圖 2 與圖 3 顯示這項技巧:

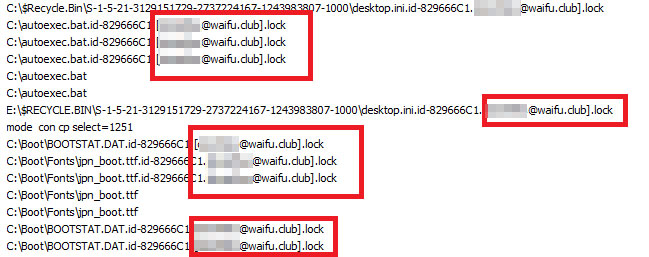

惡意程式常駐系統的方式是將自己加入「啟動」(Startup) 資料夾以及 Windows 系統登錄的「CurrentVersion\Run」機碼。最後,惡意程式會連上「hastebin.com」並解開幕後操縱 (C&C) 伺服器上的 Crysis 二進位檔案,如此就能以無檔案方式散布 Crysis 勒索病毒。

資安建議

從這起攻擊可以看出 Negasteal 有可能還會利用它的 hastebin C&C 伺服器以無檔案方式散布其他惡意程式。這兩個惡意程式服務的結合,意味著網路犯罪集團彼此之間有可能透過合作方式來提高其攻擊的成功率。除此之外,無檔案的散播方式也讓這項威脅更難以清除,因為它在執行之後不會留下痕跡。

企業機構可採取一些資安最佳實務原則以盡可能不讓類似的攻擊得逞,針對這起攻擊,只要能防止威脅進入企業,就能杜絕後續衍生的更大問題,例如防止這起攻擊的勒索程式將重要檔案加密或造成營運停擺。

以下是企業可採取的一些資安措施:

延伸閱讀:

這些員工沒看穿的騙局,造成的損失可能比病毒還大- 企業常見四種電子郵件威脅

企業應該多久應該備份一次?怎樣的備份作法才最有效?

- 讓系統與應用程式隨時保持更新,並使用虛擬修補來保護老舊或無法修補的系統與軟體。

[延伸閱讀: 虛擬修補:在漏洞遭受攻擊前加以修補 ]

- 趨勢科技Apex One與Apex One Endpoint Sensor:採用行為分析來防範惡意腳本、程式碼注入、勒索病毒,以及無檔案式的記憶體與瀏覽器攻擊。

- 趨勢科技XDR:串連電子郵件、端點、伺服器、雲端工作負載與網路,提早偵測並回應威脅。

- 趨勢科技 Email Security:運用進階機器學習與動態沙盒模擬分析來分析檔案與網址,進而攔截電子郵件威脅。

[延伸閱讀: 虛擬修補:在漏洞遭受攻擊前加以修補 ]

入侵指標 (IoC):

檔案

- 2adb3505038e73bc83e5c5d9a60b725645fb65a7b0a781a5aadde50c942d13dc (趨勢科技命名:TrojanSpy.MSIL.NEGASTEAL.DYSHPF)

- b524398df66d04ac28e7461e7c7ff97c6d69343d13d7f3fdd11e26729813ae5c (趨勢科技命名:Trojan.MSIL.NEGASTEAL.BGO)

惡意檔案

- f3587884456922ffd42c8189e111c1184d74e12f (趨勢科技命名:Ransom.MSIL.DHARMA.AC)

C&C

- hxxps://hastebin[.]com/raw/avucapadey

- hxxps://hastebin[.]com/raw/molijokewe

- hxxps://hastebin[.]com/raw/sijifewopi

- 199[.]193[.]7.228

原文出處:Negasteal Uses Hastebin for Fileless Delivery of Crysis Ransomware 作者: Matthew Camacho、Raphael Centeno 與 Junestherry Salvador