趨勢科技在2020年中報告裡討論了新冠狀病毒(COVID-19,俗稱武漢肺炎)疫情爆發如何迫使許多組織從實體辦公室轉移到虛擬辦公室,這樣的變化也造成了即時通和視訊會議軟體的興起,成為不可或缺的通訊工具。雖然這些應用程式為企業提供了維持員工之間溝通的方法,但也引起了惡意行為者的注意,他們總是想將新技術整合進惡意活動裡。

針對 Zoom 的攻擊很一致

沒有任何軟體比視訊會議軟體Zoom更能定義2020,自疫情爆發以來就呈現著爆炸性的成長。鑑於其在學校、企業和個人的高使用率,網路犯罪分子將精力集中在對Zoom的攻擊也就不足為奇了。

關於Zoom最著名的惡意活動可能是”Zoombombing”,惡作劇者會侵入會議然後進行惡意行為,如散佈色情內容甚或只是單純的騷擾。

儘管很煩人,但Zoombombing在安全性方面通常是無害的。而另一方面,我們也發現會使用惡意軟體的Zoom攻擊,這會對組織和個人帶來更大的破壞。最常見的Zoom攻擊是會將惡意軟體跟Zoom安裝程式綁在一起。

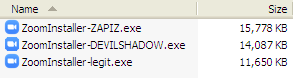

在某些案例中,攻擊者會用假Zoom安裝程式來誘騙使用者安裝到電腦上。我們在五月看過會偽裝成Zoom安裝程式的惡意軟體案例。雖然一般使用者可能很難區分正常和偽裝的Zoom應用程式,但仔細檢查可以發現惡意版本的檔案大小明顯較大。

其中一個惡意軟體樣本(Trojan.Win32.ZAPIZ.A)是具備遠端存取功能的後門程式,能夠讓攻擊者連到受感染電腦來進行如竊取資訊等惡意操作。另一個樣本(Backdoor.Win32.DEVILSHADOW.THEAABO)是包有惡意命令檔案的安裝程式。有意思的是,兩個有問題的安裝程式都會安裝合法的Zoom,很可能是為了對使用者隱藏惡意活動的證據。

除了使用有問題的安裝程式之外,我們還發現惡意行為者會將合法安裝程式與惡意軟體綁在一起。我們在四月看到使用真正Zoom安裝程式加上RevCode WebMonitor RAT(Backdoor.Win32.REVCODE.THDBABO)的攻擊。該惡意軟體可以讓攻擊者遠端執行命令,如新增或刪除檔案、鍵盤側錄和收集資訊。

另一個例子是ZAPIZ惡意軟體(Trojan.Win32.ZAPIZ.A),這隻木馬程式也跟合法Zoom安裝程式綁在一起。一旦下載,它會終止所有執行中的遠端工具程式,接著它會用端口5650/TCP來接受遠端連線。

根據我們的分析,ZAPIZ會進行資訊竊取,收集目標電腦的使用者名稱和電腦名稱,也許是為了之後的攻擊做準備。

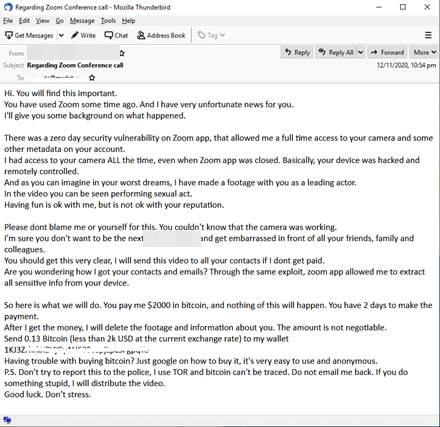

我們還發現一份電子郵件樣本,惡意行為者利用威脅發布受害者的視訊影片來勒索受害者,聲稱是透過入侵網路攝影機取得。

濫用其他通訊應用程式,如Discord和Slack

雖然Zoom可能是疫情爆發期間最受歡迎的通訊應用程式,但它並非網路犯罪分子唯一會濫用的應用程式。我們也發現會整合其他通訊服務(特別是Slack和Discord)的惡意攻擊。

Slack在這些年來有許多忠實的擁護者,2019年的每日活躍使用者已經超過了1000萬。不過我們也看到惡意行為者利用其部份功能的證據。

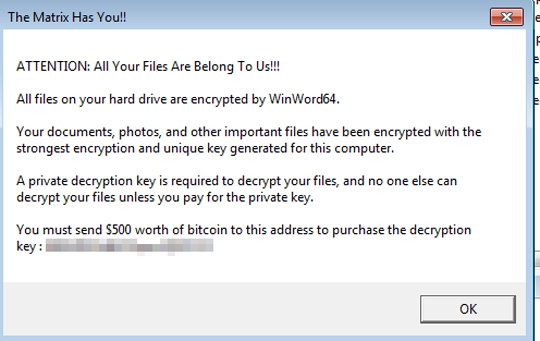

我們最近看到一隻勒索病毒(Ransom.Win32.CRYPREN.C),看似有著標準的功能。它會加密使用下列副檔名的檔案(加上.encrypted副檔名):

- .bmp

- .doc

- .docx

- .gif

- .jpeg

- .jpg

- .m2ts

- .m4a

- .mkv

- .mov

- .mp3

- .mp4

- .mpeg

- .mpg

- .png

- .ppt

- .pptx

- .txt

- .xls

- .xlsx

Crypren有意思的地方是它會用Slack webhooks將受害者的加密狀態回報給命令和控制(C&C)伺服器,這是我們之前沒有看過的做法。

目前它只會送回最低限度的資料,即電腦與使用者名稱、被感染檔案數量及感染時間,這代表利用Slack回報感染狀態可能仍在測試階段。

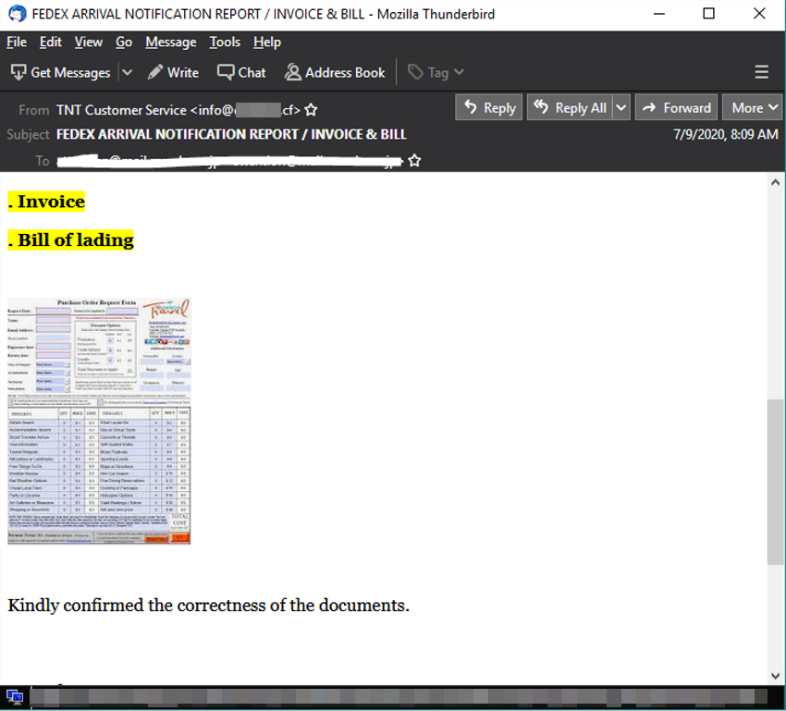

Discord是另一款跟Slack有相似功能的通訊軟體(同時以在遊戲社群被廣泛使用著稱)。從一些樣本我們可以看出惡意行為者將Discord作為惡意垃圾郵件活動的一部分,這波惡意活動最終會導致AveMaria或AgentTesla惡意軟體感染。我們最早是在2019年看到這些惡意軟體家族透過惡意垃圾郵件散播,但將Discord作為攻擊的一部份是最近才發生。

惡意郵件通常都偽裝成來自DHL或TNT帶有附件檔的遞送通知或收據:

這些電子郵件帶有內嵌連結(可能在圖片或文字中)指向以下格式的Discord網址:hxxps://cdn[.]discordapp[.]com/attachments/{ChannelID}/{AttachmentID}/example[.]exe。這些網址託管了AveMaria和AgentTesla,一旦使用者點開執行檔,使用者電腦就會遭受感染。

使用Slack和Discord等合法應用程式作為攻擊的一部分的原因可能有以下幾個:它們很知名,被廣泛使用且免費,同時也提供某種形式的匿名性。此外,使用者甚至不用安裝應用程式就可以下載檔案,這簡化了流程且更有效率。另一個使用這些程式的可能原因是它們可以偽裝成正常的網路通訊。它們的普及度也讓員工和最終使用者已經在使用這些服務的可能性很大。

抵禦濫用通訊應用程式的攻擊

幸運的是,要防禦這類攻擊相對簡單。Zoom安裝程式相關案例的共同點是它們都來自官方Zoom下載網頁以外的地方。避免中毒最簡單的方法就是只從官方管道下載通訊應用程式(這原則也適用在其他應用程式)。這可以確保軟體沒有經過竄改。

使用者還應該避免點開可疑或未經驗證郵件內的連結或附件檔。如果無法確定,最好與聲稱的寄件者再次確認,確保是他們寄送的電子郵件。

@原文出處:Malicious Actors Target Comm Apps such as Zoom, Slack, Discord