趨勢科技之前看過會用CAB格式檔案散播資料竊取病毒Loki的垃圾郵件樣本。最近我們補抓到另一份提供相同惡意軟體的樣本,不過這次是透過LZH壓縮檔。我們將此附件檔和植入器偵測為TrojanSpy.Win32.LOKI.TIOIBYTU。

LZH檔(在日本比較常見的壓縮格式)也會被用來散播像Negasteal和Ave Maria等惡意軟體。

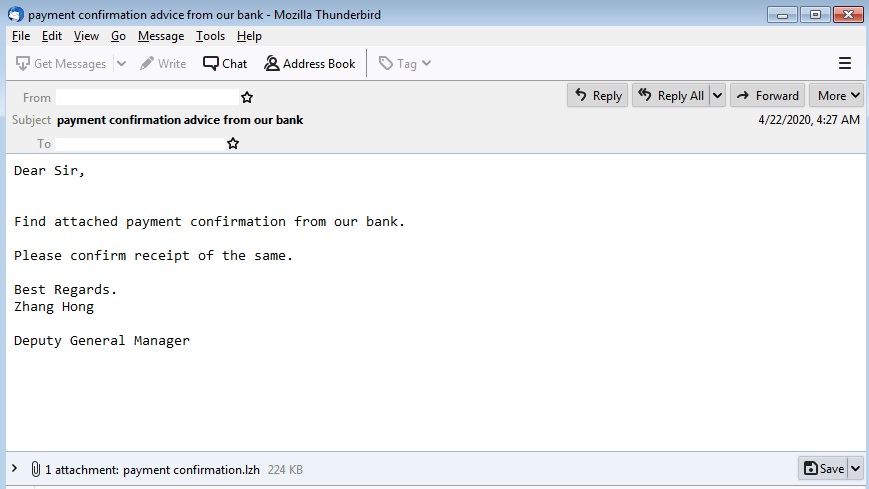

這次的惡意LZH附件檔來自偽裝成銀行付款通知的電子郵件。使用附件名稱payment confirmation.lzh。

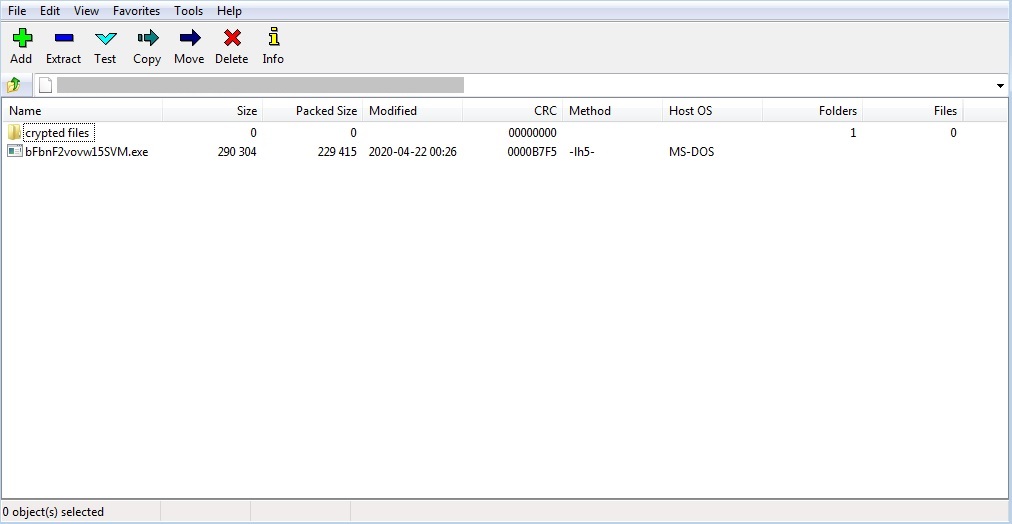

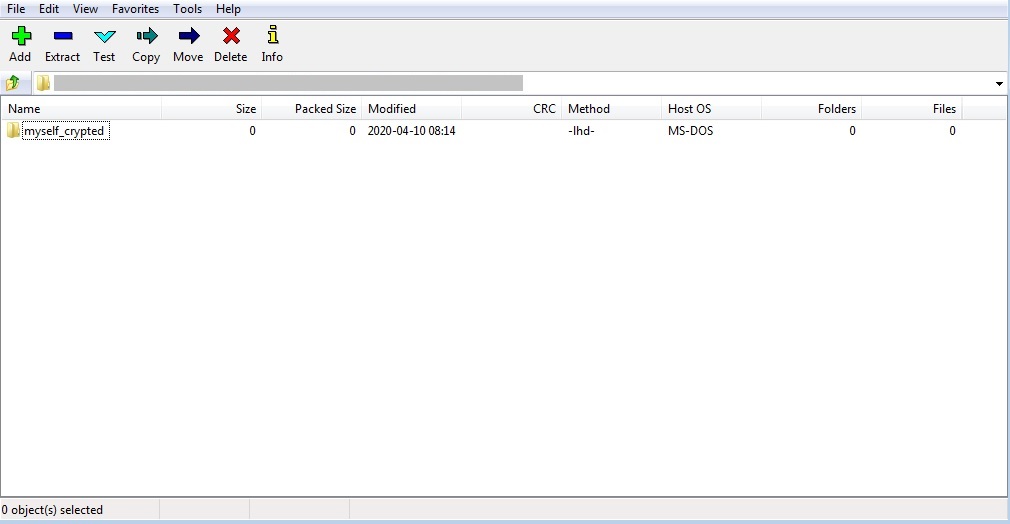

LZH壓縮檔內包含Loki植入器bFbnF2vovw15SVM.exe。還包含了一個資料夾crypted_files,裡面有一個空資料夾myself_crypted。這可能是在壓縮樣本時出錯,或者原本打算包入其他組件或惡意檔案。

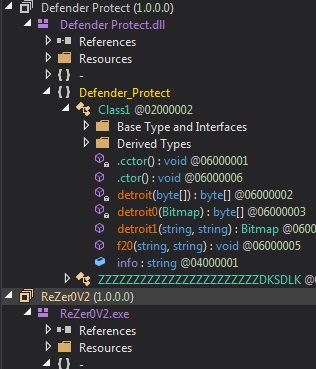

Loki植入器是多層混淆處理過的.NET編譯檔案。最終會用process hollowing技術來載入和執行主要Loki程式。這讓人想到利用CAB附件檔散播Loki的惡意活動。這次樣本所植入主要Loki程式跟CAB檔所藏的惡意檔案有著相同的雜湊值,表示兩次樣本都屬於同一波進行中的惡意活動。

遠離惡意檔案

網路犯罪份子有可能利用各種附件檔來散播惡意軟體,從較常見的類型(如Word文件或PDF)到不那麼為人熟悉的檔案類型(如CAB或LZH檔)。不管用哪種類型的檔案來隱藏惡意程式,都不會改變其危害系統、損害裝置效能或竊取資料的事實。以下是有助於防止惡意軟體感染的良好習慣:

- 不要下載或點開未知來源郵件內的附件檔或連結,這可能會帶來惡意軟體感染。使用者可以將游標停在連結上來確認內嵌連結真正指向的地方。

- 仔細閱讀郵件內容來評估可信度。一些可察覺為垃圾郵件的跡象包含了文法錯誤、單字拼寫錯誤以及不熟悉或欺詐性的電子郵件地址。

- 避免在公開網路論壇或社群媒體上分享聯絡資訊和其他敏感資料。

同時建議要檢查裝置是否存在常見的惡意軟體感染症狀。包括了效能降低、電池損耗變快、系統崩潰或載入失敗。

為了更加主動地防禦用電子郵件作為進入點的威脅,建議使用下列解決方案:

- Deep Discovery Email Inspector –透過進階和客製化沙箱來封鎖包括垃圾郵件、勒索病毒和針對性攻擊等電子郵件威脅,。

- 電子趨勢科技Email Security–使用處理未知檔案和網址的沙箱技術、電子郵件寄件者分析和身份驗證以及檢查電子郵件標題和內容來確認是否有惡意感染跡象。

- 趨勢科技 Cloud App Security™–保護檔案分享不受惡意軟體侵害並控制敏感資料使用。

入侵指標

網址

hxxp://retrak.co[.]ke/psy/five/fre.php

| 檔名 | SHA-256 | 趨勢科技病毒碼偵測 |

| bFbnF2vovw15SVM.exe | e6adc1df97033110cdf1bd9e9763559fe17811e2234013e4d57fa23b6ddbb207 | TrojanSpy.Win32.LOKI.TIOIBYTU |

| payment confirmation.lzh | fb37c52635a47cacba754f811ec64937aa6da3c0ced0162c201748b38952e164 | TrojanSpy.Win32.LOKI.TIOIBYTU |

@原文出處:Loki Info Stealer Propagates through LZH Files 作者: Miguel Angy

💝▎每月7 日下午 4 點 , 趨勢科技 IG 帳號,Fun 送粉絲獨享禮 ▎💝

) 快進來看看 🙂