趨勢科技研究人員偵測到針對韓國使用者的惡意垃圾郵件活動。這波攻擊利用ALZip壓縮的附件檔,ALZip是在韓國廣泛使用的壓縮工具。附件檔解壓縮後會出現兩個執行檔(.EXE),夾帶 資訊竊取病毒TrojanSpy.Win32.INFOSTEALER.THBOCBO和 勒索病毒Ransom.Win32.NEMTY.THBOCBO。

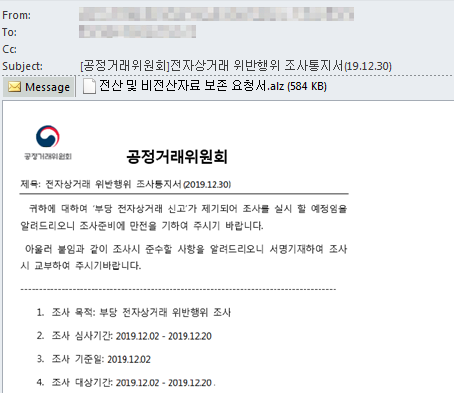

這波惡意郵件偽裝成來自韓國公平貿易委員會的郵件,聲稱是要通知一件電子商務違規調查。附加的ALZip檔名翻成中文為「要求保存電腦化及非電腦化資料」。

這波惡意郵件在去年12月下旬達到高峰。大多數電子郵件是在韓國收到,不過在美國、德國和英國也有人收到郵件。

附件惡意軟體:勒索病毒和資訊竊取病毒

Ransom.Win32.NEMTY.THBOCBO是Nemty勒索病毒家族的一個變種。跟其他許多勒索病毒一樣,它會加密內接、可移除和網路磁碟機內的檔案。

TrojanSpy.Win32.INFOSTEALER.THBOCBO會竊取下列資料,然後將這些資料送到命令和控制(C&C)伺服器:

- 電腦名稱

- CPU數量

- 日期

- 顯示語言

- 顯示器解析度

- GUID

- 已安裝程式

- IP

- 網路服務商(ISP)

- 鍵盤語言

- 位置

- 機器編號

- 作業系統

- Outlook帳密

- 密碼

- 路徑

- 處理器

- 記憶體(RAM)

- 執行中程序

- 時區

- 使用者名稱

- 版本

- 顯示卡

- 工作目錄

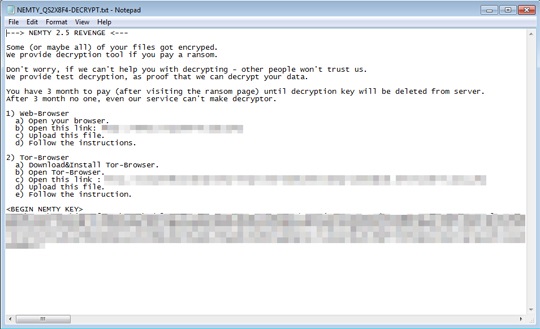

勒贖通知

勒贖通知會告知受害者檔案已被加密,受害者可以在支付贖金後取得解密工具。通知內包含如何啟動解密程序的說明,並給受害者三個月的期限。要注意的是,沒有任何證據顯示網路犯罪分子確實會解密檔案。

抵禦惡意垃圾郵件活動

許多網路犯罪分子都很會利用社交工程 social engineering 來掩護攻擊活動。作法包括會針對特定國家/地區的使用者寄送偽裝成當地知名機構的假電子郵件,此策略已在最近針對日本使用者的Emotet垃圾郵件活動中用過。惡意分子利用了一種常見心理,當看到郵件來自認識且可信賴機構(尤其是本地單位)時,即便是小心的使用者也往往會放鬆警覺。

延伸閱讀: 武漢肺炎疫情通知信,竟是駭客發的!

被這類電子郵件誤導不儘可能會造成單一使用者受害,甚至會導致整個企業的系統都遭受侵害。為了避免此類威脅,建議使用者遵循下列作法:

- 避免下載不熟悉來源所寄郵件內的附件檔或點入其中的連結。

- 從官方網站提供的聯絡方式來確認電子郵件是否確實來自聲稱的單位。

- 了解該如何識別和避免電子郵件威脅。

為了加強系統防護來抵禦勒索病毒,請安裝最新的修補程式來避免遭受漏洞攻擊。使用者還可以安裝Smart Protection Network™,尤其是用於防護電子郵件共同合作的套件:

@原文出處:Malicious Spam Campaign Targets South Korean Users

💝▎每月7 日下午 4 點 , 趨勢科技 IG 帳號,Fun 送粉絲獨享禮 ▎💝

) 快進來看看 🙂