🍪 餅乾(cookie)、🐟 鯰魚(catfish)、🐷 豬肉罐頭(SPAM)、🥖 麵包屑( Breadcrumbs),他們不僅讓人食指大動,同時也是網路生活中,經常會碰到相關的名詞。本文將介紹這些網路名詞的由來,及它們如何在滑鼠彈指之間可能成為「食指大洞」的資安破口。

文末順道提到幾個以水果為名的品牌,將告訴你「蘋果logo 為何設計成被咬一口?」🍎

🔻重點預覽:

🍪【 Cookie 在這裡指的不是餅乾,但你每天上網都會碰到它】

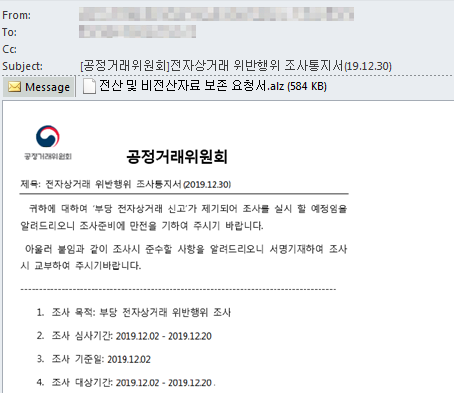

🐷【 為何 SPAM 午餐肉罐頭演變成垃圾郵件?】

🐟【「土虱(catfish)」怎麼會跟「愛情騙」有關?】

🥖【麵包屑 Breadcrumbs 讓你不會迷失在網站裡,就怕黑心網頁來「找」麻煩】

⭕️同場加映:以水果命名的品牌

🍎【 Apple 蘋果還是資安模範生嗎? 】

繼續閱讀