資安專家和安全團隊如何利用社群媒體收集可用來保護其組織的威脅情報?

本文重點:

- 使用社群媒體情報(SOCMINT)

使用社群媒體情報(SOCMINT)

社群媒體平台可以讓使用者和組織進行通訊和分享資訊。而對資安專家來說,它可能不僅僅是個網路工具。還是個能夠提供從漏洞、漏洞攻擊碼和惡意軟體到惡意份子及異常網路活動等有價值資訊的來源。事實上,有44%的受訪組織提到社群媒體情報(SOCMINT)對其數位風險保護解決方案的重要性。

我們開發了用來檢查 Twitter上資料和案例研究的工具,以了解如何利用社群媒體來收集可供行動的威脅情報。好的一面:社群媒體可以成為另一個資訊來源,只要經過驗證就可以用來保護組織對抗威脅。壞的一面:社群媒體可能被利用來破壞公眾人物或組織的聲譽。

我們的研究還揭示了一些警告。社群媒體情報(SOCMINT)可以進一步為研究人員提供脈絡資訊,或讓企業的資安團隊有更多資料可以用來保護線上資產。但這需要脈絡資訊、準確性和可靠性才能真正有用。使用社群媒體情報(SOCMINT)的資安專家必須在將資料整合進企業的網路安全解決方案和策略前先加以審查。

透過Twitter收集威脅情報

處理社群媒體資料

從社群媒體管道收集威脅情報需要可被處理、分析、驗證和能夠提供脈絡的資料。

有多種方法可以取得原始資料。有開放原始碼的情報工具(如TWINT)能夠抓取資料,或用公開的Twitter串流API來收集樣本資料進行分析。另一種作法是對現有資料集進行更深入的研究,例如被美國政治數據分析網站FiveThirtyEight用來分析酸民推文的資料集。而我們的研究使用了Twitter公開API,因為它符合Twitter的服務條款和使用政策。我們還將本研究所有得到的入侵指標(IoC)回報給Twitter。

我們的研究確認了社群媒體實體間的關係,並檢查這些關係的可能異常。我們會先處理原始輸入資料,接著識別「對象」對「主體」所採取的「動作」。社群媒體實體及其關係塑造出我們的社群網路圖。動作、對象和主體形成了圖形節點和邊界。我們也將主要社群網路互動轉化為動作:「關注者」、「關注」、「引用」和「轉發」。

我們在研究假新聞和網路宣傳戰時所探索的大師追隨者(guru-follower)模式就是這種關係網路的一個例子。當使用社群媒體機器人來宣傳內容時,就可以看到大師追隨者(guru-follower)的行為。這種可重複、可預測和可程式化的行為被用來放大大師帳號所發布的訊息,增加一般社群媒體使用者接觸到這些訊息的機會。

由於資料量太大,因此我們只分析片段的資料集,應用主題特徵跟選擇性提取符合特定主題的內容。然後將這些資料集(我們稱為主題片段)轉換為代表片段內Twitter帳號間互動的圖形。

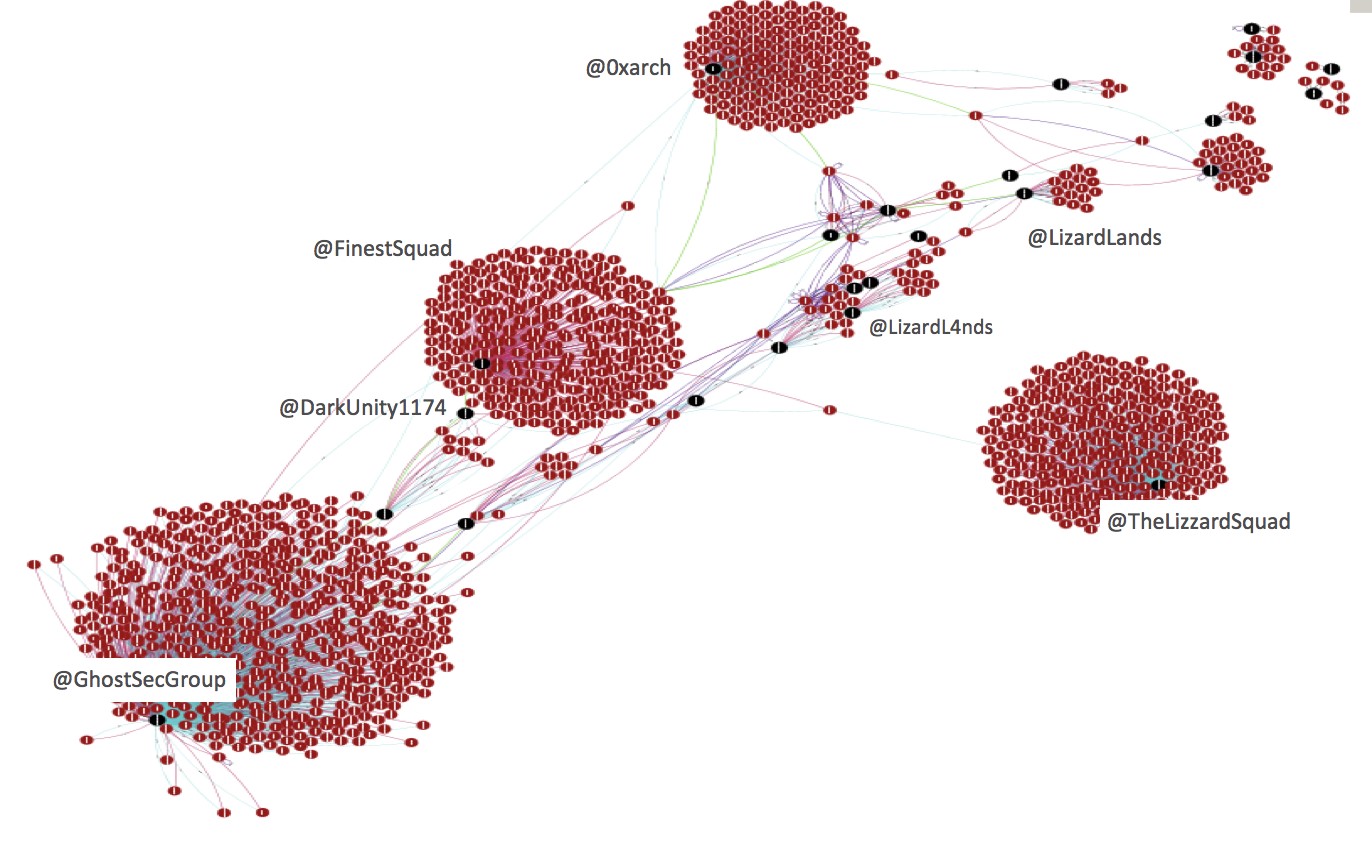

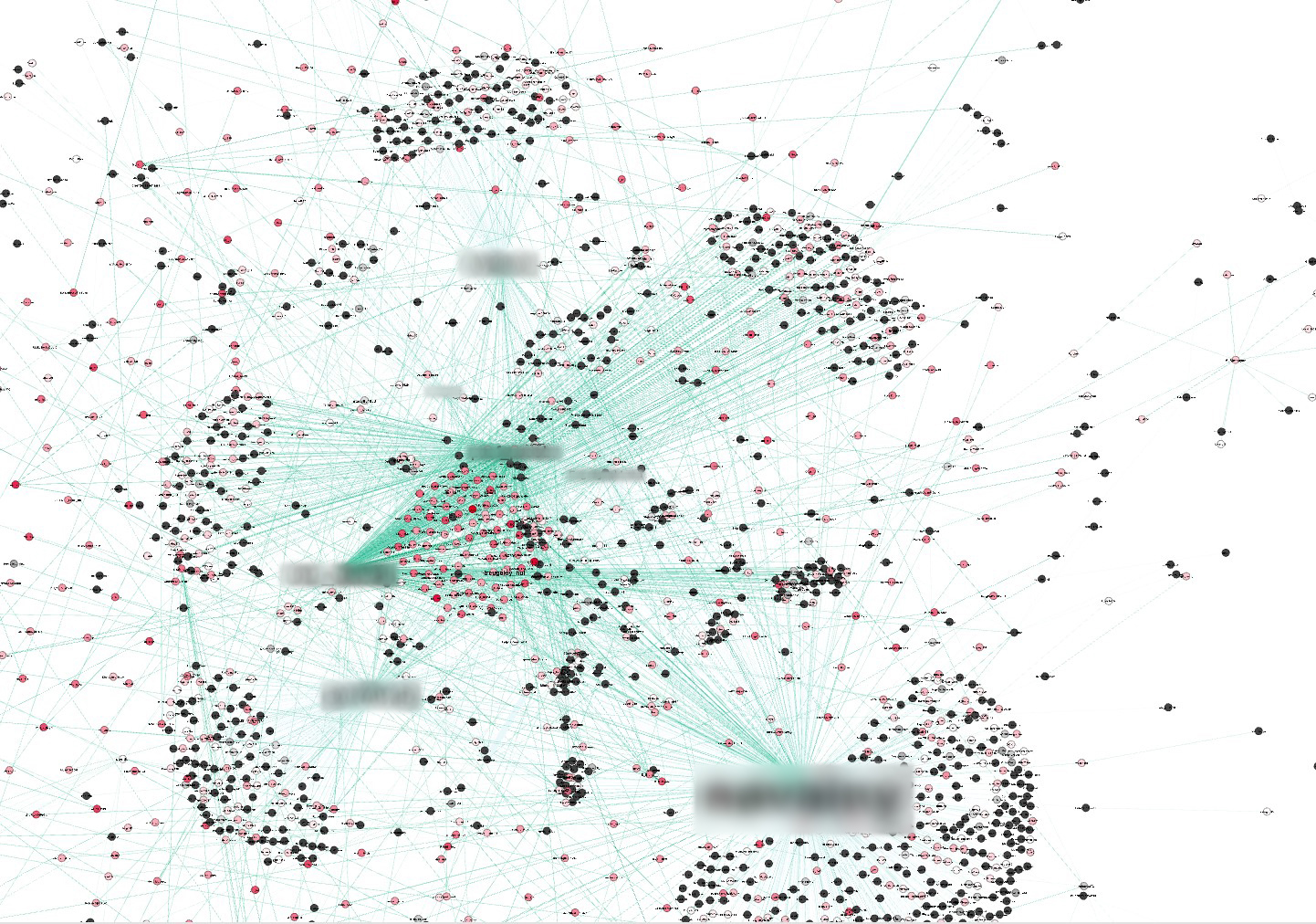

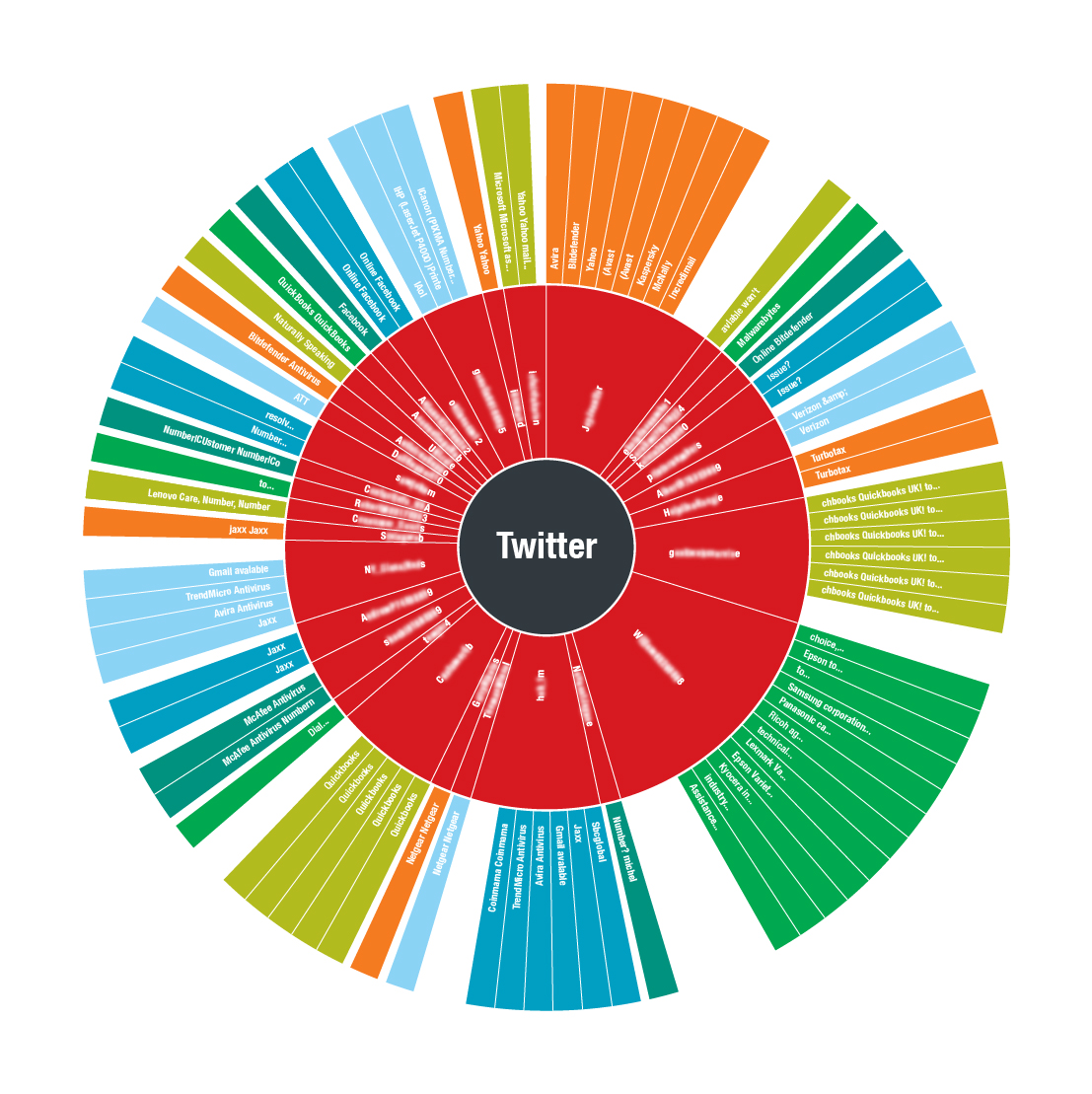

圖1顯示了這些關係。增加時間範圍並分析更大量資料後可以顯示更廣大的視圖,揭示相關帳號的群集以及資訊如何在這些群集間傳播的痕跡。還可以識別出單獨行動的帳號,與其他群組互動緊密的帳號,甚至是社群媒體機器人。我們在不同社群裡觀察到Twitter的不同用例。

圖1. 主題片段的範例:圖表所用的資料是特定時間區段內在Twitter上與「Anonymous」相關的活動。

圖1顯示的Twitter帳號關係似乎可以和多個駭客主義群組關聯起來(根據像主題標籤等指標)。Hacktivism(駭客主義)主題標籤被作為初始過濾器用來收集輸入資料。這會讓社群活動群集圍繞幾個帳號形成(如GhostSecGroup、TheLizzardSquad、DarkUnity1174和FinestSquad等)。他們是各自群集的領導者,因為大多數活動都集中在這些帳號上。其他主要用於進一步地散佈資訊/內容。

好的一面:社群媒體作為威脅情報的可行來源

Twitter不僅是內容分享和推廣的個人平台。我們也看到機器人分享最新的入侵指標(IoC),甚至是威脅偵測規則。事實上,有Twitter機器人如何用來監視物聯網(IoT)裝置的公開可用資訊。還有可以將資料記錄到Twitter上的開放原始碼蜜罐系統。

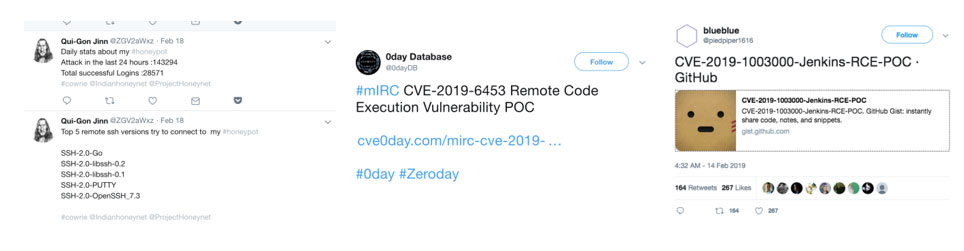

圖2. Twitter蜜罐系統記錄器的範例(左上);符合漏洞搜尋的關鍵字/主題標籤(上中);“CVE-”和“Github”相關搜尋的結果(右上)將資料視覺化成單字雲,顯示CVE相關關鍵字的分佈(下)

像Twitter這樣的社群媒體管道可作為獲取威脅情報的替代平台。但資訊需要脈絡才可用於行動。

漏洞監控

資訊在Twitter等社群媒體管道上散播的速度讓其成為監控已知(N-Day)漏洞是否正在發生的可行替代平台。這些資訊可以豐富組織的態勢感知 – 了解儲存和處理關鍵資產和敏感資料的變動環境。資安團隊接著可以用此能見度來評估和確認其線上資產是否存在漏洞或暴露在網路上。

為了展示如何將社群媒體用於威脅監控,我們搜尋了特定關鍵字如:“0-day”、“CVE-”、“CVE-2018-*”、“CVE-2019-*”和“bugbounty ”。結果相當有意思,如圖2所示,因為我們可以在Twitter上看到每次提及“CVE”相關關鍵字的脈絡分佈。我們可以用其他CVE相關的標籤/主題標籤來深入了解這些搜尋結果,以提供更多關於最新披露漏洞的背景、細節或討論。這對於安全運維(SecOps)來說特別有用,因為可以用來確認是否有這些漏洞的概念證明(PoC)出現。使用像“ Github”和“CVE”這些關鍵字組合搜尋也可以找到帶有N-Day漏洞概念證明程式碼的GitHub儲存庫。

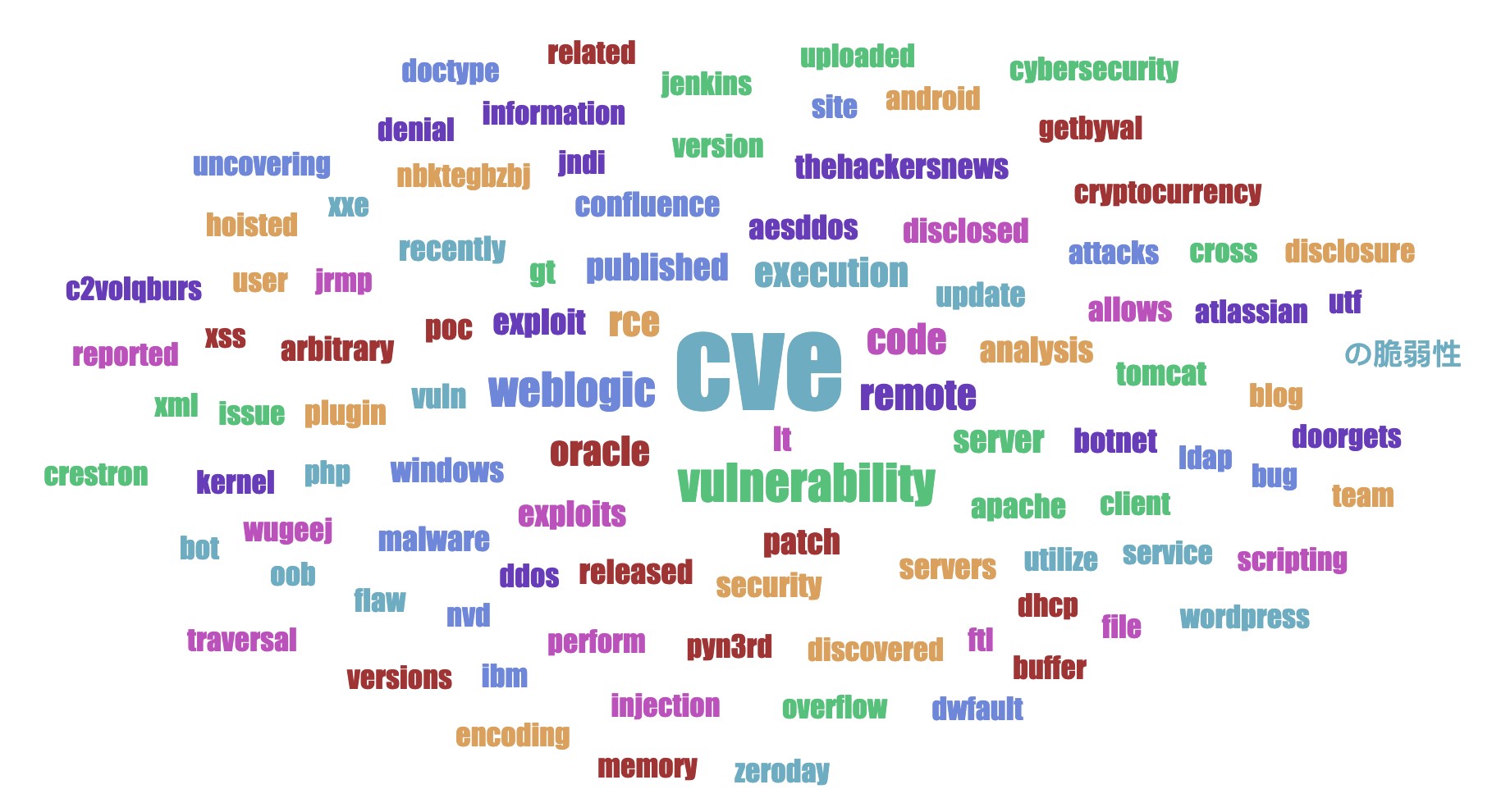

圖3顯示出我們所分析主題片段裡討論不同CVE的使用者分佈。圖中佔據更大塊的CVE代表被討論的更多。

圖3. 顯示參與討論特定漏洞的Twitter帳號關係圖

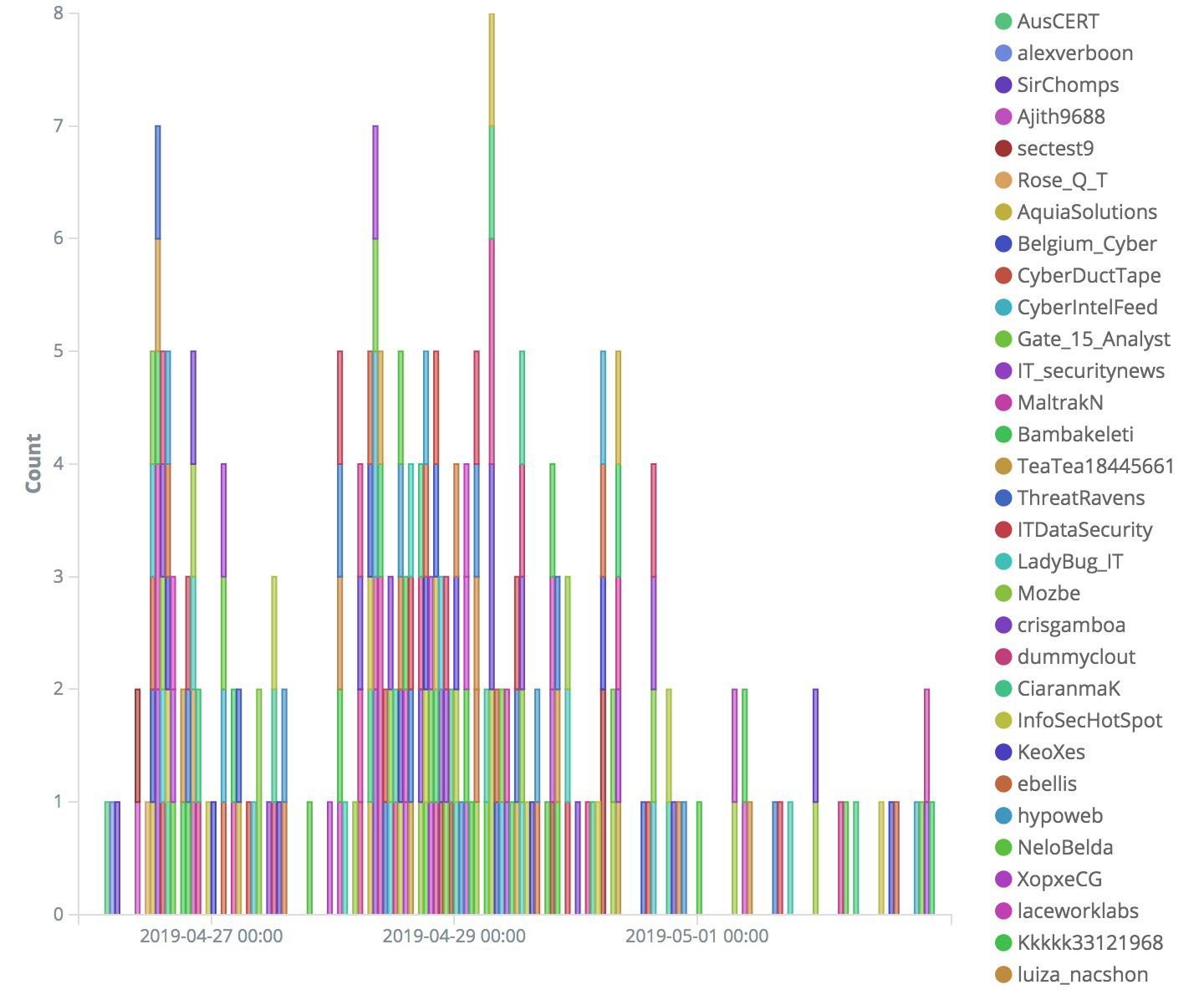

如圖4所示,將搜尋範圍縮小到固定數量的Twitter帳號所得到的社群互動圖表會顯示出有意思的帳號及關於特定CVE最有用的對話。仔細研究此圖可以看出Twitter帳號是網路安全相關新聞的聚合器。

基於Twitter的威脅程式監控可以關注這些帳號,因為它們提供相關的熱點新聞和資訊。這些帳號可以通過其轉推或關注者的數量進行驗證,但請注意,這些也可能是由社群媒體機器人所製造。

圖4. 顯示Twitter帳號和特定漏洞或威脅討論的互動圖(左),放大顯示充當資安新聞聚合器的帳號(右)

可供行動的威脅情報

要讓社群媒體情報(SOCMINT)可以用於行動,就必須具備準確性、脈絡、時間軸和生存時間(TTL,資料在系統或網路內的生命週期)。例如,關於受監控威脅的入侵指標(IoC)或偵測特徵碼(帶有脈絡和時序)是可供行動的威脅情報。

脈絡資訊為威脅情報提供洞察力和可操作性。一個例子是入侵指標(IoC)的生存時間(TTL),尤其是網路層指標。比方說攻擊者可能租用網路託管服務,所使用的IP地址之後可能被合法網路商店/咖啡店所使用。攻擊者可能損害了後者的資產。攻擊者所用的網域在不使用時可能指向眾所周知的IP空間。可以只在需要時設定DNS指向真實IP地址以躲避偵測或混淆踪跡。

在應用威脅情報時應該要考慮這些因素,隨意使用可能會產生反效果。事實上,在某些案例裡,威脅情報自動化加上誤用網路安全邊界指標導致它與網際網路完全隔離。

入侵指標

社群媒體管道(在我們的研究中是用Twitter)也可作為取得入侵指標(IoC)的來源。像#ThreatHunting這樣的主題標籤可提供關於正在進行(或最近)的網路犯罪活動、資料外洩和網路攻擊的資訊。圖5顯示如何延伸到監控實體威脅(如機場等關鍵設施的事件)。

比方說,當我們想要討論機場的主題片段時,許多訊息給出了航班狀態資訊(延遲、登記結束、最後登機廣播等)。有意思的是,將選擇的關鍵字(如“機場”和“航班”)與“事件”結合會產生不同的關鍵字和搜尋結果。

圖5. 機場討論的標籤/單字雲,將關鍵字“航班”或“機場”突顯使用(上);搜尋事件相關關鍵字時會提供脈絡的相關內容

威脅情報共享

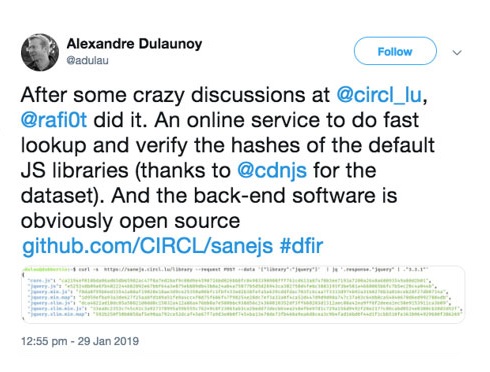

知識共享這概念在資訊安全(InfoSec)社群內根深蒂固。處理事件回應的新技術在共享時為面臨類似情況的其他資安團隊節省了時間。這包括了從NetFlow分析工具和安全性啟用JavaScript(JS)程式庫的開放原始碼儲存庫到特定事件回應計劃的知識庫。

許多安全研究人員還會透過社群媒體分享威脅偵測規則(手動或自動)讓其他分析師使用。像是YARA規則等可被用於檔案分析和端點保護。還可以為抵禦威脅多加一層對策。網路入侵偵測系統(IDS)規則也可用於提高攻擊偵測率,但資安團隊必須先加以驗證並小心毒化攻擊。

圖6. 使用Twitter與InfoSec社群分享工具或技術的範例

IoC 的脈絡知識

惡意或可疑的檔案會引發危險信號,尤其是在特定環境中偵測到時。即使IPS或端點安全系統阻止了威脅,仍需進一步地評估或檢查。準確的脈絡資訊在事件回應裡很重要。這些評估在將來遇到類似事件時很有用:

- 攻擊者在受影響網路內存在多長時間,是否進行了橫向移動

- 最初的入侵點和偵測到攻擊時的攻擊鏈階段

- 攻擊媒介和所針對的漏洞

- 屬於針對性或隨機攻擊

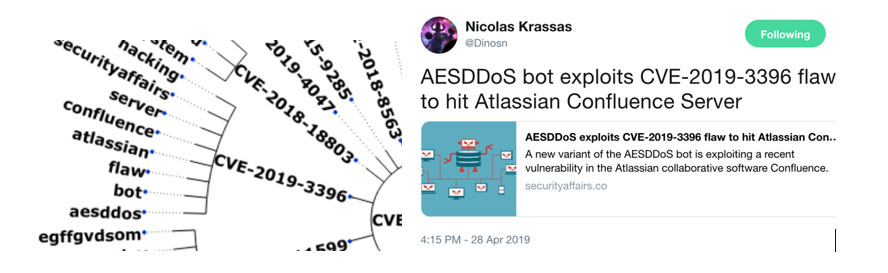

資安團隊還必須評估任務的優先順序,需要多少工作量和資源,同時還要持續監控和偵測其他威脅。圖7顯示社群媒體還能夠提供特定威脅的脈絡資訊,如漏洞如何被攻擊的真實案例。舉個例子:我們看到關於威脅利用Abobe Flash(CVE-2018-15982)漏洞的推文,可能是針對俄羅斯的醫療機構。

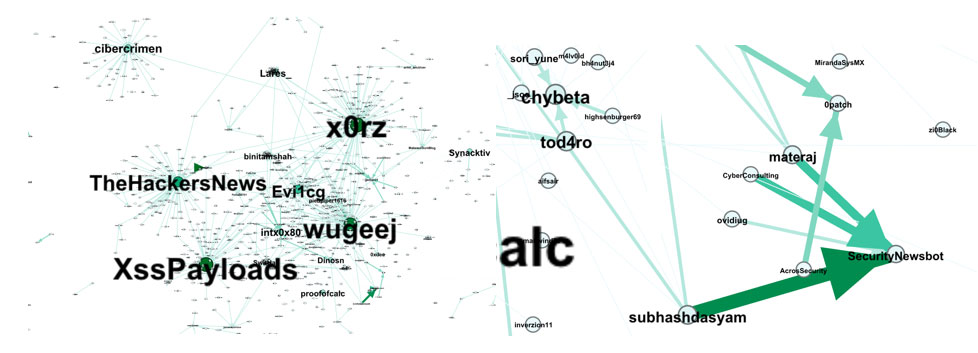

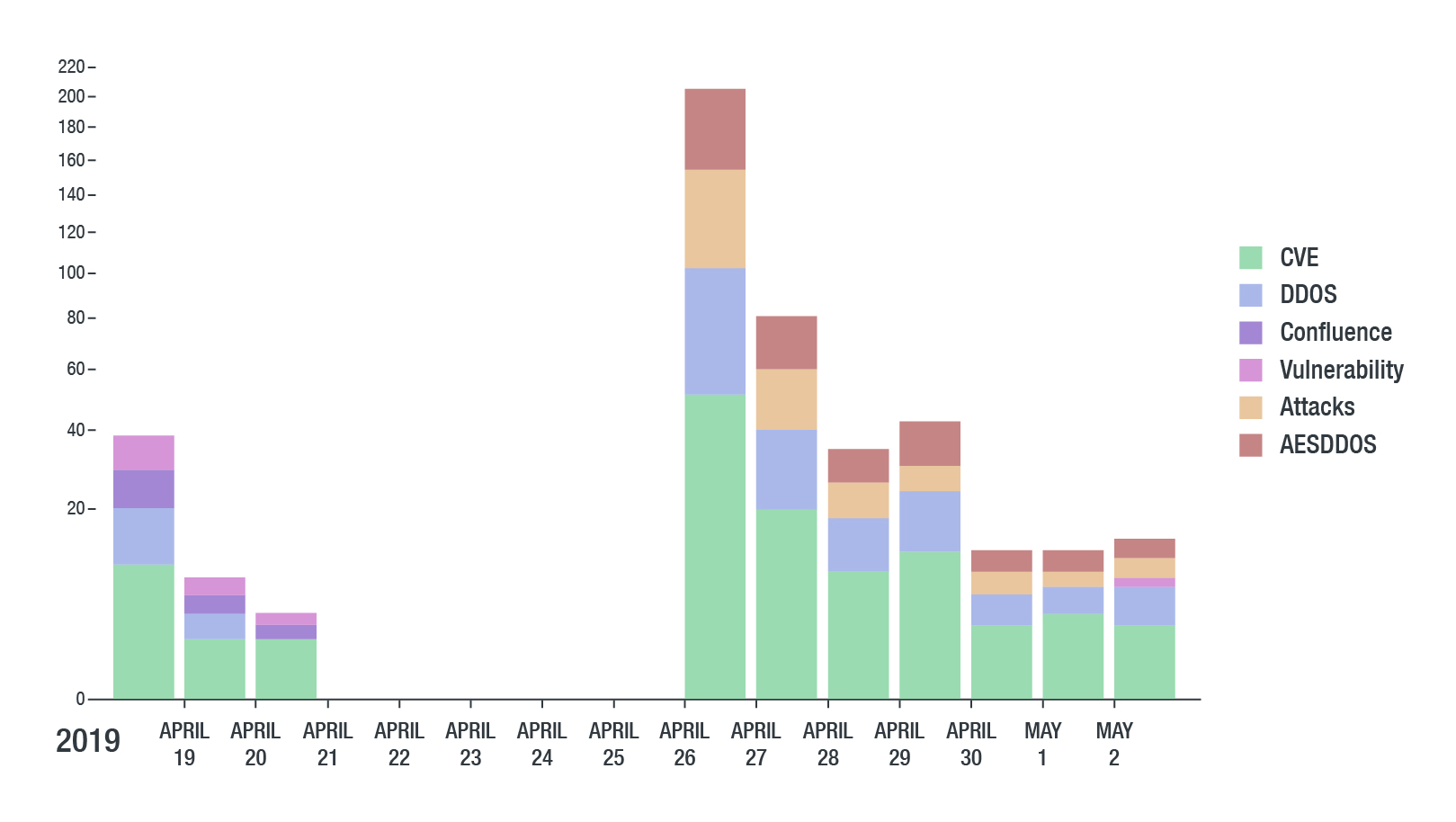

還可以自動化對漏洞脈絡資訊的語義分析。我們的工具進一步分析了包含漏洞討論的主題片段(根據每週細分)。最終視覺化(圖7下)將正在討論的漏洞跟代表受影響軟體和漏洞的關鍵字進行比對。如將CVE-2019-3396與關鍵字“confluence”相符合,並且與漏洞攻擊碼被編寫進分散式阻斷服務攻擊(DDoS)機器人的發現一致。

圖7. 為CVE-2018-15982提供脈絡資訊的推文(上);視覺化漏洞相關的關鍵字及它們與其他關鍵字的比對方式(中);及如何利用CVE-2019-3396漏洞攻擊俄羅斯綜合醫院(下)

進一步視覺化CVE-、CVSS-和CVE-2019-3396相關推文的分佈,我們看到像“感染”這樣的關鍵詞在一段時間後出現。這可以為漏洞提供更多脈絡資訊,因為這能夠可以看出是否被加以利用。但就跟社群媒體的任何其他資訊一樣,這需要通過完善地檢查,並在資訊整合進資安團隊的威脅處理過程前考慮資訊來源的可信度。

圖8. 視覺化CVE-2019-3396相關的常用關鍵字,根據資訊來源細分(上)及漏洞相關的脈絡資訊(下)

壞的一面:濫用社群媒體來散播假新聞

濫用社群媒體散播假新聞或損害公眾人物/組織聲譽並不是個新聞。事實上,大量散播錯誤資訊已經成為地下或灰色市場所提供的服務。但灰色地帶的活動更令人擔憂,因為雖然它們可疑但不能被歸類為惡意。在許多地方它們可能不受管制或不被列為非法。它們也不會公然違反社群網路的服務條款或政策,所以除非經由法律要求,不然無法被禁止。資訊在社群媒體上散播的方式也讓這些活動難以準確地被歸因。

為了進一步驗證這一點,我們研究了最近一次社群媒體被濫用來操縱公眾認知的例子,這是關於俄羅斯出口問題的討論。該國最大肉類生產商之一在執行長接受一次採訪後引發了呼籲抵制該公司產品的活動,讓公司遭受了嚴重的影響。

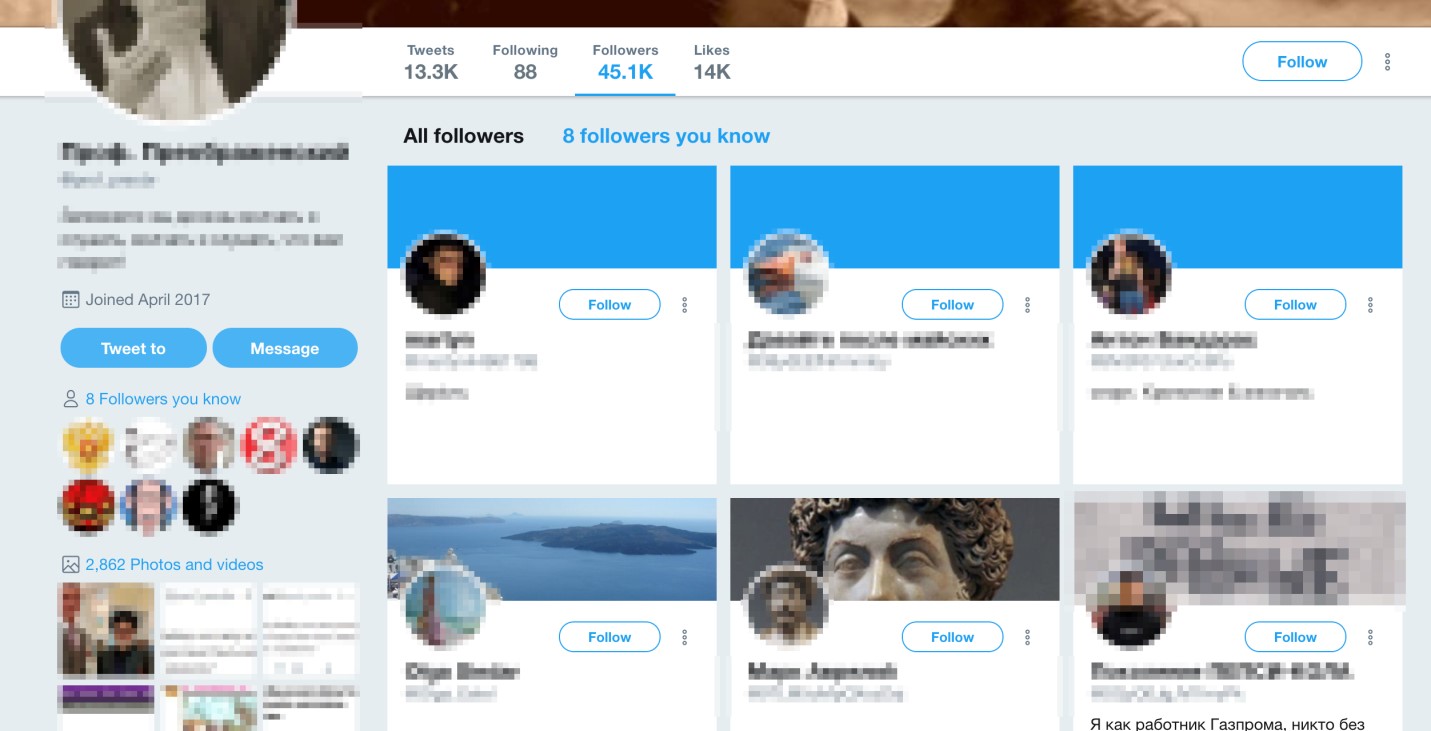

圖9. 視覺化Twitter上抵制公司產品的討論互動;紅點代表疑似社群媒體機器人

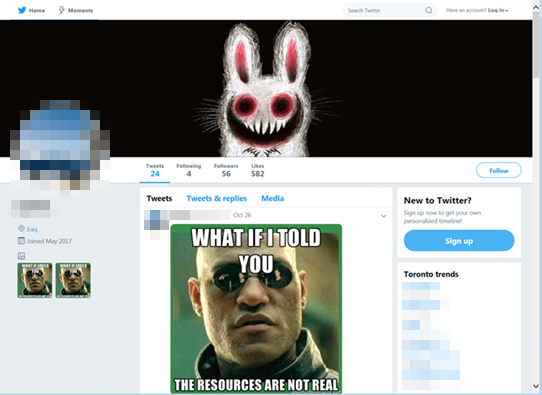

我們視覺化了三天的互動資料(圖9),看到推文也是由機器人發布,我們是經由帳號名稱/暱稱的發音測試、註冊日期和發帖頻率等標準來確認。仔細研究這些帳號後發現,這些機器人的某些貼文比其他更受關注。這些機器人的關注者描繪了類似的畫面。雖然沒有出現明顯違反Twitter濫用政策的活動,但這些帳號大多屬於放大資訊/意見的工具或服務的一部分。

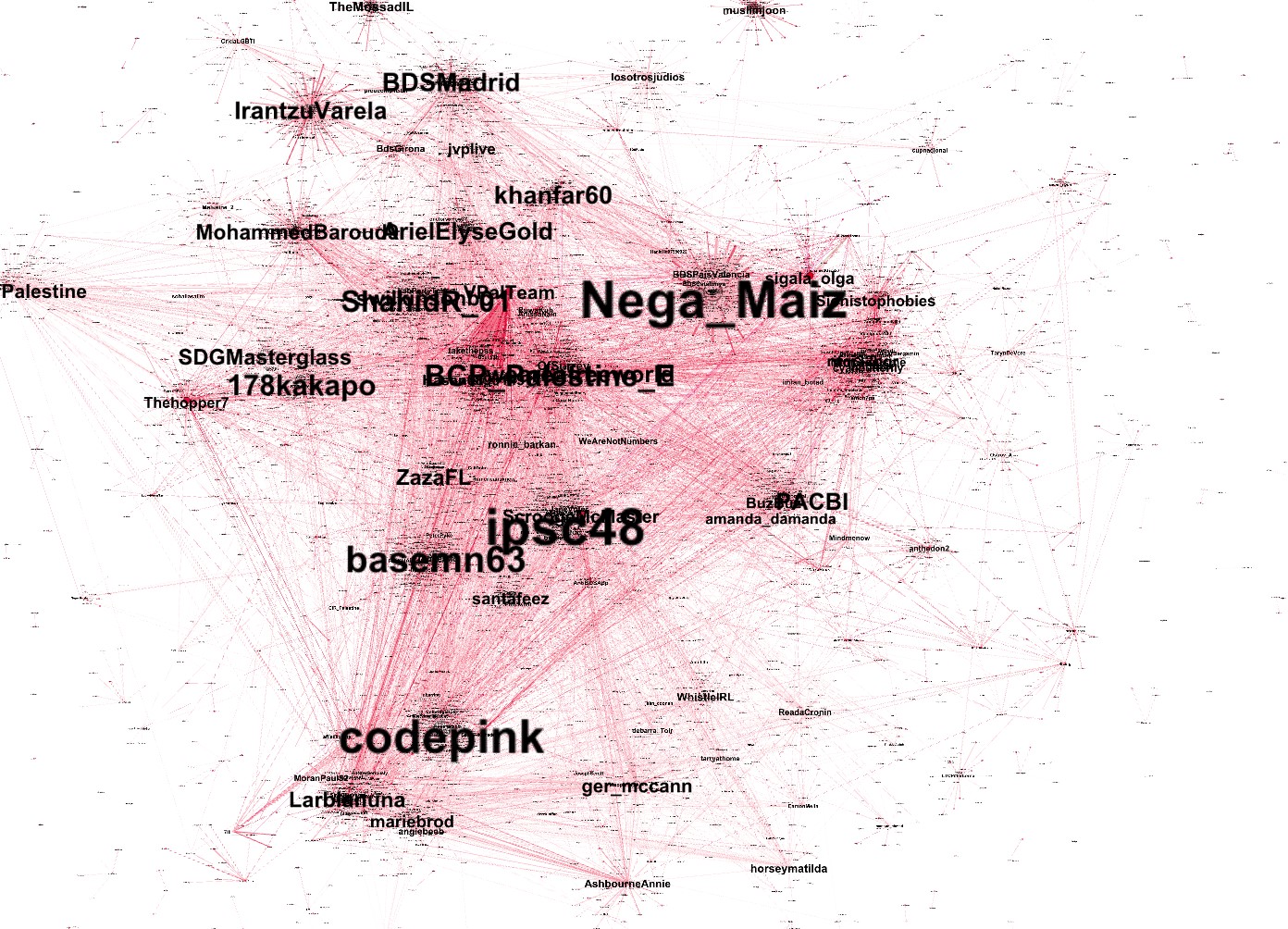

另一個例子是最近呼籲抵制流行歌曲競賽Eurovision的活動。機器人發布了許多推文,有時伴隨著政治圖像。

圖10. Twitter帳號與其關注者的互動,自動化指標(如看似機器產生的名稱)強烈顯示使用了自動化社群媒體網路

圖11. 視覺化Twitter上關於抵制Eurovision的討論互動,其中還有似乎使用自動化工具的帳號

醜陋的一面:惡意利用Twitter來進行網路犯罪和詐騙

社群媒體是一把雙刃劍:網路犯罪分子和攻擊者可以將其濫用於惡意目的。

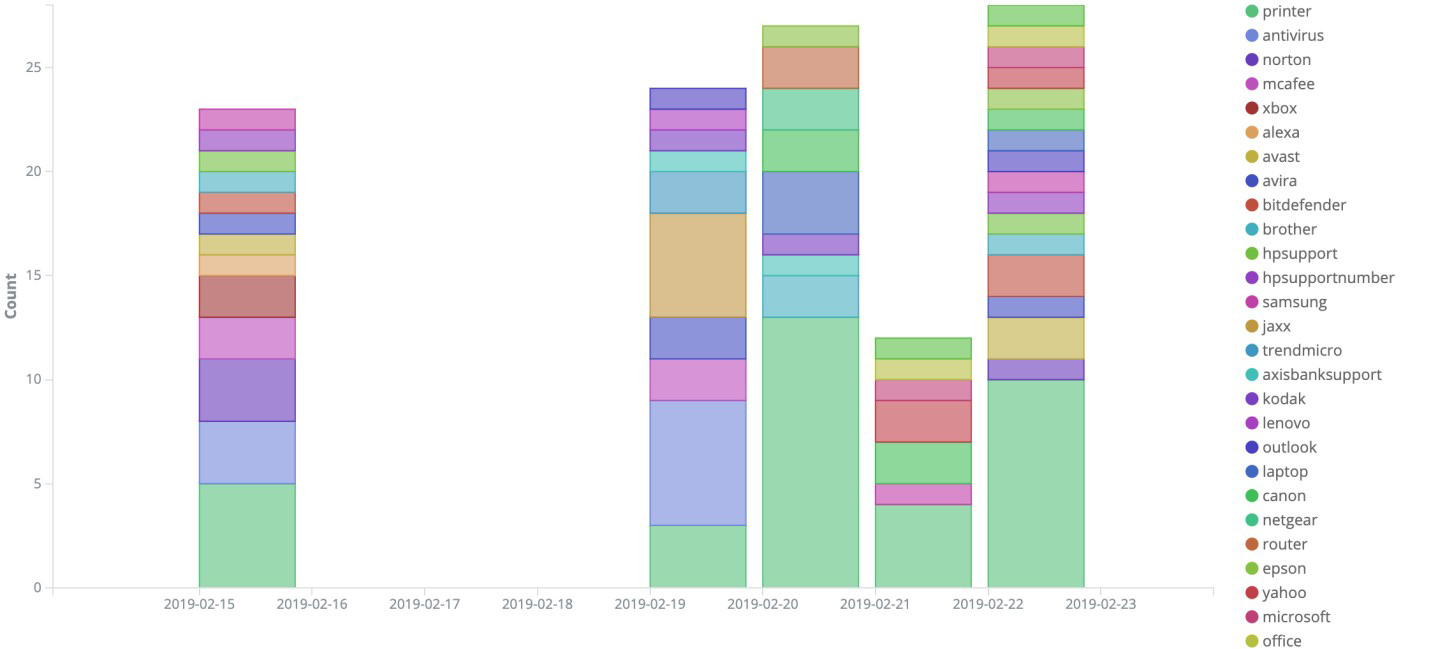

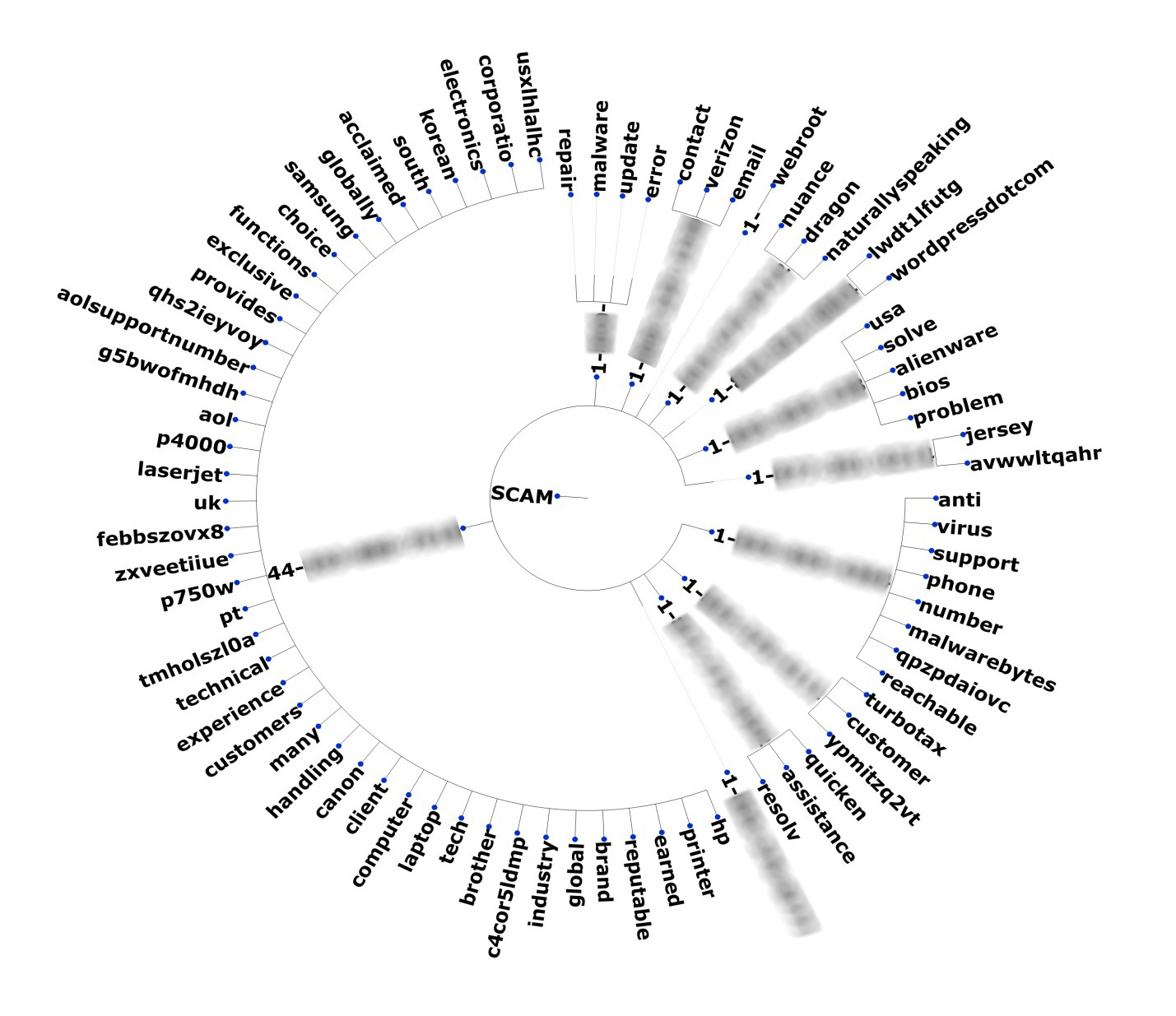

技術支援詐騙

圖12視覺化了技術支援詐騙,在2019年2月,這些詐騙的Twitter活動在三天內暴增。該圖包括詐騙活動用到的Twitter帳號以及所冒充的產品或服務。圖13進一步縮小範圍,顯示出這些推文都有假的聯絡號碼和網站。這些假資訊不是只出現在Twitter上,因為我們也在其他社群網路上看過,如Facebook、YouTube、Pinterest和Telegram。詐騙份子也越來越常使用搜尋引擎最佳化(SEO)技術來進行詐騙。

圖12. 視覺化在2019年2月三天範圍內的技術支援詐騙,包括所用的Twitter帳號和冒充的產品

圖13. 放大會貼出假聯絡電話和網站的技術支援詐騙活動

圖14(下)顯示詐騙者在Twitter上所發布電話號碼的語義脈絡。兩張圖都顯示了所用關鍵字的分佈程度,以及假電話號碼和所冒充產品的相關Twitter帳號。

要直接封鎖技術支援詐騙很困難,因為他們並不依賴惡意程式或駭客工具。反而是利用社交工程來誘騙毫無戒心的受害者。幸運的是,Twitter主動地執行其打擊濫用的政策。我們看到的許多詐騙帳號都很快就被刪除了。

圖14. 在Twitter上技術支援詐騙所用的關鍵字(上)和語義脈絡(下)

中介C&C伺服器

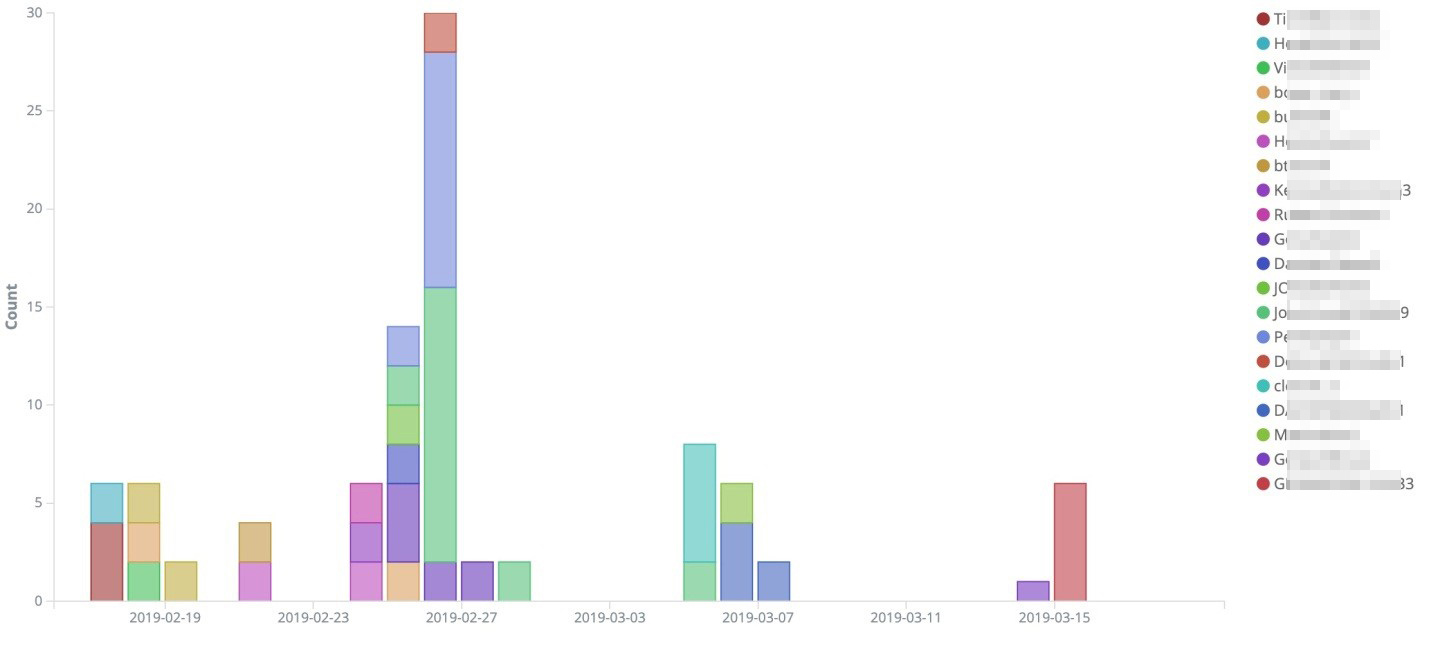

我們看到有些惡意軟體家族會編碼來連接社群媒體,將其作為C&C伺服器的中介。比方說Anubis Android銀行病毒會用Twitter和Telegram來檢查C&C伺服器。這需要Anubis的殭屍網路操作者將C&C資訊傳送給中毒的Android裝置。

我們分析了一個包含用來派送C&C資訊之Twitter帳號的主題片段,並了解了裡面帳號的活躍程度。我們還確認了跟特定Twitter帳號關聯的幾個惡意軟體樣本。這些樣本可能是由俄語使用者編寫,因為程式碼包含一些俄語發音單詞,如「perehvat(攔截)」。

圖15. 不同附屬帳號在Twitter上Anubis相關活動(基於發文數量)的主題片段

圖16. Anubis用來作為通訊管道的假Twitter帳號

Anubis只是濫用社群媒體的眾多威脅之一。Android惡意軟體FakeSpy也會濫用社群媒體平台(如Qzone、Suhu、百度、Kinja和Twitter)在C&C通訊上。像Elirks這類用來進行網路間諜活動的惡意威脅也會濫用社群媒體和微網誌服務來取得C&C資訊。Elirk的操作者會利用目標國家的熱門社群媒體管道,因為這有助於吸引注意力。還會將實際的C&C伺服器隱藏在公共DNS服務(如Google)背後來做進一步的混淆。

用於惡意軟體的圖像隱碼/資料外洩工具

我們還看到會利用社群媒體平台(如Twitter)來隱藏取得惡意軟體的行為、設定或攻擊者所擁有網域。一個例子是漏洞攻擊套件或針對性攻擊活動所派送的威脅會使用圖像隱碼術(Steganography)術(將程式碼或資料隱藏在圖像裡)來取得最終有效載荷。這可以從最近的資料竊取病毒案例中看到,該惡意軟體會連到Twitter帳號並搜尋內嵌在圖像的HTML標籤。下載並解析圖像以得到可以取得C&C設定、螢幕截圖和竊取資料的隱藏命令。

社群媒體情報(SOCMINT)有價值嗎?

SOCMINT可以對現有解決方案做出有價值的補強,但想將其納入網路安全策略的組織應先確認其用例。

社群媒體改變了我們生活的許多方面。我們的研究顯示它也能夠在狩獵威脅上發揮重要作用。大量資訊透過社群媒體提供和散播使其成為取得戰略性、可供行動性和操作性威脅情報的可行平台。這有助於增強資安團隊預測、先發制人、監控和修復威脅的能力,同時也可以降低風險。組織的公關和危機管理團隊還可以利用社群媒體情報來進一步了解它們如何散佈資訊。

而在另一方面,社群媒體可能被用在散播錯誤資訊的惡意活動,或是成為隱藏和執行網路犯罪/惡意活動的中介平台。

希望將社群媒體情報(SOCMINT)納入網路安全策略的組織應該要先確認其用例。雖然這種情報對資安專家來說是一個福音,但其價值取決於如何應用它來解決組織的風險狀況。有效的社群媒體情報(SOCMINT)需要好的資料來源來監控潛在威脅或網路風險。

在變動的威脅環境裡,資安團隊可能會發現自己被大量資料所淹沒,從而忽略了需要優先考慮的威脅或漏洞。來自社群媒體的資料也應該具有生命週期,從處理和分析到脈絡應用和驗證。這會將原始資料轉換為可供行動的情報,有助於做出明智的決策 – 檢查威脅、阻止入侵、增加安全控制以及投資額外的網路安全資源。

@原文出處:HUNTING THREATS ON TWITTER 作者:VLADIMIR KROPOTOV和FYODOR YAROCHKIN(以及RYAN FLORES和JON OLIVER協助提供額外見解)