最近出現了一種新型的行動惡意程式名叫 Agent Smith (趨勢科技命名為 AndroidOS_InfectionAds.HRXA),它專門利用作業系統的漏洞來感染 Android 裝置,暗中將已安裝的應用程式替換成惡意版本。根據研究人員指出,此惡意程式會在受害手機上顯示詐騙廣告,但它其實還可能發動其他更危險的攻擊,如:竊取銀行資訊或監控使用者。

研究人員在 2019 年 4 月之前就發現 Janus 漏洞 (CVE-2017-13156) 遭到攻擊的情況越來越嚴重。此外,還發現 Google Play 商店上的一些熱門工具軟體、遊戲、美肌軟體以及成人內容應用程式會暗中植入 Agent Smith 惡意程式,隨後該程式還會不斷執行假冒 Google 官方修補程式的更新。此惡意程式的 APK 檔案會擷取已安裝應用程式清單,再對照幕後操縱 (C&C) 伺服器傳來的攻擊目標清單,然後假藉安裝更新的名義,將應用程式的基礎 APK 抽換成惡意廣告模組與 APK。

[相關新聞:Android Security: Click fraud apps drove 100% malware increase in Google Play for 2018]

此惡意程式與以往的惡意程式攻擊不同之處在於結合了更多漏洞,而且為了因應 Android 最新的安全措施,感染的步驟也策劃得更加縝密。研究人員指出,其感染步驟包含三個階段,分別利用了 Janus、Bundle 與 Man-in-the-Disk 漏洞,並以建立裝置殭屍網路為目標,是「第一個將這所有漏洞整合成攻擊性武器的行動」。在這樣的基礎下,駭客或許正在規劃一場更大規模的攻擊行動,試圖提高對 Play 商店的滲透率。研究人員已通知了 Google,而 Google 也確實移除了相關的惡意應用程式。

[延伸閱讀: Android malware campaigns SimBad adware and Operation Sheep reportedly installed 250 million times]

趨勢科技在 2019 年第一季即已發現這些惡意程式並分別命名為 AndroidOS_HiddenAds.HRXA

和 AndroidOS_Janus.ISO。當時,這些零星偵測到的惡意程式看來彼此並不相干,直到全球感染案例開始不斷增加、沙盒模擬分析也開始發現被判定為

AndroidOS_Janus.ISO 的 Android Dalvik Executable (DEX) 檔案。根據進一步的分析發現,一些熱門的第三方

Android 應用程式商店 (如 9Apps) 共有將近 900 個應用程式內含此惡意模組,其中一小部分惡意程式的下載次數加起來甚至超過了 11,000 次。這些功能相當有限的應用程式,大多含有自行簽署的簽章。

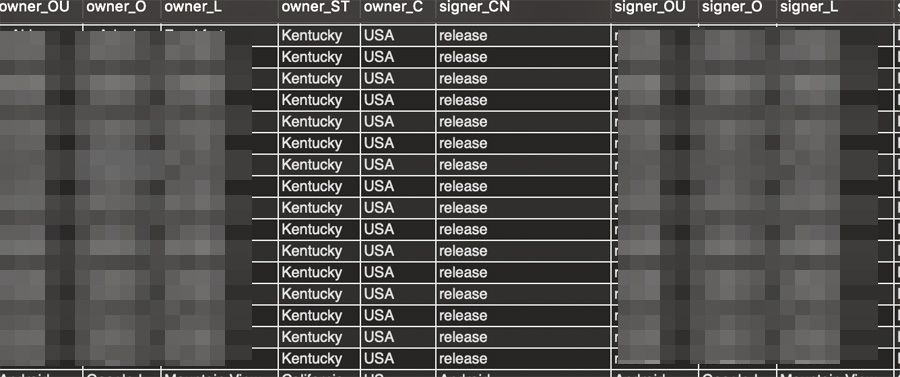

圖 1:感染 Agent Smith 的應用程式,其憑證的簽署者與擁有者基本上完全相同。

所有這些惡意版本的應用程式都會占用多餘的作業系統空間,並帶有 android.support.multidex.MultiDexApplication 設定可讓駭客利用自動化工具來將其程式碼重新包裝成惡意版本。趨勢科技已將此問題通報給 Google,至本文發表時,Google 已經將剩餘的應用程式下架。

建議使用者最好立即檢查一下自己的裝置,並且將任何可疑或最近才安裝 (有感染疑慮) 的應用程式移除。此外,應用程式開發人員、系統開發商以及行動解決方案供應商,也應密切監控自家的產品,隨時修補並釋出更新來確保漏洞皆已修補。而使用者和企業也可考慮採用一套趨勢科技行動安全防護來防止自己的裝置安裝到廣告程式或其他可能有害的應用程式。

原文出處:Agent Smith Malware Infecting Android Apps, Devices for Adware

趨勢科技行動安全防護能夠封鎖惡意應用程式,使用者還可以利用它的多層次安全防護功能來保護裝置內的資料和隱私,同時抵禦勒索病毒、詐騙網站和身份竊盜等攻擊。 >> 免費下載試用