為了讓企業完整掌握今日的電子郵件威脅情勢,我們詳細研究了網路犯罪集團所使用的主要進階電子郵件威脅,並且針對這些威脅提供有效的進階防禦技巧。

在所有的感染途徑當中,電子郵件依然是網路犯罪最常用的管道,因為它非常容易下手。電子郵件除了是今日人們溝通合作的標準工具之外,大量散發電子郵件更是幾乎不費力氣或成本 (儘管並非完全免費)。電子郵件對網路犯罪集團的方便性,讓使用電子郵件的企業環境面臨層出不窮的風險:詐騙、間諜活動、資訊竊盜、假冒郵件以及其他攻擊。

2018 年,趨勢科技 Smart Protection Network™ 全球威脅情報網偵測並攔截了 410 億次以上的電子郵件威脅。網路釣魚攻擊與垃圾郵件數量的暴增,以及網路犯罪集團無時無刻不在利用電子郵件散布各種惡意程式,都是這項數字如此龐大的原因。這些威脅不但持續繁衍,而且難以根除,所以企業應深入了解該採取何種措施來保護自己的系統與網路,才能有效率地防範這些威脅。

…

高風險的電子郵件威脅需要一道額外的資安防護

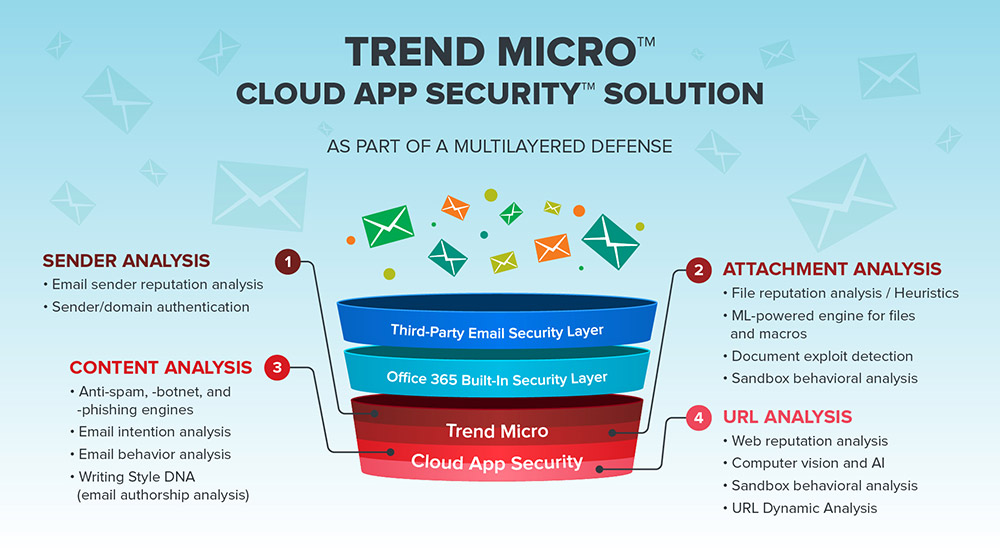

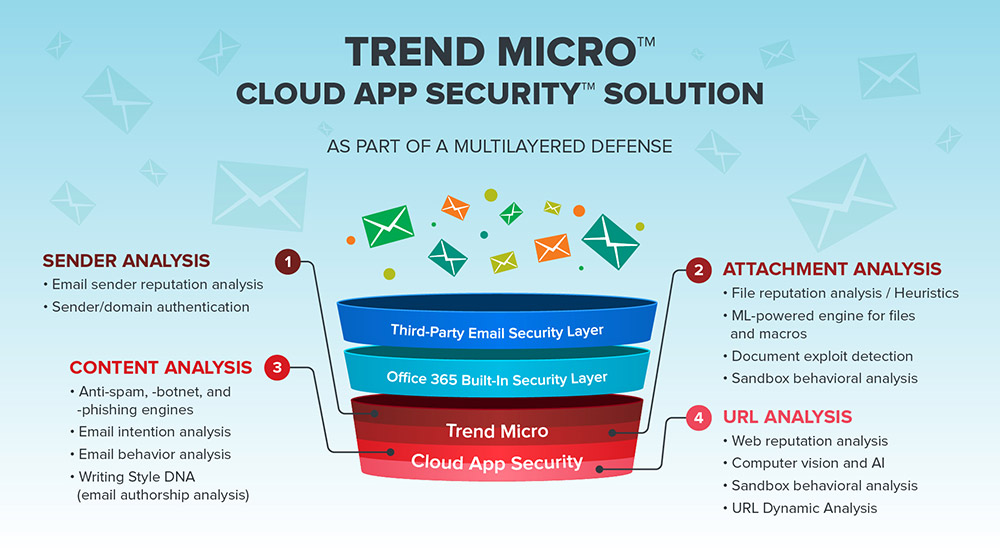

趨勢科技趨勢科技 Cloud App Security™ 解決方案能提供進階防護來保護雲端電子郵件與檔案分享應用程式,如 Microsoft® Office 365™ Exchange™ Online、Google Drive™、OneDrive® for Business 以及 SharePoint® Online 等平台,確保企業資產 (尤其是資料) 的安全與便利性。這套解決方案可在電子郵件和檔案通過雲端應用程式內建的安全機制過濾之後,提供一道額外的防護。它採用機器學習(Machine learning,ML)、沙盒模擬惡意程式分析以及其他網路資安技術來保護系統,防範變臉詐騙攻擊或稱為商務電子郵件入侵 (Business Email CompromiseHYPERLINK ,簡稱BEC)、網路釣魚(Phishing)、魚叉式釣魚(spear phishing)、網路捕鯨 (whaling)、勒索病毒 ,以及其他進階電子郵件威脅。

2018 年,Cloud App Security 所攔截的威脅數量甚至又超越前一年,總共偵測並攔截了 8,920,792 次高風險的電子郵件威脅。

有些使用 Office 365 電子郵件服務的企業單純僅使用內建的資安過濾功能,有些則會再搭配一套或多套第三方資安解決方案來提供額外的威脅防護。根據 2018 年的威脅資料顯示,Cloud App Security 確實有助於強化企業的現有電子郵件防護 (不論是內建防護或獨立產品),幫企業偵測及攔截現有防護漏掉的高風險威脅。

某家擁有 8 萬名 Office 365 使用者的大型物流公司就是一個例子。Cloud App Security 為該公司額外偵測並攔截了 50 萬次以上的網路釣魚和其他威脅 (詳細數字請參閱下圖)。這些高風險的威脅是在經過 Office 365 內建資安機制與 Office 365 進階威脅防護 (ATP) 附加服務的過濾之後才偵測到。另一個案例則是一家擁有 12 萬名 Office 365 使用者的大型醫療機構。該機構已部署了一套第三方電子郵件安全閘道,但 Cloud App Security 仍額外攔截了數十萬次的電子郵件威脅 (詳細數字請參閱下圖)。

就算光採用 Cloud App Security 來提供一道額外防護的企業,同樣也能提升電子郵件安全。一家擁有 1 萬名 Office 365 使用者的網際網路公司,以及一家只有 115 名 Office 365 使用者的小資訊公司,都額外偵測到不少威脅 (詳細數字請參閱下圖)。

在連網的時代,多層式網路資安防護確實非常重要,因為,不論企業規模如何,都有很高的機率遇到一些執意突破企業資安防禦的威脅。2018 年,我們見到的新式電子郵件攻擊技巧和發展趨勢皆是朝著這樣的目標邁進。不但如此,銀行木馬程式、後門程式、勒索病毒等這類熟悉且惡名昭彰的惡意程式,同樣也持續利用電子郵件來散布。為了讓企業完整掌握今日的電子郵件威脅情勢,我們詳細研究了這些重要的電子郵件威脅,並提出一些能夠防範這些進階電子郵件威脅的建議措施。

…

登入憑證網路釣魚手法逐漸盯上 Office 365 使用者

登入憑證網路釣魚越來越蓬勃發展,因為網路犯罪集團的攻擊伎倆正不斷發展出新的變化。根據 Cloud App Security 的資料顯示,登入憑證網路釣魚攻擊仍非常普遍,在 2018 年所有偵測到的高風險電子郵件威脅當中占 40%。

登入憑證網路釣魚 – 40% (偵測數量:3,530,495)

登入憑證網路釣魚在 Cloud App Security 2018 年偵測到的 890 萬次高風險電子郵件威脅當中占 40%。

去年出現了新的登入憑證網路釣魚攻擊手法專門攻擊 Office 365 使用者,並且登上了媒體版面。Cloud App Security 能偵測這些試圖透過類似手法騙取 Office 365 使用者帳號登入憑證的網路釣魚郵件。

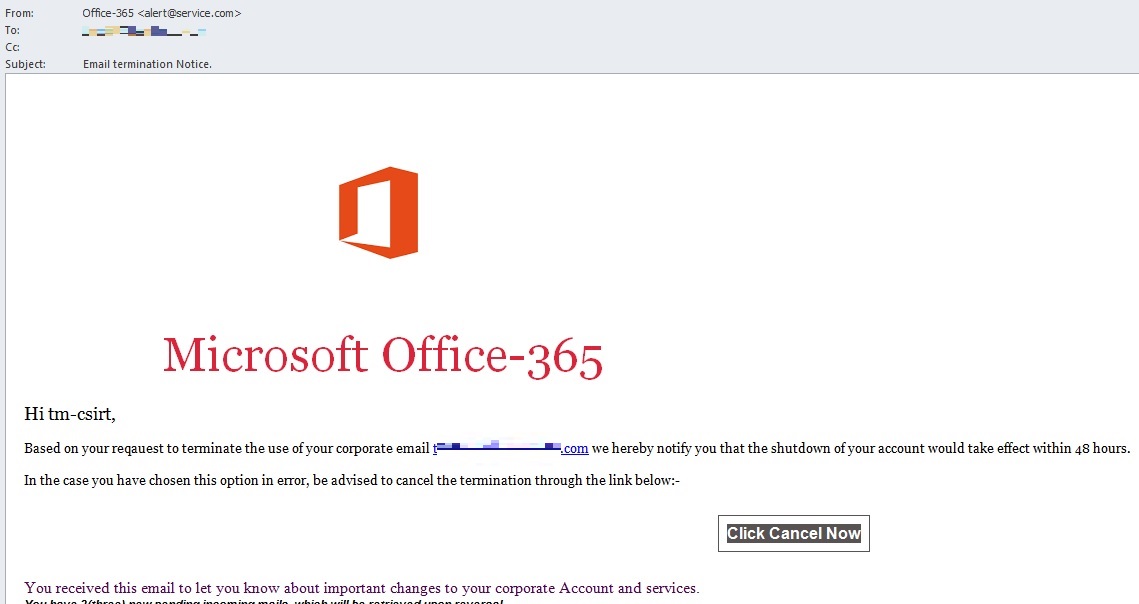

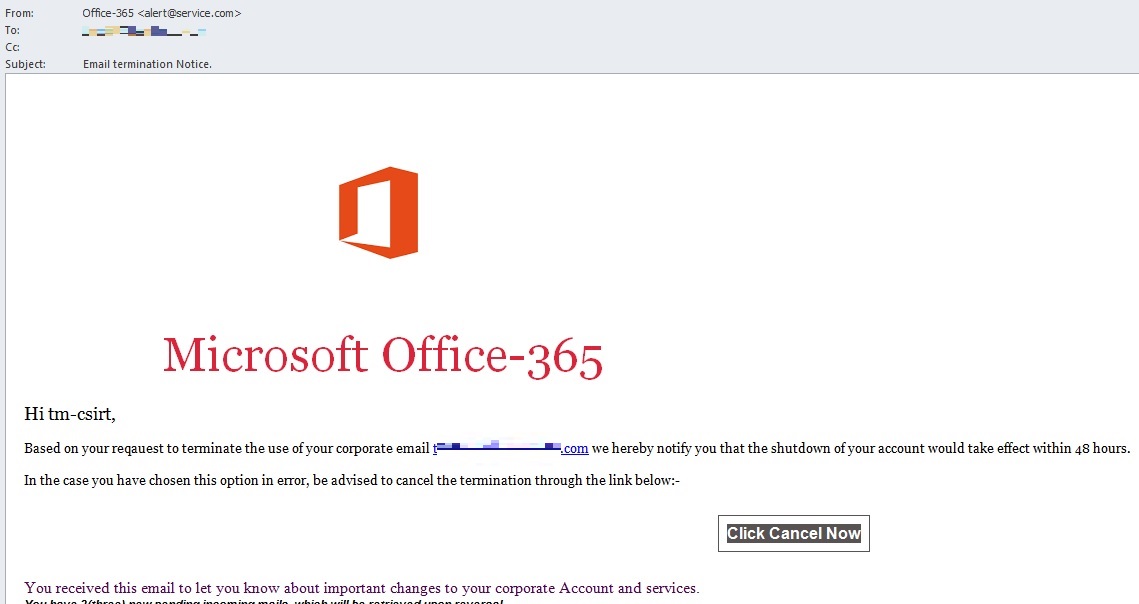

下圖顯示一封 10 月份偵測到的電子郵件,它假冒成 Office 365 的帳號關閉通知。在這場騙局當中,歹徒謊稱使用者要求關閉自己的企業電子郵件帳號,因而發送這封電子郵件來告知使用者。電子郵件內容還建議使用者,如果這項通知有誤的話,可點選郵件下方的連結來取消這項動作。使用者若點選了連結,就會被帶往一個假冒成 Office 365 登入畫面的網路釣魚網頁。使用者被騙在此輸入了自己的 Office 365 帳號登入憑證,那就等於自己將資料奉送給歹徒。

Office 365 逐漸受到青睞,讓該服務成為網路犯罪集團眼中的肥羊。前面這封 Cloud App Security 所偵測到的登入憑證網路釣魚郵件,正是假冒成 Office 365 的通知郵件。

除了這類帳號關閉通知詐騙之外,還有許多其他專門針對 Office 365 使用者的網路釣魚手法。2018 年 12 月,我們偵測到一些假冒成郵件遞送失敗通知 (NDR) 的電子郵件,同樣也是試圖騙取 Office 365 使用者的登入憑證。這些由 Internet Storm Center (ISC) 資深研究人員 Xavier Mertens 所發現的 NDR 電子郵件當中,包含了一個惡意連結來讓將使用者帶往一個假冒的 Office 365 登入畫面。

2019 年 1 月,美國特勤局 (U.S. Secret Service) 也公布了一些專門針對 Office 365 的網路釣魚攻擊資訊。該局提供的資訊當中提到了一些專門散布某個加密文件的魚叉式網路釣魚郵件。當使用者點選了郵件中的連結之後,就會出現一個幾可亂真的 Office 365 登入畫面要求使用者輸入自己的登入憑證。使用者若不小心受騙上當,就等於將自己的電子郵件帳號拱手讓給歹徒。

…

變臉詐騙依然不減,新的威脅卻不斷出現

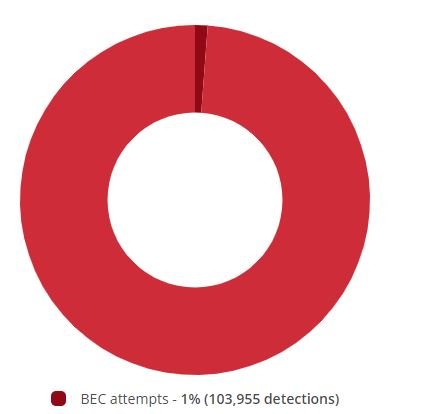

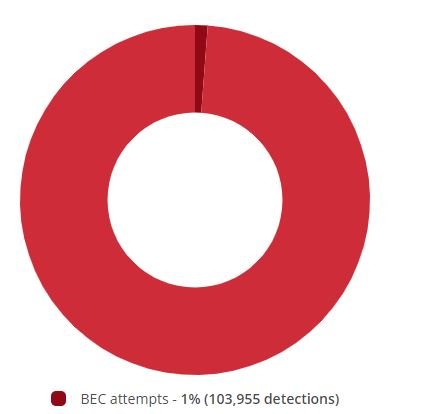

變臉詐騙 (BEC) 嘗試攻擊約占整體偵測數量的 1%。若與其他 Cloud App Security 偵測到的威脅相比,這項數字似乎不高。然而變臉詐騙卻不容小覷:根據美國聯邦調查局 (FBI) 在 2018 年 7 月發布的變臉詐騙公告,變臉詐騙在全球已累積造成 125 億美元的損失,平均每一起變臉詐騙的平均受害金額為 159,000 美元。

變臉詐騙嘗試 – 1% (偵測數量:103,955)

變臉詐騙 (BEC) 在 Cloud App Security 2018 年偵測到的所有高風險電子郵件威脅當中占 1%。

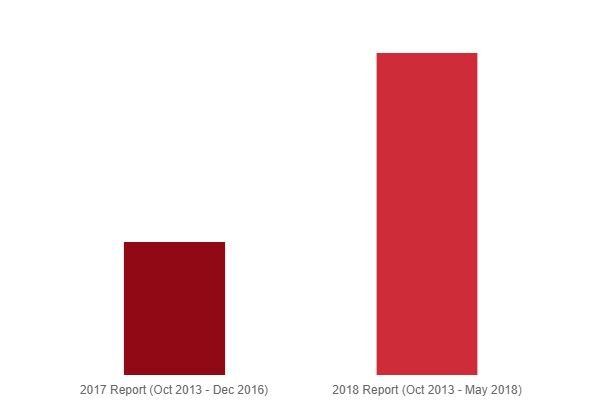

根據 FBI 的資料,從 2013 年起至 2018 年,變臉詐騙已累積造成 125 億美元的全球損失,較 2017 年的數字成長 136.4%。

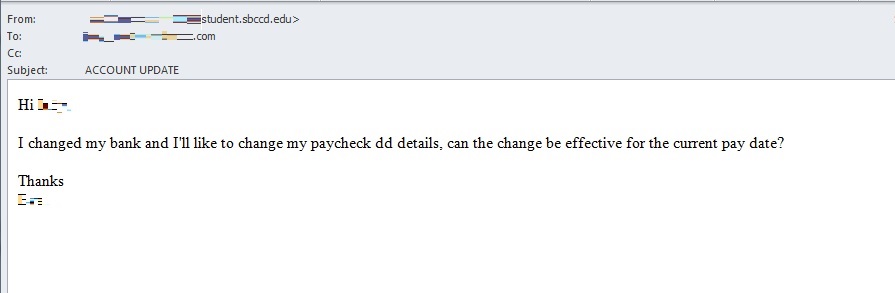

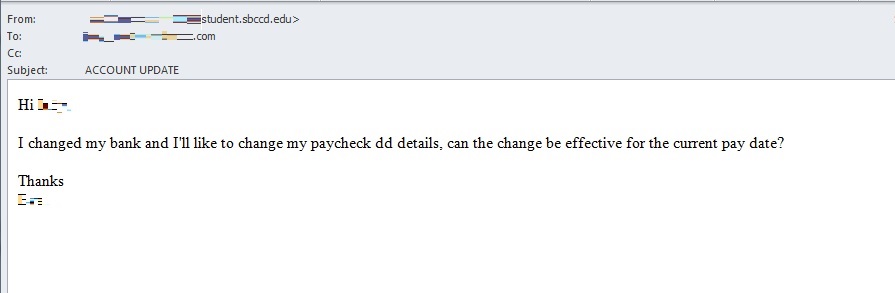

除了前述的全球損失之外,同一份公告更指出房地產業正逐漸成為變臉詐騙犯罪集團的鎖定目標。2018 年 5 月是房地產業自 2015 年以來變臉詐騙受害者最多的一次。FBI 指出,其受害者遍及房地產交易的所有環節,從產權公司、法律事務所、房地產仲介到買方與賣方皆可能受害。所有受害者都是收到假冒的電子郵件誘騙他們變更付款方式或目的地,導致他們將款項匯到變臉詐騙集團的帳戶。從變臉詐騙的各種案例就能看出,變更收款帳戶是變臉詐騙集團的一貫伎倆,而非特別針對房地產業。

這封來自某個可疑網域的變臉詐騙郵件假冒公司的高層主管要求變更銀行帳戶資料。

變臉詐騙集團的社交工程伎倆還不只如此,他們在房地產詐騙當中還會利用當地的車手 (money mule) 來收款,而這些車手則是他們利用金光黨或婚姻詐騙手法所騙來的受害者。詐騙集團會誘騙這些受害者開設短期使用的銀行帳戶來收款,以躲避執法機關的查緝。

2018 年 10 月,FBI 又發布了一項公告指出一種受害者被騙購買禮物卡的變臉詐騙案例正在逐漸增加。在這種詐騙當中,網路犯罪集團會假冒公司主管透過假冒的郵件、電話或簡訊要求受害者幫其個人或公司購買禮物卡。在某些案例當中,甚至還會額外要求匯款。

該局從 2017 年 1 月至 2018 年 8 月,總共接獲了 1,164 起禮物卡變臉詐騙通報,損失金額共 1,021,919 美元。值得注意的是,2017 年 1 月至 2018 年 8 月間所接獲通報的案件前後共成長了 1,240% 以上,顯示禮物卡變臉詐騙正逐漸興起。

…

網路犯罪集團利用更多檔案類型來躲避偵測

隨著資安廠商的偵測技術不斷進步,網路犯罪集團也持續開發新的躲避技巧來因應,有些技巧甚至非常複雜,例如,無檔案式威脅會將巨集程式碼內嵌在看似正常的附件檔案內,然後透過 PowerShell 之類的正常系統工具來啟動。還有些方法則單純利用一些罕見的檔案格式。

我們的研究人員曾經看過一些垃圾郵件將惡意程式附件檔案偽裝成老舊、罕見的檔案類型。其目的是為了藉由其檔案結構來躲避某些資安偵測技巧 (例如病毒碼偵測) 或是一些過時且缺乏擴充彈性的資安過濾技術。

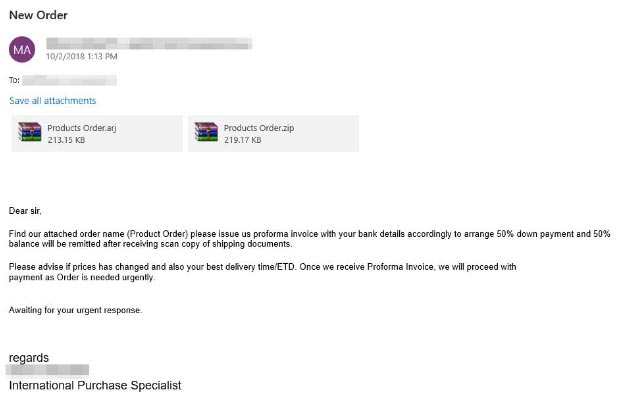

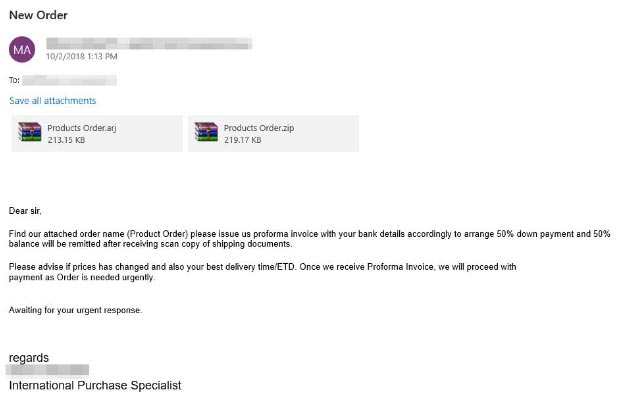

一個例子就是 .ARJ 壓縮檔格式,趨勢科技 Smart Protection Network 在去年偵測到數千個使用此格式的惡意檔案。我們研究人員在深入追查某個使用 .ARJ 壓縮檔為附件的垃圾郵件樣本時發現該檔案一旦下載到裝置上,就會在系統植入並執行某個執行檔。

一封使用 .ARJ 壓縮格式附件並偽裝成訂單的垃圾郵件。

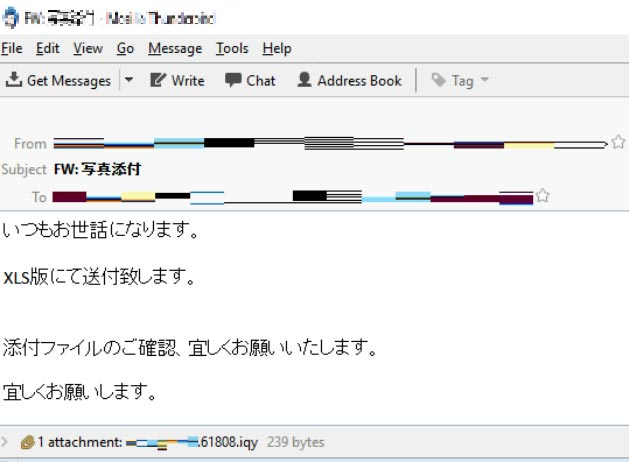

除此之外,我們也發現一波使用 .IQY 格式的垃圾郵件攻擊 (此格式為 Excel 的 Web 查詢設定檔)。在這波攻擊當中,我們大約偵測到 50 萬封垃圾郵件。值得注意的是,這波攻擊除了使用 .IQY 檔案之外,還運用了一些其他技巧。此外,這個 .IQY 檔案一旦被開啟,就會透過動態資料交換 (DDE) 機制和 PowerShell 在系統植入後門程式或木馬程式。由此可證明,更換檔案格式的作法或許看似單純,但若再搭配其他技巧,就能衍生出更複雜的攻擊,讓使用者或企業感染更危險的惡意程式。

一封使用 .IQY 檔案為附件的垃圾郵件。其日文的主旨大意是「隨信附上照片」,郵件內文則是「永遠感謝您的協助。我會以 XLS 版本送出。請查看附件檔案,謝謝。在此先跟您說聲謝謝。」

除了 .ARJ 和 .IQY 之外,我們也看到網路犯罪集團嘗試使用其他檔案類型,如:.Z、.PUB 及 SettingContent-ms。

…

網路犯罪集團依然偏愛使用電子郵件來散布知名惡意程式變種

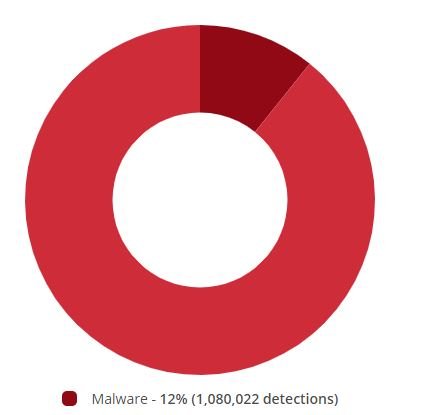

根據 Cloud App Security 的資料顯示,惡意程式占 2018 年高風險電子郵件威脅總數的 12%。儘管散布惡意程式的方法有很多:從經由物聯網 (IoT) 裝置、應用程式市集、軟體漏洞,到使用漏洞攻擊套件和惡意網站。然而,電子郵件依然是網路犯罪集團散布知名惡意程式家族最常使用的管道。

惡意程式 – 12% (偵測數量:1,080,022)

惡意程式在 Cloud App Security 2018 年偵測到的所有高風險電子郵件威脅當中占 12%。

一個最好的例子就是 Emotet,這是一個至今已有 5 年歷史的惡意程式,根據美國電腦緊急應變小組 (United States Computer Emergency Readiness Team,簡稱 US-CERT) 的描述,可說是當今破壞力最強、造成最多損失的惡意程式,受害者遍及公家機關和私人機構。Emotet 最重要的特點就是採用多重營運機制,主要經由電子郵件散布,並使用財經相關的標題來誘騙收件人上當。根據趨勢科技 Smart Protection Network 的資料,Emotet 是 2018 年全球偵測數量排行第七的惡意程式。

除此之外,還有 GandCrab 勒索病毒在去年 4 月推出 2.1 版變種並登上新聞媒體。隨後又在 8 月份重新復出,推出 4.3 版變種,並以韓文撰寫的網路釣魚電子郵件攻擊南韓使用者。根據趨勢科技 Smart Protection Network 的資料,GrandCrab 是 2018 年高居全球偵測數量排行榜第二的惡意程式。

除了上述惡意程式之外,還有其他以電子郵件為主要感染途徑的知名惡意程式家族在去年也推出新的版本。Trickbot 增加了一項新的 PoS 惡意程式功能以及一個密碼擷取模組 (pwgrab32) 可從多種應用程式和瀏覽器竊取帳號密碼,包括:Microsoft Outlook、Filezilla、WinSCP、Mozilla Firefox、Microsoft Edge 和 Google Chrome。URSNIF 則是出現在一項精心策畫的攻擊當中,歹徒駭入受害者的電子郵件帳號並利用回覆電子郵件討論串的方式散布木馬程式。由於駭客是暗中潛入電子郵件討論串當中,讓使用者很難察覺歹徒的詭計。

…

採用電腦視覺、寫作風格 DNA 與機器學習來應付進階電子郵件威脅

隨著電子郵件威脅不斷成長並日益複雜,企業應建置多層式的資安防護來防範電子郵件威脅所帶來的風險。

Cloud App Security 能補強電子郵件服務 (如 Office 365) 的內建安全機制,運用機器學習來偵測可疑的郵件內文與附件檔案,此外,還有沙盒模擬惡意程式分析、文件漏洞攻擊偵測、以及檔案、電子郵件與網站信譽評等技術。這套解決方案可偵測 Office 365 或 PDF 文件暗藏的進階惡意程式,藉由保護 Microsoft Exchange 和 SharePoint 環境多年的經驗大幅提升雲端效率,並且掃瞄遠端同事、用戶端及行動裝置所分享的檔案,確保威脅不會經由 OneDrive 或 SharePoint 擴散。

2018 年,Cloud App Security 又導入了兩項新的功能來協助企業防範更多高風險的電子郵件進階威脅。

首先是 Writing Style DNA (寫作風格 DNA),這是一項以機器學習 (ML) 為基礎所發展出來的技術,能偵測變臉詐騙當中的假冒電子郵件。它採用機器學習來比較收到的電子郵件與同一寄件人過去撰寫的電子郵件是否風格相同。該技術透過機器學習模型來學習原寄件人過去的寫作風格特徵,進而根據這些特徵來判斷新郵件的真偽。

其次是一項結合了人工智慧 (AI) 與電腦視覺技術的功能,可即時偵測並攔截登入憑證網路釣魚攻擊,尤其今日有越來越多攻擊都是利用幾可亂真的網站登入頁面來騙取電子郵件使用者的登入資訊。在疑似網路釣魚的郵件經過寄件人、內容與網址信譽評等分析之後,再利用電腦視覺與 AI 來快速檢查剩餘的網址,看看登入頁面的品牌元素、表單以及其他網站元件是否有假冒的嫌疑。

這些技術,再加上其他功能,不僅象徵著 Cloud App Security 的先進,更代表它在防範電子郵件威脅方面的靈活與彈性,不論威脅的數量與精密度如何,Cloud App Security 都是一套能夠與多層式網路資安防禦密切整合的聰明選擇。

然而,一套有效的網路資安策略不僅需要多層式的資安防護。更需要人員的資安意識配合,才能避免意外出現資安缺口,讓網路犯罪集團有機可乘。因此,除了部署資安解決方案之外,企業更應教導員工遵守電子郵件威脅防範最佳實務原則,並利用我們免費的網路釣魚模擬與使用者訓練服務,協助員工提高警戒。

…

原文出處:Trend Micro Cloud App Security Report 2018: Advanced Defenses for Advanced Email Threats