我們將會介紹2018年美洲最常見的資訊竊取病毒、勒索病毒Ransomware (勒索軟體/綁架病毒)和挖礦( coinmining )病毒,以及這些威脅讓我們了解主動式威脅偵測和事件回應能力的重要。

2018年的威脅情勢凸顯出威脅偵測和主動式事件回應能力的重要。在我們的威脅情勢評估中,根據趨勢科技Smart Protection Suites的反饋資料加上偵測及回應託管式服務(managed detection and response,MDR)感知器的監測資訊將威脅分類為資料竊取病毒、勒索病毒及虛擬貨幣挖礦病毒,並提出以下見解:

- 資料竊取病毒是2018年北美最常見的威脅。拉丁美洲則是勒索病毒。

- Emotet、Powload及惡意版Coothive是最常見的威脅,我們預期這些作者還會繼續進行開發。

- 勒索病毒數量下降但在策略及技術上變得多樣化。

- 虛擬貨幣挖礦病毒成為網路犯罪分子替代勒索病毒的方案。但勒索病毒不會被完全放棄,因為虛擬貨幣挖礦病毒屬於被動的模式,不像勒索病毒那樣容易賺錢(或帶來同樣大的損害)。

- 2018年遭受漏洞攻擊最嚴重的產業是銀行、科技業、醫療產業、製造業和媒體。

- 最常被嵌入惡意軟體的檔案類型是Microsoft Office、Java和Adobe相關檔案。

- 在拉丁美洲,銀行惡意軟體對巴西影響最大,因為該國很依賴網路銀行。

- 根據趨勢科技MDR服務的反饋資料,北美地區大多數的資料竊取病毒(即Ursnif和Emotet)透過電子郵件閘道、網路或端點到來。

北美地區的常見威脅

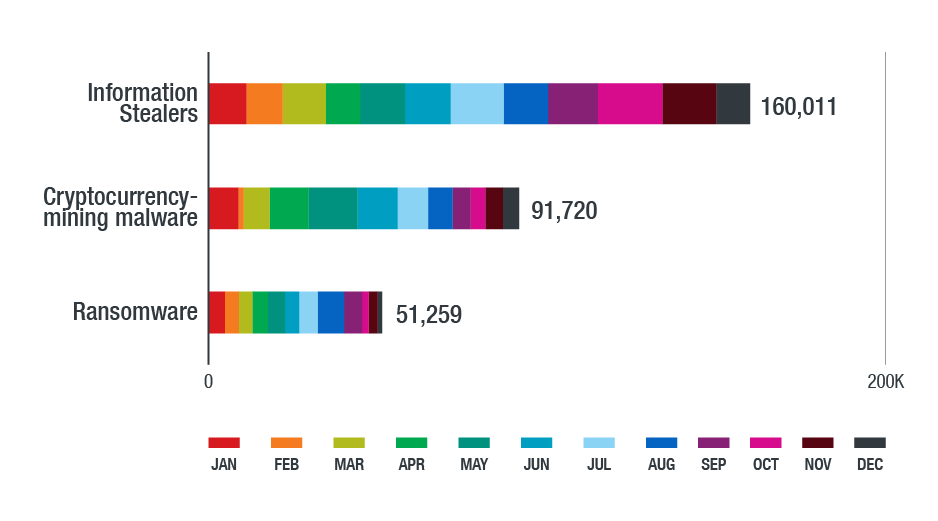

趨勢科技的Smart Protection Network資料顯示出資料竊取病毒仍是北美最常見的惡意軟體。虛擬貨幣挖礦病毒的散播可能是因為虛擬貨幣的流行,而勒索病毒的下降可能是因為網路犯罪分子發現可以用挖礦劫持或虛擬貨幣挖礦病毒作為替代方案。

[延伸閱讀:虛擬貨幣全球淘金潮, 2017年挖礦惡意程式, 台灣排全球第三]

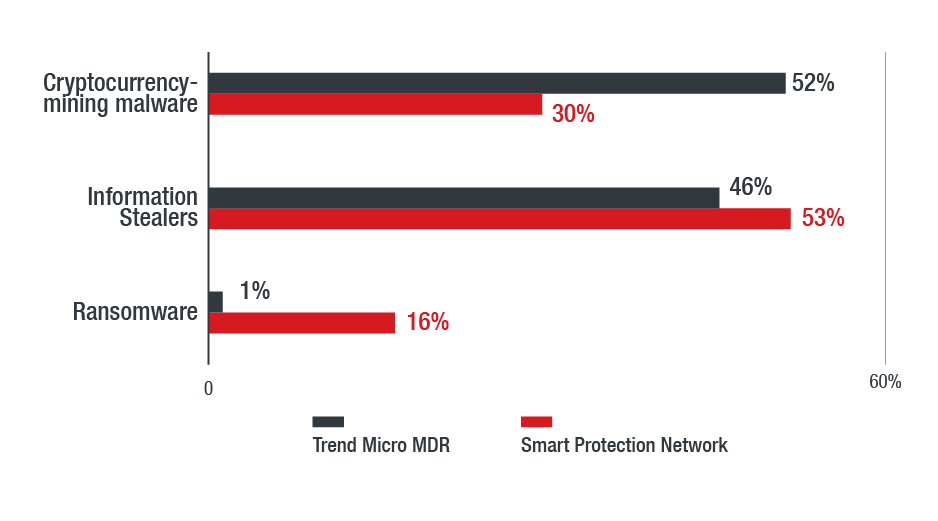

在圖2中,趨勢科技MDR服務在北美偵測到的資料竊取病毒略低於虛擬貨幣挖礦病毒。因為MDR會主動封鎖郵件閘道、網路和端點的資料竊取病毒。

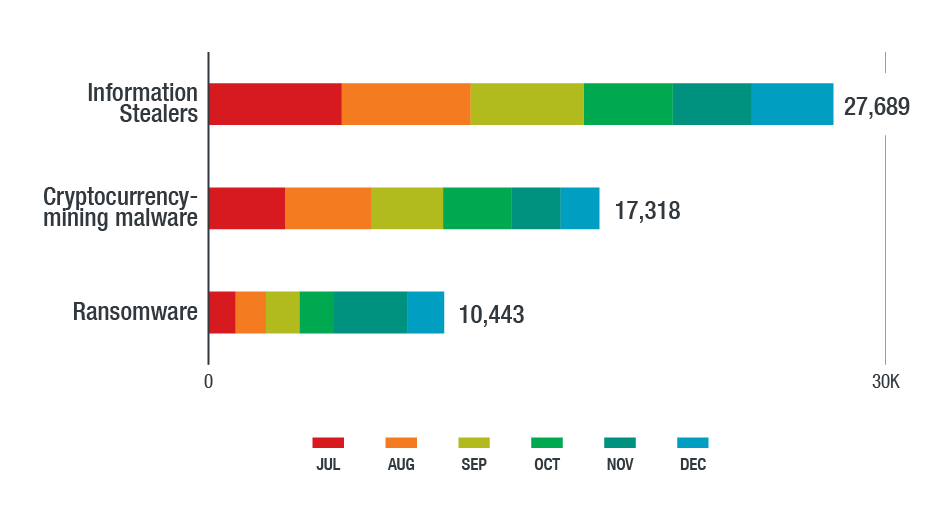

圖1. 2018年北美地區的資料竊取病毒、虛擬貨幣挖礦病毒和勒索病毒偵測(資料來自趨勢科技的Smart Protection Network)

圖2. 虛擬貨幣挖礦病毒、資料竊取病毒和勒索病毒的偵測比較(資料來自趨勢科技MDR感知器和勒索軟件)

資料竊取病毒越來越常使用無檔案技術

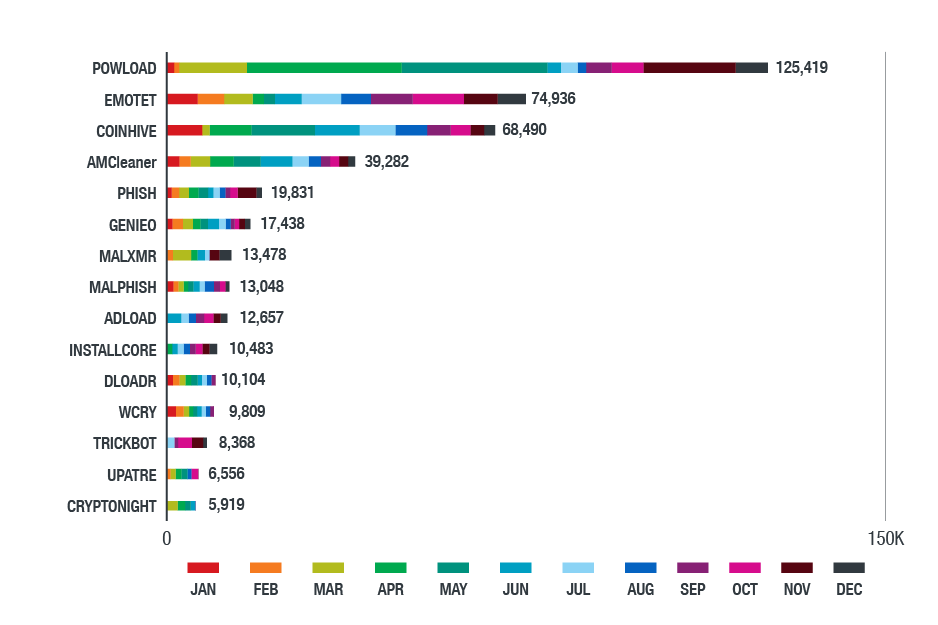

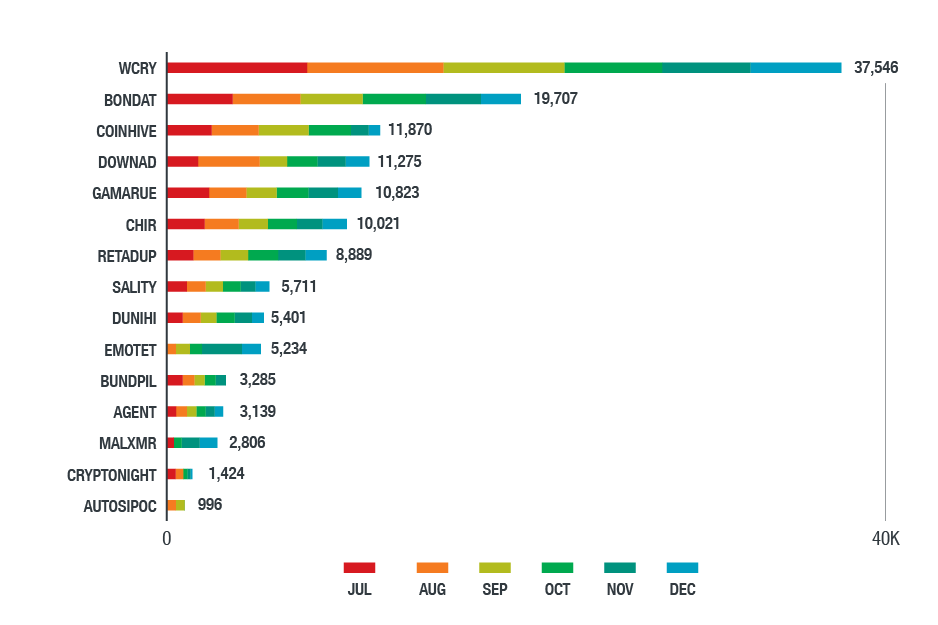

我們所看到及封鎖的許多威脅都針對Windows系統。值得注意的是,PowerShell和Windows Scripting Host 等合法系統管理工具越來越常被用來躲避偵測並進行進一步的攻擊。Powload是利用無檔案技術躲避的典型威脅。它發展出繞過如停用文件巨集或使用預覽模式等保護的能力。而從Smart Network Protection(圖3)和趨勢科技MDR服務(圖4)的資料來看,Powload也的確是2018年發現率最高的威脅。

[延伸閱讀:濫用 PowerShell 的無檔案病毒興起]

圖3. 2018年北美地區的主要威脅

(資料來自趨勢科技的Smart Protection Network)

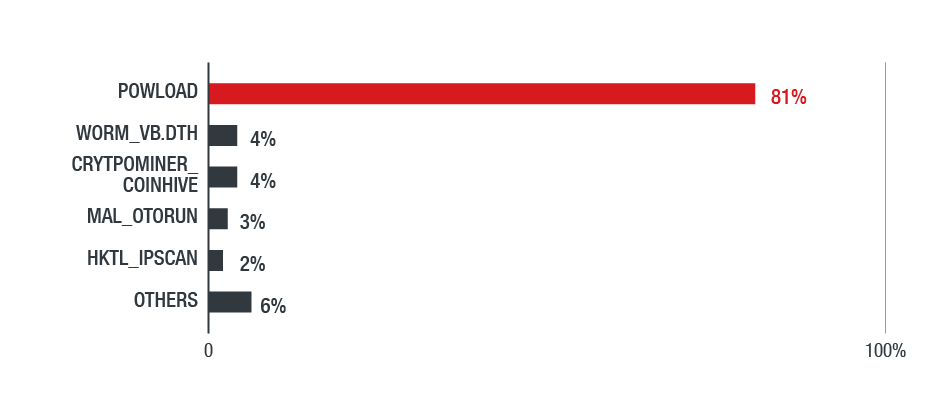

圖4. 2018年北美地區的主要威脅分佈

(資料來自趨勢科技的MDR服務)

比方說在10月,趨勢科技的MDR團隊觀察到受監控系統日誌與Powload相關的活動大幅增加。攻擊者會劫持電子郵件帳號,然後會用附件檔來回應現有的郵件討論串,這會讓不知情的收件者下載會竊取資料的Ursnif惡意軟體。Ursnif也改進了原本的活動模式及躲避策略。Emotet、Ursnif和Loki的流行也可以看出Powload的普遍,因為這些資料竊取病毒也透過Powload散播。還有一些獨立蠕蟲感染事件,因為單一感染事件的偵測數量就造成很高的偵測率。此外,我們還偵測到了各種駭客工具,這些工具證實了利用惡意郵件在端點下載Powload次數的增加。

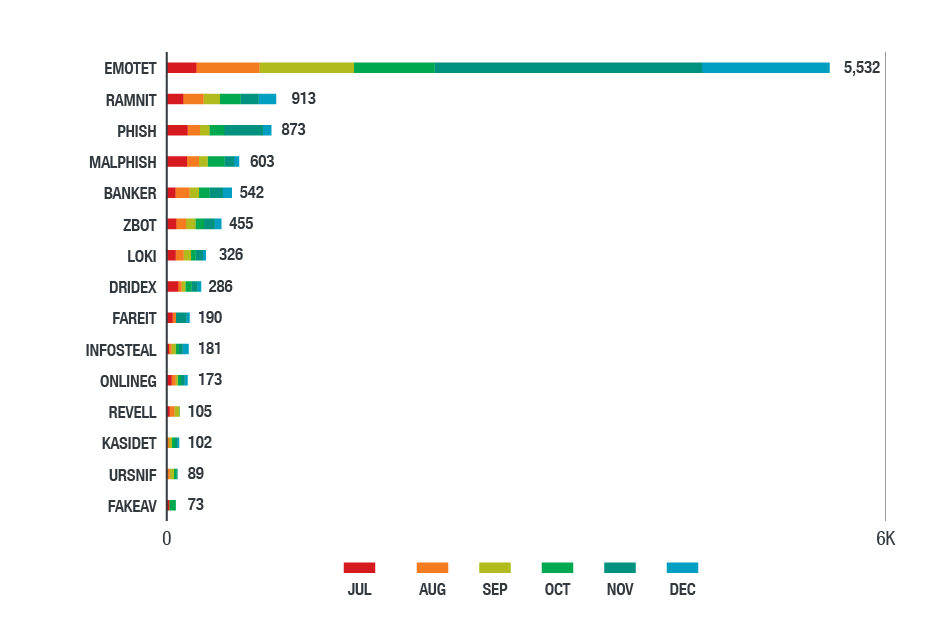

除了惡名昭彰的Emotet銀行木馬,我們也在北美地區看到值得注意的網路釣魚活動,透過電子郵件劫持及帶有網路釣魚網址附件的垃圾郵件來散播Ursnif。

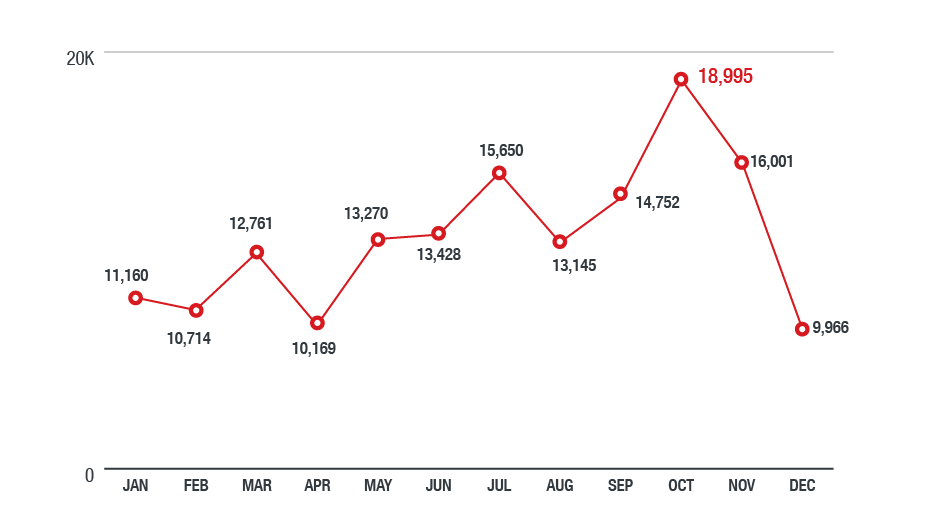

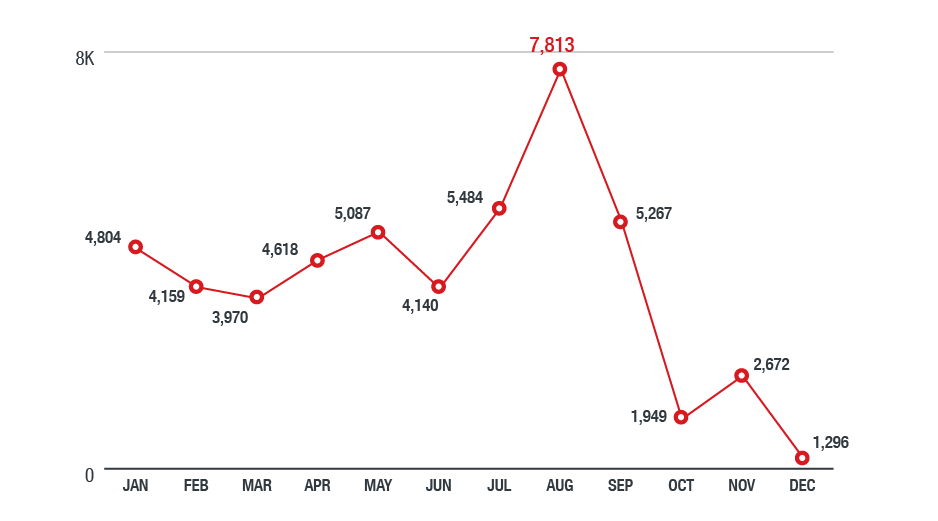

圖5. 2018年北美地區的資料竊取病毒偵測

(資料來自趨勢科技的Smart Protection Network)

圖6. 2018年發現的主要資料竊取病毒(資料來自趨勢科技的Smart Protection Network)

虛擬貨幣挖礦病毒越來越受歡迎

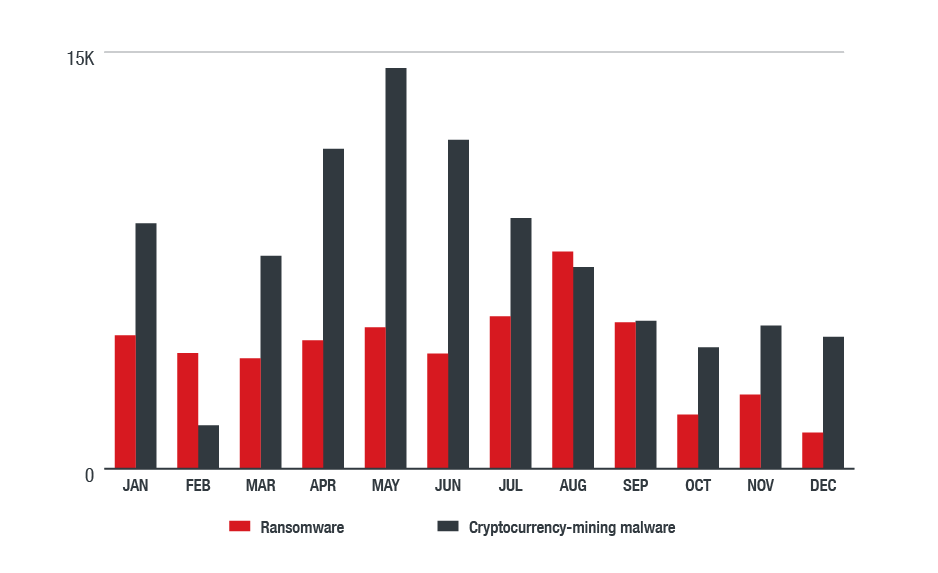

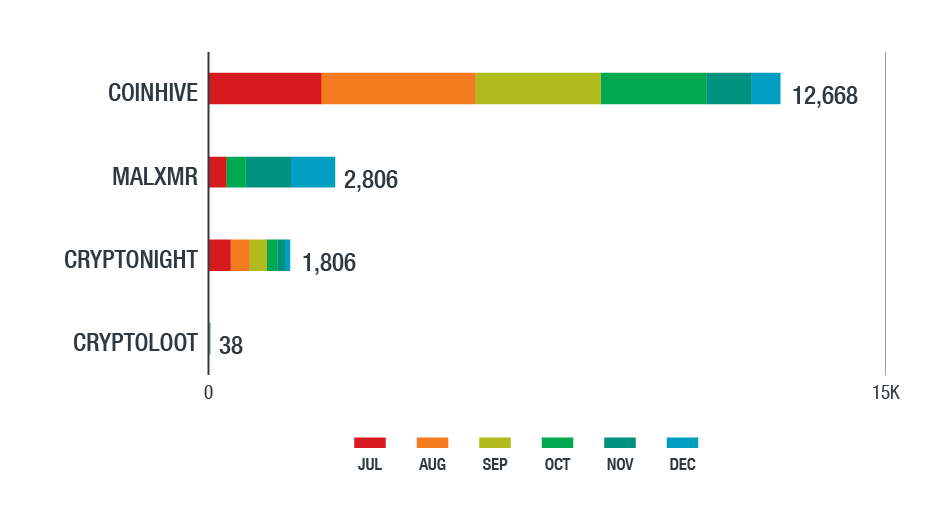

虛擬貨幣挖礦病毒在偵測數上已經超過了勒索病毒。雖然它可能不被認為是種嚴重的威脅,因為它本身並不會竊取資料、破壞系統或植入其他惡意程式,但它仍存在安全風險。虛擬貨幣挖礦病毒不僅會竊取受感染系統的運算資源以及損壞系統,還可能導致系統停擺。它還破壞了系統及其組件的完整性,以及裡面所儲存資料的隱私性。

我們還注意到受虛擬貨幣挖礦病毒影響的端點往往更容易遭受其他類型惡意軟體的攻擊。例如有些惡意威脅會將虛擬貨幣挖礦功能加入他們的勒索病毒中。

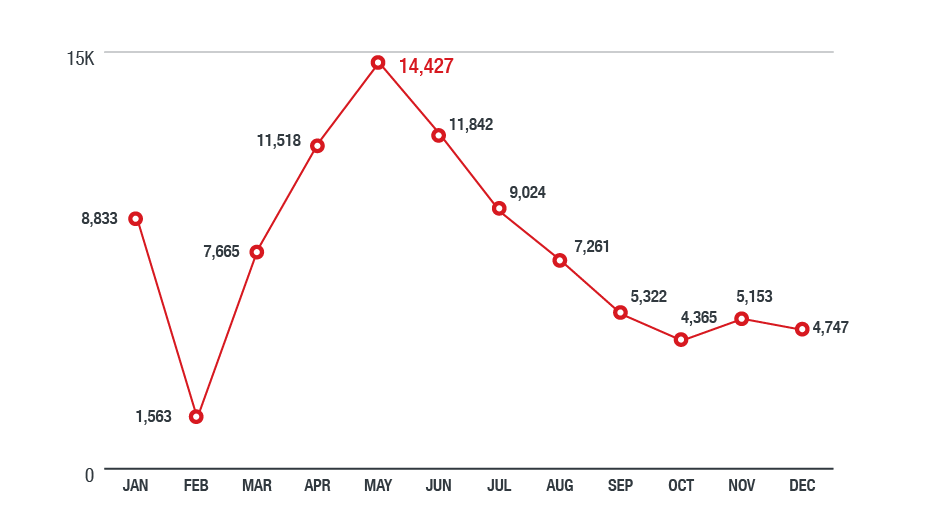

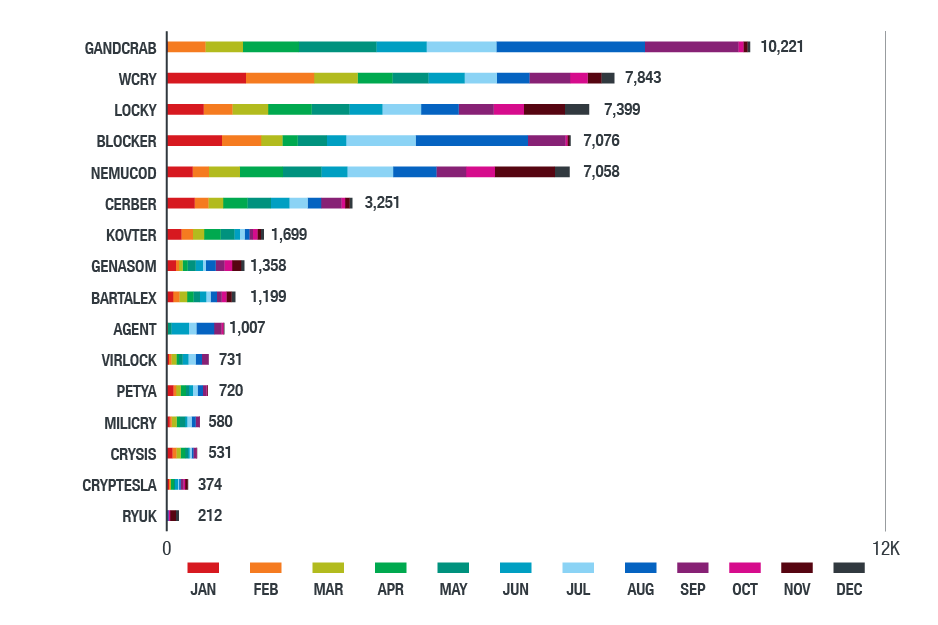

與此同時,Gandcrab仍是北美地區最常見的勒索病毒家族,緊隨其後的是WannaCry(想哭)勒索病毒和Locky。勒索病毒家族的數量明顯減少,但策略和技術卻更多樣化。勒索病毒的下降可能是因為使用者有更佳的資安意識加上執法單位打擊病毒作者及下游的努力。隨著越來越多受害者拒絕支付贖金,虛擬貨幣挖礦病毒的隱形能力及看似更容易獲利的方式為網路犯罪分子提供更有利可圖的替代方案。

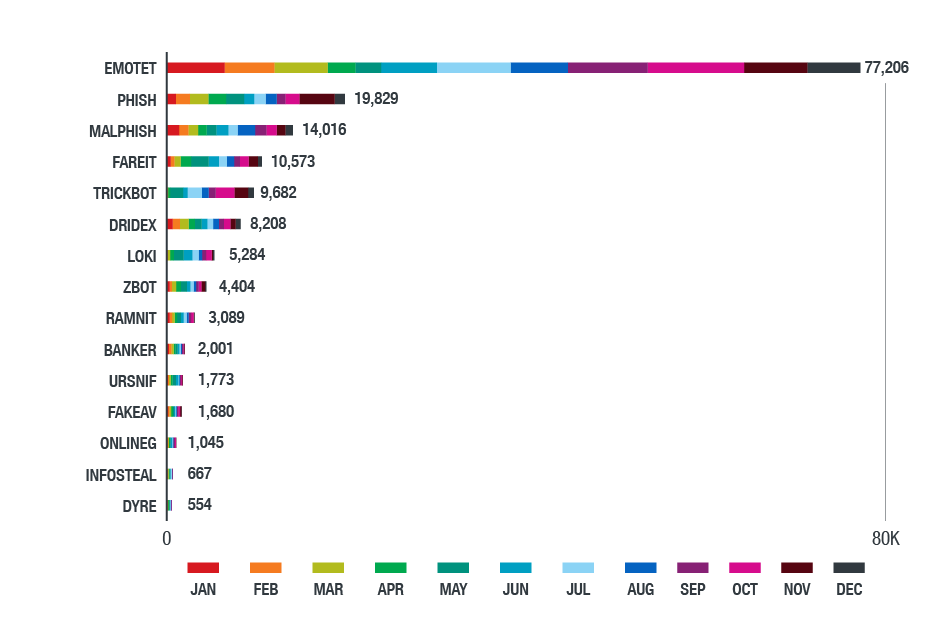

圖7. 2018年北美地區關於惡意虛擬貨幣挖礦活動的偵測(資料來自趨勢科技的Smart Protection Network)

圖8. 2018年北美地區最常見的虛擬貨幣挖礦病毒家族

(資料來自趨勢科技的Smart Protection Network)

圖9. 2018年北美地區的勒索病毒偵測

(資料來自趨勢科技的Smart Protection Network)

圖10. 2018年北美地區最常見的勒索病毒家族

(資料來自趨勢科技的Smart Protection Network)

圖11. 2018年北美地區勒索病毒和虛擬貨幣挖礦病毒的偵測比較(資料來自趨勢科技的Smart Protection Network)

漏洞對銀行及醫療產業的影響最大

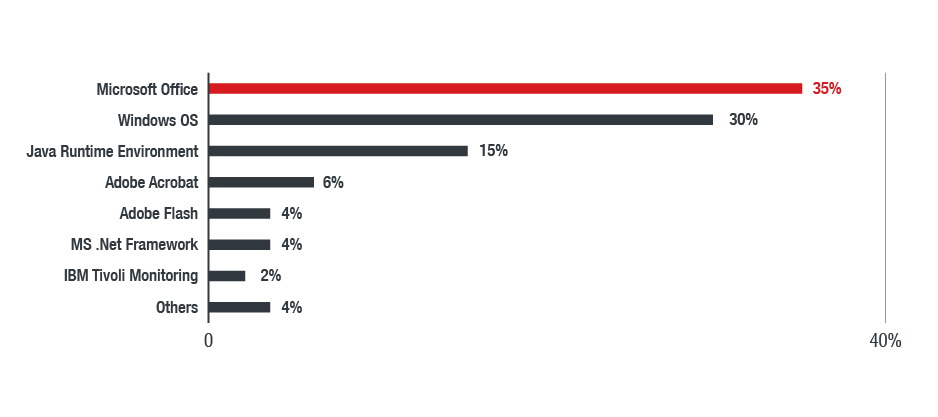

舊漏洞仍是許多企業面臨的挑戰,特別是對難以更新必須保持運作的關鍵系統或網路的企業而言。2018年最常被攻擊的檔案漏洞也可以看出為什麼像Ursnif和Loki這樣的資料竊取病毒及像WannaCry這樣的勒索病毒家族會如此流行。底下依照偵測數從高排到低:

- CVE-2017-0147:與Shadow Brokers駭客組織洩密有關的漏洞。

- CVE-2017-11882:Microsoft Office內具有17年歷史的漏洞。

- CVE-2017-0199:Microsoft Office內Windows OLE介面的漏洞,也可以透過PowerPoint投影片播放攻擊。

- CVE-2017-0158:Microsoft Internet Explorer的嚴重漏洞。

- CVE-2010-0840:Java Runtime Environment組件的漏洞。

- CVE-2017-8570:Microsoft Office的遠端執行程式碼漏洞。

- CVE-2017-8759:.NET Framework的漏洞。

- CVE-2012-1723:Java Runtime Environment的嚴重漏洞。

- CVE-2013-2729和CVE-2010-0188:Adobe Reader和Acrobat的漏洞。

圖12顯示了去年遭受漏洞攻擊最多的應用程式。對攻擊者來說,有時只需要瀏覽器就可以找到有漏洞的網站來攻擊。遭受漏洞攻擊及惡意軟體影響最大的行業是銀行/金融業、醫療產業、科技業、製造業和媒體。銀行/金融業及醫療產業持續遭受攻擊與我們所偵測資料竊取病毒狀態相符合。

圖12. 2018年北美地區遭受漏洞攻擊最多的應用程式

拉丁美洲的常見威脅

勒索病毒仍是拉丁美洲最猖獗的威脅,雖然虛擬貨幣挖礦病毒也越來越受歡迎。WannaCry/WCry是該地區最大的威脅。WannaCry的破壞性能力(自我散播和秘密使用攻擊媒介)因為該地區的網路安全問題而變得更加複雜,讓駭客更容易去侵入組織的網路邊界或竊取使用者的個人身份資料。尤其是在巴西,巴西的民眾嚴重依賴網路和行動銀行。

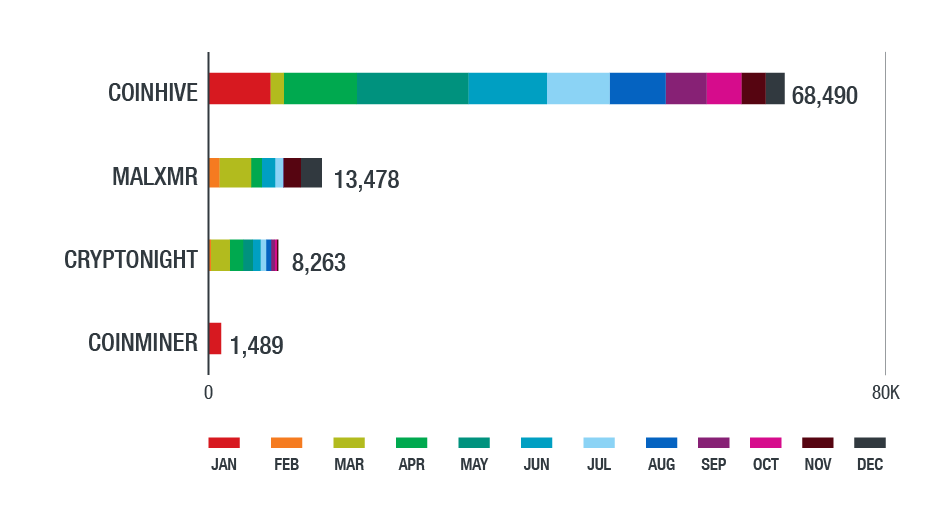

WannaCry是該地區最常見的勒索病毒,它對政府、能源、醫療產業、電信、製造、科技業及金融領域的組織影響最大。其他值得注意的威脅包括蠕蟲型資料竊取病毒(如Bondat),對教育、醫療、運輸和銀行業造成嚴重的影響。它們會透過行動碟散播,能夠自我複製和執行命令。虛擬貨幣挖礦病毒(尤其是惡意版Coinhive)對製造業和零售業造成很大的影響。跟我們在前幾季的發現一致,下載病毒(如Downad,又稱Conficker)及木馬程式(如Gamarue,又稱Androm、Andromeda或Bundpil)雖然是舊的威脅,但仍相當常見。

圖13. 2018年下半年拉丁美洲的資料竊取病毒、虛擬貨幣挖礦病毒和勒索病毒偵測(資料來自趨勢科技的Smart Protection Network)

圖14. 2018年下半年拉丁美洲的主要威脅

(資料來自趨勢科技的Smart Protection Network)

圖15. 2018年下半年拉丁美洲最常見的勒索病毒家族(資料來自趨勢科技的Smart Protection Network)

圖16. 2018年下半年拉丁美洲最常見的虛擬貨幣挖礦病毒家族(資料來自趨勢科技的Smart Protection Network)

圖17. 2018年下半年拉丁美洲最常見的資料竊取病毒

(資料來自趨勢科技的Smart Protection Network)

託管式偵測及回應服務如何提供協助?

北美地區及拉丁美洲的主要惡意軟體雖有所差異,但就惡意軟體家族(如WannaCry、Emotet和Coinhive)的猖獗程度及造成的影響來看,兩者的威脅情勢其實很相近。惡意威脅變得越來越複雜也是值得注意的地方。例如,我們在拉丁美洲看到攻擊者不斷改進攻擊目標所使用的策略和技術。包括設定後門來更難被偵測,利用合法工具來散播惡意程式及在入侵目標系統和網路時利用硬碟抹除病毒來轉移焦點。

[延伸閱讀:新 KillDisk 病毒變種再度攻擊了拉丁美洲的金融機構 ]

雖然許多威脅都已經存在多年,但它們在這兩個地區的持續程度也可以看出它們如何演變來繞過傳統的安全防禦。這也顯示出企業需要有可操作的情報來幫助他們及時識別、回應和修復威脅。但有許多組織可能沒有足夠的財力來滿足這項需求。此外,購買安全軟體也不能保證就可以擁有有效的網路安全。今日的網路安全技術落差讓尋求操作或管理這些工具所需的專業人力變得更加困難。處理和過濾大量資安事件及警報也需要資源,過多的數量可能會超出負荷並降低資安團隊的效率,也因此資安團隊在許多組織是IT員工的兩倍。

偵測及回應託管式服務可以提供人員、流程和技術的正確組合。趨勢科技的偵測及回應託管式服務(MDR)提供警報監控、警報優先級劃分、調查和威脅搜尋服務。透過將機器學習(Machine learning,ML)模型應用在客戶端點資料、網路資料和伺服器資訊,MDR服務可以關聯進階威脅並確定優先順序。威脅研究人員調查排序過的警報來確認攻擊的程度及散播狀況。他們與客戶合作制定詳細的補救計劃。此服務讓客戶無需雇用合格的資安事件回應人員就能夠調查安全警報。

趨勢科技解決方案

憑藉30年的資安威脅研究經驗,趨勢科技的MDR服務可以提供精通即時回應的專家,他們熟悉產品並能夠為企業及其產業所發生的安全事件提供有意義的見解。趨勢科技的MDR服務背後是能夠透過全面性安全技術來保護企業IT環境的專家。我們的專家擁有必要的工具和技術來分析威脅並協助企業保持良好的安全狀態。

@原文出處:Threat Landscape in the Americas: How Managed Detection and Response Helps Address Persistent Threats 作者:Anjali Patil、Joelson Soares和Jessie Prevost