根據趨勢科技託管式偵測及回應 (MDR) 服務的資料顯示,企業最常遭遇的威脅通常能反映出企業的網路資安政策。例如,若企業經常仰賴實體裝置或區域網路共用磁碟來傳輸資料,當然就更容易發生惡意程式大規模感染的情況。因此,企業提升資安的首要步驟之一,就是了解自己為何較容易遭遇某些威脅。

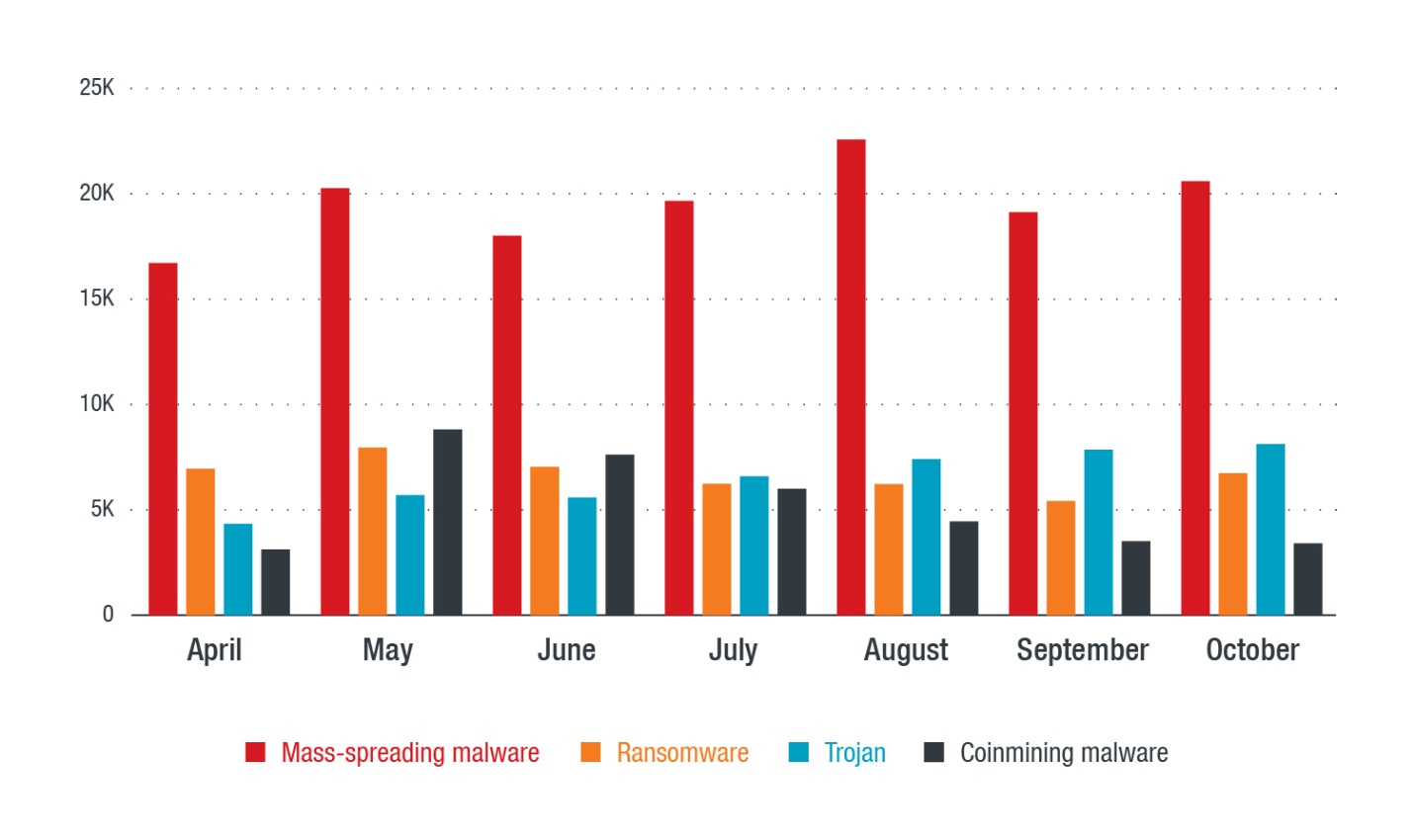

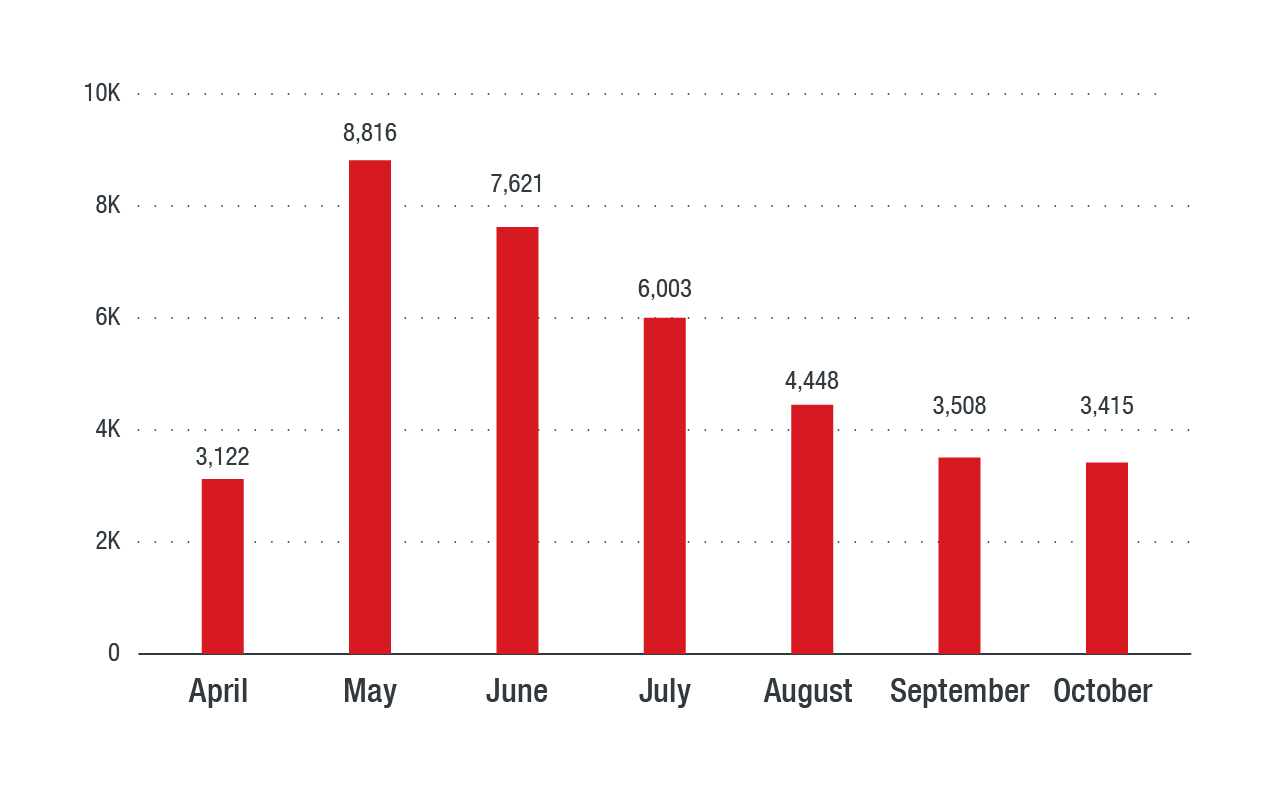

圖 1:各種威脅數量的逐月變化 (4 月至 9 月)。

為了說明企業最常遭遇的威脅如何反映其內部政策,我們研究了趨勢科技 Smart Protection Network™ 全球情報網東南亞地區為期六個月的資料。

我們發現,從 2018 年第二季至第三季,一些舊的威脅依然名列前茅,最常見的是大量散布的惡意程式。在一般人的觀念中,大量散布的惡意程式早已過時,也因此這些偵測數量之龐大有點讓人意料。若從全球情勢來看,企業或許會認為應該將防禦集中在防範全球目前最夯的威脅,例如「無檔案式」惡意程式和虛擬加密貨幣挖礦程式。然而,如果企業因此而部署專為最新威脅而設計的解決方案,反而走錯了方向。

投資網路資安解決方案應考量企業的個別情況。正如研究資料顯示,歹徒並不一定會捨棄舊的手法,他們會視企業的個別弱點而挑選其所用的攻擊手法。

在以下各節當中,我們將說明四種企業容易遭到攻擊的情況,並提出具體的政策建議:

一.未受保護的資料傳輸機制容易散播惡意程式

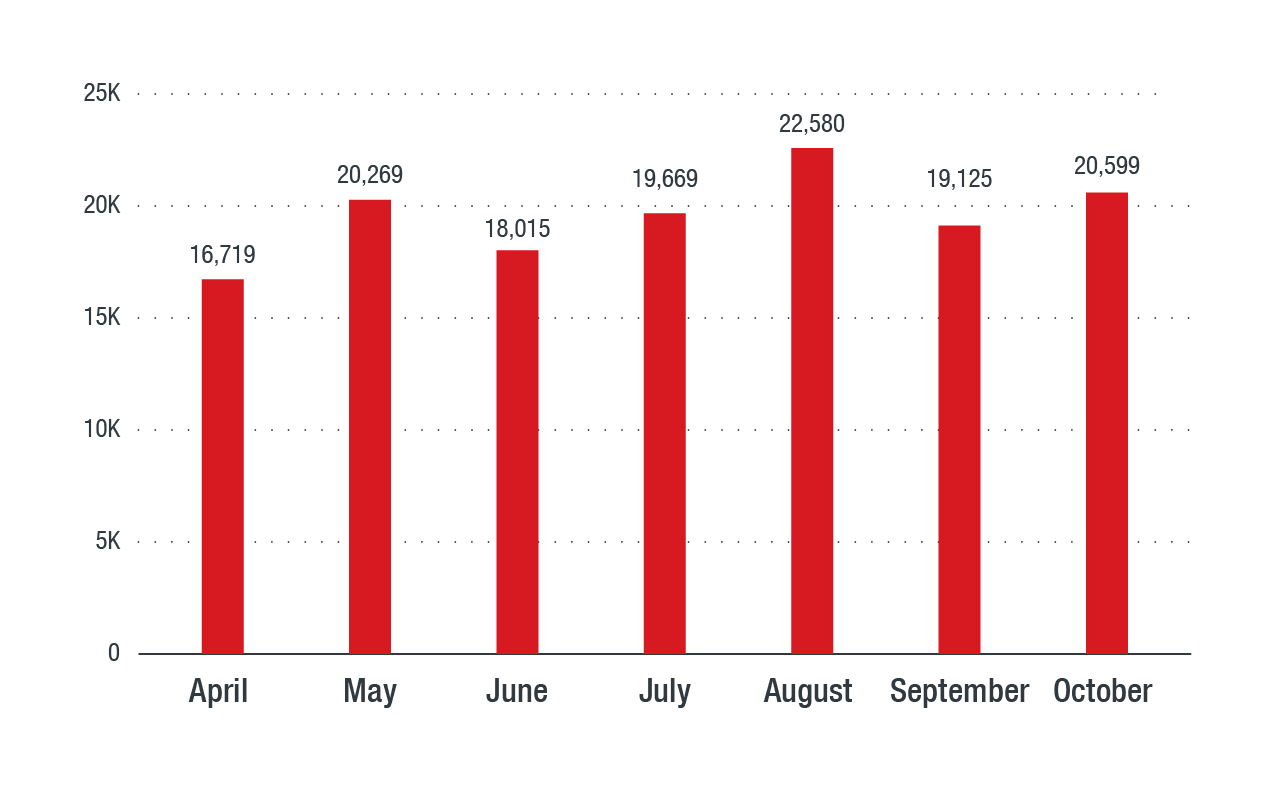

圖 2:大量散布的惡意程式每月偵測數量。

由於該地區的某些國家雲端服務不夠發達,因此許多公司,尤其是中小企業 (SME),仍以實體裝置 (如 USB 隨身碟和外接硬碟) 以及網路共用磁碟為企業內傳輸資料的主要方式。像這樣的環境正是大量散布惡意程式的溫床。因此,也難怪大量散布惡意程式的數量幾乎等於其他三類惡意程式 (勒索病毒、木馬程式、挖礦程式) 加起來的總合。

這種情況並不只侷限於較老舊的惡意程式。最老的 (Sality) 首次出現在十多年前,最新的 (Wmine) 則首次出現在 2017 年,它們全都是利用WannaCry(想哭)勒索病毒勒索病毒所使用的 Server Message Block (SMB) 漏洞。

Gamarue (別名:Androm、Andromeda 或 Bundpil) 本身是一個需要搭配其他元件才能運作的二進位檔案,但卻是經常盤據排行榜頂端的大量散布惡意程式,或許正是因為它結合了蠕蟲和後門程式兩種特性。

建議

對抗大量散布的惡意程式有很明確的步驟可以遵循,尤其要從其主要感染管道下手。然而,這非常仰賴 IT 系統管理員做好網路管理的工作,包括落實以下幾項強化企業資安的最佳實務原則:

- 務必確實執行 BYOD (個人自備裝置) 政策。

- 找出需要權限控管的網路和使用者,限制可在網路共用資料夾當中新增或修改檔案的人數。

- 限制只有真正需要的人才能存取網路共用磁碟。

- 將某些電腦上非必要的連接埠封鎖。

- 停用所有 Windows 電腦的自動執行 (AutoRun) 機制,防止惡意程式利用該功能來感染電腦。

二.不定期修補更新系統的習慣容易造成感染

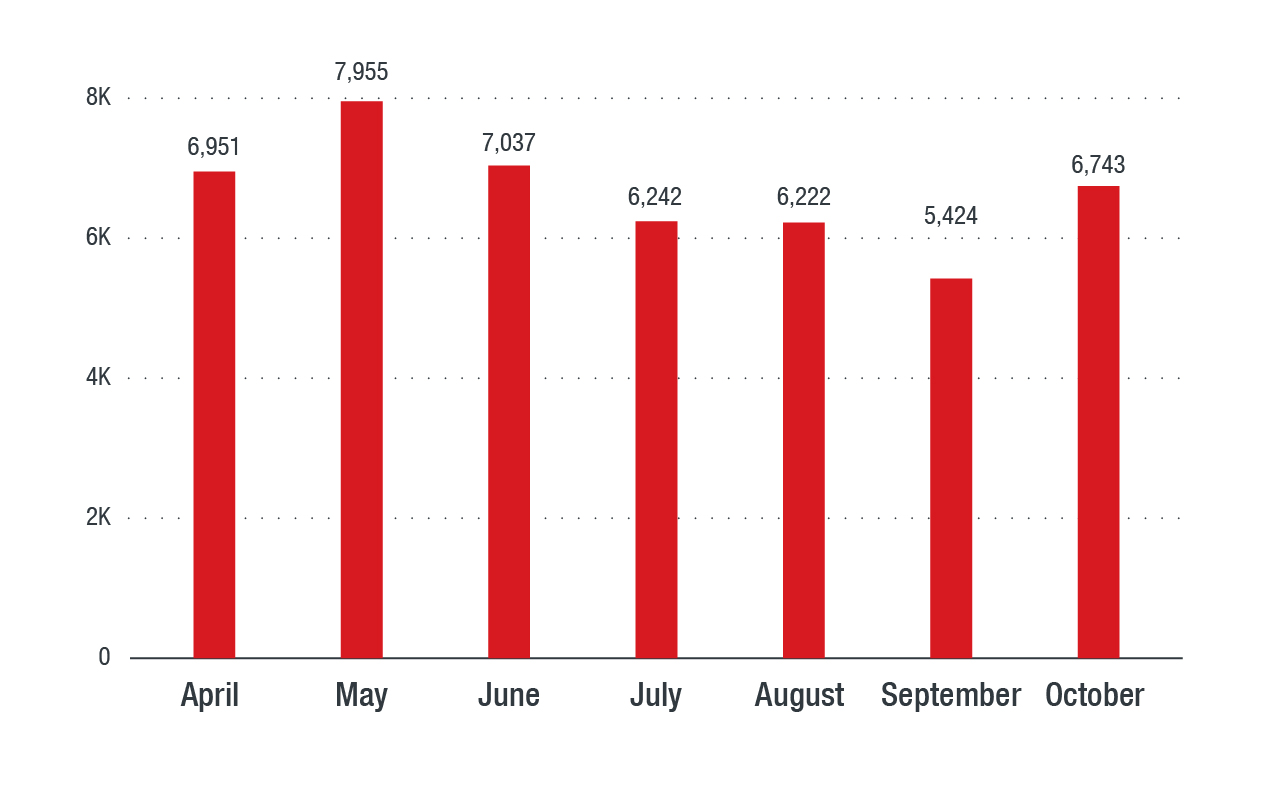

圖 3:勒索病毒每月偵測數量。

自從WannaCry (WCRY) 勒索病毒首次現身以來已經超過一年,然而該病毒在東南亞地區的感染數量顯示它依然活躍。它不僅是東南亞地區排名第一的惡意程式,更是排行榜前幾名當中唯一的勒索病毒。由於 WannaCry 是經由老舊及未修補的作業系統擴散,因此該地區勒索病毒猖獗最直接的原因就是系統修補的習慣不良。

建議

只要是網路上的所有系統都隨時修補並保持更新,即可避免遭到 WannaCry 感染,反之,如果放任系統久未修補,就會持續重複感染。

三.毫無管制的下載容易散布木馬程式

圖 4:木馬程式感染數量逐月比較。

社交工程技巧相關的教育不足,再加上缺乏或未能確實遵守檔案下載安全政策,都是木馬程式氾濫的主要因素。由於特性使然,木馬程式通常是全球排行榜上頂尖的惡意程式。木馬程式可經由多種管道入侵,最常見的是直接經由網站下載,所以它無所不在。此外,也可經由其他方式散布,例如透過內嵌的腳本和巨集。網路犯罪集團通常會利用社交工程技巧,偽裝成正常的 PDF 或 Microsoft Word 文件來散布木馬程式。在東南亞地區,這類惡意程式最普遍的型態是二進位檔案。

不過這類木馬程式本身缺乏自我散布能力。這意味著,網路上是否存在著某個木馬程式,要看他們是否正在流通。而它們是否正在流通,要看網路犯罪集團當下的活動情況。這就能夠解釋為何有些惡意程式家族會突然消失,例如:Agents 木馬程式在五月和六月突然不見蹤影。儘管其他地區突然出現大量的 Emotet 和 Powload,但東南亞地區依然是 Starter 和 Equated 的天下。這兩個木馬程式隸屬於目前已經活躍十幾年的大型木馬程式家族,其功能從資訊竊盜至阻斷服務 (DoS) 攻擊等等應有盡有。其偵測數量顯示,這些木馬程式家族儘管年邁,卻仍相當活躍。

除非歹徒改用其他惡意程式家族,否則我們預料下一季依然會見到 Equated 和 Starter。

建議

企業的資安不能單靠資安團隊,還需仰賴一般員工來共同維持,因為員工經常一不小心就會引來各種威脅。企業務必確保其一般使用者都能確實遵守資安最佳實務原則,包括:認識歹徒使用的各種社交工程技巧、不要上一些不良網站、避免點選可疑連結、或者下載正當性有問題的檔案。

四.已知漏洞和使用者成為虛擬加密貨幣挖礦惡意程式的鎖定目標

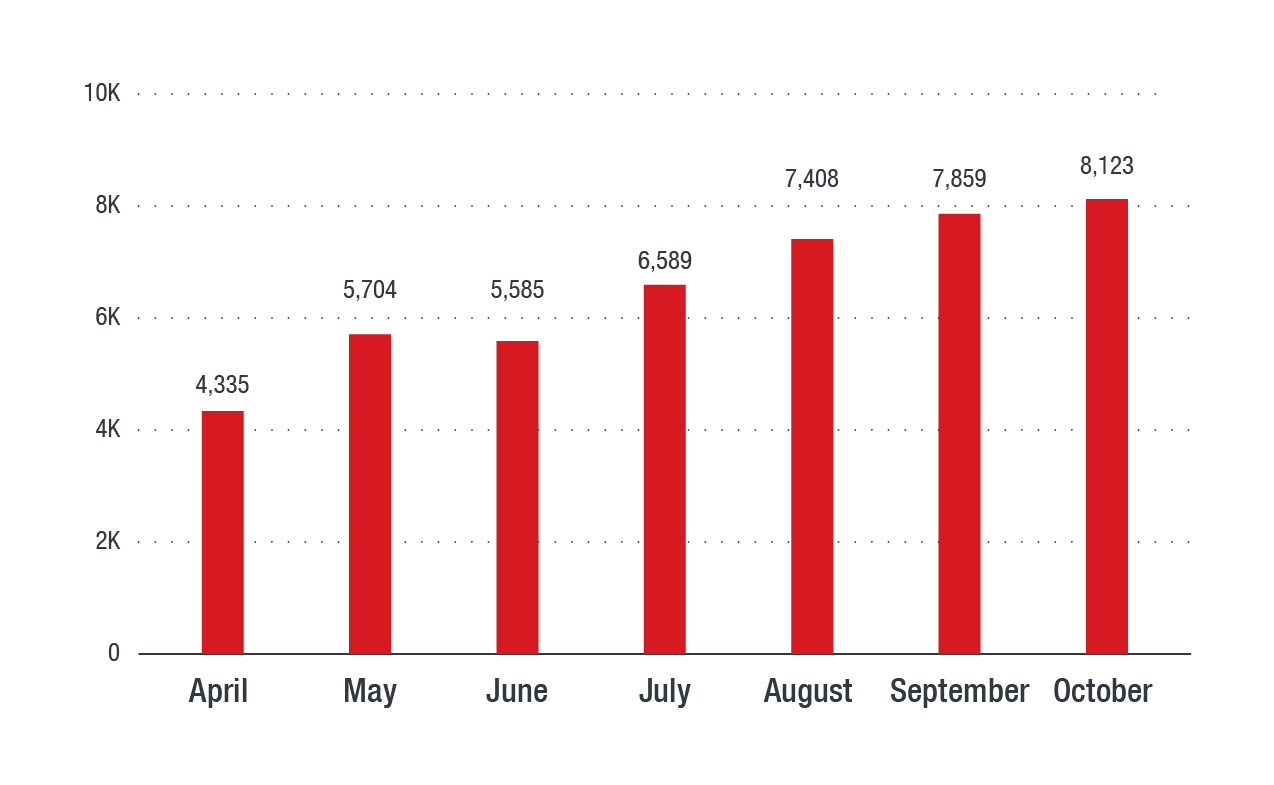

圖 5:虛擬加密貨幣挖礦惡意程式每月偵測數量。

2017 下半年首次出現的網站挖礦程式 (cryptojacker),會在訪客的瀏覽器內執行挖礦程式,讓使用者的電腦幫忙挖礦。「Coinhive」可說是這類威脅最知名的案例,它通常內嵌在網頁當中,在使用者不知情的狀況下消耗裝置的資源。截至 2018 年 5 月為止,專家已發現 300 多個內嵌 Coinhive 的網站。

但令人意外地,虛擬加密貨幣挖礦惡意程式在東南亞正逐漸式微。其偵測數量持續減少的原因可能有以下幾點:

- 虛擬加密貨幣熱潮已經開始退燒。相較於 2017 年第四季比特幣價格創下 2 萬美元歷史新高的情況,目前價格可說是暴跌。

- 歹徒可能開始轉而尋求其他獲利管道。虛擬加密貨幣挖礦惡意程式在東南亞或許不像在其他地區那麼有利可圖。

- 人們現在對於虛擬加密貨幣挖礦惡意程式的運作方式已有更多認識,因此防範意識也隨之提升。

- 歹徒或許已經改用其他非排行榜上的虛擬加密貨幣挖礦惡意程式變種。

虛擬加密貨幣挖礦程式本身並不一定是惡意程式。它們之所以會變成惡意程式,是因為歹徒利用不知情者的裝置來挖礦,或者未事先取得使用者同意。這類惡意程式會利用使用者的電腦來從事吃重的挖礦工作,但使用者卻無法分到一杯羹。

雖然虛擬貨幣加密挖礦惡意程式的數量正在減少,但仍是該地區榜上有名的威脅,因此仍須謹慎面對。

建議

虛擬加密貨幣挖礦惡意程式可經由多種方式感染,包括社交工程技巧與漏洞攻擊。如同其他威脅一樣,企業和個人使用者若能養成下列幾項良好習慣,就能防止裝置感染這類惡意程式:

- 定期更新裝置韌體以防止已知漏洞遭到攻擊。

- 變更裝置的預設密碼並使用高強度密碼來防範未經授權的存取。

- 小心各種攻擊管道,例如社交工程詐騙連結與附件檔案,還有來自各種網站、非官方應用程式以及電子郵件的檔案。即使是正派的網站也可能在背後內嵌了虛擬加密貨幣挖礦程式,因此,使用者可以上網搜尋一下某個網站是否含有挖礦程式。

考慮採用託管式偵測及回應 (MDR) 服務

從本文指出的各種威脅可以看出,企業應先了解自己的弱點所在,然後再針對弱點進行政策調整。所謂的託管式偵測及回應(managed detection and response,MDR)服務可提供一些資料和分析來協助企業制定真正能解決其網路資安需求的政策。

在這方面,大型企業或許擁有足夠的資源來成立自己的團隊,但中小企業可能光相關的工作量就無法應付。不僅如此,許多企業每天需過濾大量的警示通知來判斷哪些是真正的惡意攻擊警示,因此對警示通知皆已感到麻痺。這使得深入追查威脅以挖掘更多資訊的工作變得更充滿挑戰。更糟糕的是,某些警示有可能被完全忽略而導致日後發生更大的問題。

MDR 服務讓企業能夠善用資安專業人員的技能,由專業人員來提供迅速的警示優先次序判斷、問題根源分析、詳細的研究結果以及完整的矯正計畫,讓企業迅速因應駭客攻擊。MDR 最重要的功能之一,就是藉由交叉關聯分析來提供更完整的威脅樣貌,包括威脅的影響和來源,而非光看表面的資訊。這在遭遇針對性攻擊或任何有模式可循的聯合犯罪攻擊時,更顯得重要。

趨勢科技託管式偵測及回應(managed detection and response,MDR)服務是以趨勢科技 30 年來的威脅研究為基礎,並由熟悉事件即時應變的專家為您服務。由於他們非常熟悉產品,因此能正確解讀企業與產業所發生的事件狀況。我們的專家皆擁有必要的工具和技術來分析威脅,協助企業隨時確保資訊安全。

原文出處:Why Old Threats Still Pose a Problem Alongside Newer Ones 作者:Julie Cabuhat、Jay Yaneza、Gilbert Sison 與 Ryan Maglaque (Trend Micro Research)