這份報告深入探討了 2017 年的電子郵件威脅與資安情勢,希望讓企業對其面臨的威脅有更清楚的認識,並且知道該如何加以防範。

電子郵件是今日的頭號威脅來源。2017 年,94% 的勒索病毒都是經由電子郵件散布。此外,包括執行長詐騙在內的變臉詐騙 (BEC) 數量從 2017 年上半年至下半年大幅成長 106%。在此同時,企業正一窩蜂地將電子郵件系統移轉至雲端。目前 Microsoft Office 365 上已有 1.2 億的企業使用者。而 Office 365 的成功也意味著更多電子郵件威脅將針對雲端使用者。

電子郵件是今日的頭號威脅來源。2017 年,94% 的勒索病毒都是經由電子郵件散布。此外,包括執行長詐騙在內的變臉詐騙 (BEC) 數量從 2017 年上半年至下半年大幅成長 106%。在此同時,企業正一窩蜂地將電子郵件系統移轉至雲端。目前 Microsoft Office 365 上已有 1.2 億的企業使用者。而 Office 365 的成功也意味著更多電子郵件威脅將針對雲端使用者。

趨勢科技 Cloud App Security™ (CAS) 是一套以應用程式開發介面 (API) 為基礎的服務,能保護 Microsoft® Office 365™ Exchange™ Online、OneDrive® for Business 以及 SharePoint® Online 等平台。它具備多重進階威脅防護,能擔當 Office 365 內建的電子郵件與檔案掃瞄之後的第二道防護。

2017 年,趨勢科技 Cloud App Security 成功偵測並攔截了 340 萬個高風險的電子郵件威脅,而這些威脅都是 Office 365 內建防護所遺漏的,其中包括:260,000 個未知惡意程式、50,000 個勒索病毒,以及 3,000 個變臉詐騙攻擊。

趨勢科技 Cloud App Security 的客戶通常在建置了這套解決方案之後都能看到立竿見影的效果。美國 Live Nation 娛樂公司部署了趨勢科技 Cloud App Security 之後,減少了 90% 的惡意程式感染,大幅減輕事件應變團隊的負擔。愛爾蘭 科克大學 (University College Cork) 自從建置了 CAS 之後,就再也沒有感染過勒索病毒。芬蘭包裝材料大廠 Walki 集團的資安報告顯示,CAS 每星期都攔截到不少次包含勒索病毒在內的威脅。

即使是已經內建 Microsoft Advanced Threat Protection 進階威脅防護的 Office 365 企業版 E5 方案,趨勢科技 CAS 同樣也能適用。歐洲一家全球性運輸貨運公司即採用 E5 方案並有 25,000 多名電子郵件使用者,但該公司仍經常遭到勒索病毒攻擊。該客戶使用趨勢科技 Cloud App Security 來手動掃瞄三天的電子郵件和 OneDrive 資料之後,在電子郵件內發現了 3,000 個進階網路釣魚、28 個勒索病毒以及一個變臉詐騙。此外也在 OneDrive 上發現了四個勒索病毒檔案。

更多詳細內容,請參閱以下報告來了解 CAS 可攔截的威脅類型以及 2017 年 Trend Labs 所發現的常見電子郵件攻擊。

電子郵件是企業必備的一項生財工具,讓企業員工、客戶和供應商之間能夠順利溝通,其功能和系統能夠有效帶動企業營運必要的一些重要元素。所以,電子郵件成為網路犯罪集團散布誘餌以從事不法行為的管道,也就不令人意外。

一個惡意的Word或一個 PDF 附件讓全球企業付出慘痛代價

電子郵件至今仍是惡意程式及其他威脅最常見的感染途徑:根據 Smart Protection Network™ 全球威脅情報網 2017 年的資料顯示,94% 的勒索病毒威脅都來自電子郵件,此外,變臉詐騙攻擊或稱為商務電子郵件入侵 (Business Email Compromise-BEC)從該年上半年至下半年成長了 106%。多年來,全球各地的企業機構都曾經只因為一個惡意的 Microsoft Word 文件或一個 PDF 附件檔案而付出慘痛的代價:高額的贖金、系統癱瘓、商譽受損。

趨勢科技 Cloud App Security™ 解決方案是一套以應用程式開發介面 (API) 為基礎的服務,能保護 Microsoft® Office 365™ Exchange™ Online、OneDrive® for Business 以及 SharePoint® Online 等平台。它可擔當 Office 365 的電子郵件與檔案掃瞄之後的第二道防護。藉由機器學習和沙盒模擬惡意程式分析來偵測勒索病毒、變臉詐騙以及其他進階威脅,有效遏止不斷繁衍的電子郵件威脅。Cloud App Security 能偵測已知及未知的電子郵件威脅,防止威脅滲透到雲端服務內。

2017 年 趨勢科技 Cloud App Security偵測並攔截了 340 萬個高風險電子郵件威脅

2017 年一整年,Cloud App Security 偵測了 65,000 個已知的木馬程式、蠕蟲、病毒及後門程式。Cloud App Security 的分類引擎在第二季經過強化之後,光 2017 年後三季就偵測了 50,000 多個勒索病毒與 3,000 多個變臉詐騙威脅。此外,其執行前靜態機器學習與沙盒模擬分析引擎也攔截了 26 萬個未知的電子郵件威脅。同期,該解決方案也攔截了 280 萬個已知惡意連結及 19 萬封網路釣魚郵件。除了 Office 365 內建的威脅掃瞄之外,Cloud App Security 本身就偵測並攔截了 340 萬個高風險的電子郵件威脅。

不論是我們或是全球企業,以及整個資安產業,都在一直提升電子郵件威脅的防護能力。然而,網路犯罪集團也不斷變換和調整其攻擊使用者的方法。這份報告深入探討了 2017 年的電子郵件威脅與資安情勢,希望讓企業對其面臨的威脅有更清楚的認識,並且知道該如何加以防範。

經由電子郵件散布的勒索病毒既難纏又無所不在

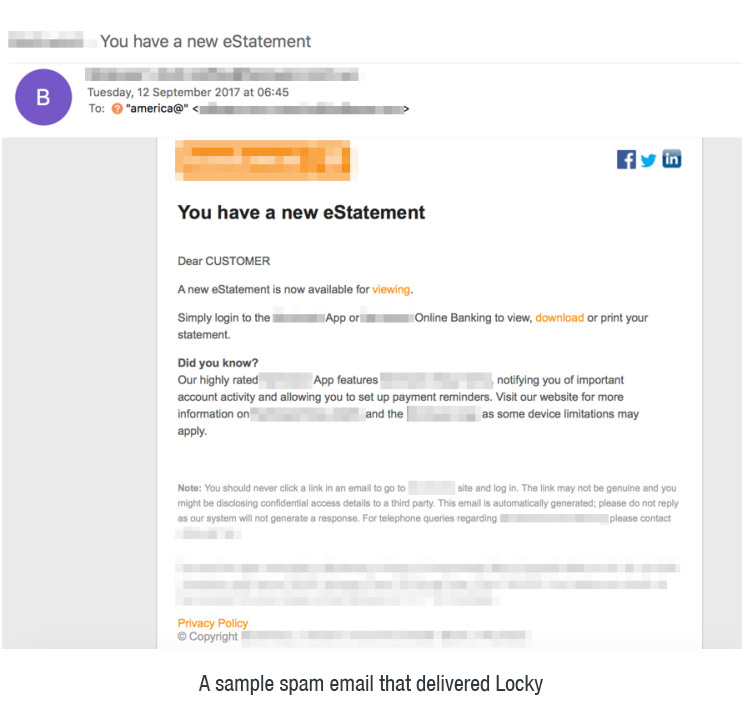

2017 年,勒索病毒仍繼續不斷繁衍,其中最令人矚目的莫過於肆虐全球的 Locky 勒索病毒。Locky 是在 2016 年首次被發現,自此之後便持續經由各種不同的管道散布,尤其是垃圾郵件。美國肯塔基州 Methodist Hospital 基督教衛理公會醫院因為一封夾帶 Locky 勒索病毒的惡意電子郵件而遭到感染,淪為歹徒數位勒索的受害者。2017 年,Locky 一躍成為全球散布最廣的電子郵件勒索病毒。某個大型垃圾郵件攻擊行動除了散布 Locky 之外,還會散布另一個名為「FakeGlobe」的勒索病毒,並且在一天之內就發動了數百萬次攻擊。然而最值得注意的是某個最新的 Locky 變種會利用暗藏惡意巨集的 Word 文件,在使用者關閉文件時下載並執行勒索病毒。

同樣經由電子郵件散布的 Cerber 勒索病毒,可說是不斷進化的勒索病毒家族,目前已經過多次改版。在其 2017 年的巔峰時期,它曾試圖對抗資安產業逐漸採用的機器學習技術。Cerber 變種是經由假冒公共事業的電子郵件來散布。郵件內含一個指向自我解壓縮檔案的連結,這就是 Cerber 集團希望誘騙使用者點選以下載並開啟的檔案。下圖顯示此壓縮檔執行之後的感染流程。

Cerber 非重複樣本,受害最嚴重的國家包含台灣

根據我們所蒐集到的 Cerber 非重複樣本,受害最嚴重的國家為:美國、日本、台灣及澳洲。

到了 2017 年末期,又出現了一個採用新式手法的勒索病毒變種。這就是 qkG 勒索病毒,該病毒會感染 Microsoft Word 的 Normal 文件範本 (normal.dot),這是所有新增 Word 空白文件所使用的範本。qkG 獨特之處在於它是第一個只會加密單一 (及單一類型) 檔案的勒索病毒,同時也是少數使用純 Visual Basic for Applications (VBA) 巨集撰寫的檔案加密惡意程式。此外,它使用巨集來撰寫惡意程式碼的情況也是少見,其他絕大多數惡意程式家族都是將巨集用來下載勒索病毒。

除了前述勒索病毒威脅之外,還有其他經由電子郵件散布的惡意程式家族也帶來了新的威脅。例如,從之前的 DYRE/Dyreza 惡意程式演化而來的 TrickBot 銀行木馬程式即新增了讀取 Microsoft Outlook® 系統登錄機碼以竊取其資料的功能。

還有一些駭客集團 (如 Pawn Storm) 也很擅長利用電子郵件服務來發動攻擊,其受害者不僅包括企業機構,還包括政府機關。2017 下半年,Pawn Storm 利用 Outlook Web Access (OWA) 預覽窗格的漏洞對許多機構發動了登入憑證網路釣魚和魚叉式網路釣魚攻擊。

狡詐且代價高昂的變臉詐騙:一名男子使用假發票詐騙過 1 億美元

從事後看來,一些經過狡詐偽裝的電子郵件其實用肉眼就能分辨得出來,不需複雜精密的資安解決方案。但實際情況卻是,企業仍一再被精密的變臉詐騙伎倆所騙。

變臉詐騙狡猾的程度,就連知名的軟體與科技公司都曾經上當。2017 年初,Google 和 Facebook 兩家公司就被歹徒的社交工程技巧所騙。根據報導,這兩家科技巨擘被一名男子詐騙了超過 1 億美元,該名歹徒使用了假發票來欺騙兩家公司,讓他們以為他是某家製造夥伴的人員。所幸,兩家公司損失的款項在事件發生不久之後便迅速救回。

我們預料變臉詐騙事件在今年將呈倍數成長,全球損失金額將上看 90 億美元。美國聯邦調查局 (FBI) 指出,全球一百多個國家都已出現變臉詐騙案例,從 2015 年 1 月至 2016 年 12 月,通報損失金額足足成長了 2,370%。

採用頂尖的防護來防範電子郵件威脅。

有鑑於電子郵件仍是惡意程式最常見的感染途徑,因此企業機構需要多重的防護來有效對抗經由電子郵件散布且不斷演進、擴大的威脅。

去年,我們是第一家在資安防護當中融入機器學習技術來防範惡意程式的電子郵件防護廠商。我們的執行前靜態機器學習技術,能在沙盒模擬分析之前預先發掘未知的惡意程式,提供一層額外的保障,並且加快可疑檔案的判別。這項技術已整合至專為 Office 365 使用者提供進階防護的 Cloud App Security 當中。

Cloud App Security 內建了文件漏洞攻擊偵測引擎,可發掘暗藏在 Microsoft Office 檔案中的惡意程式,同時也內建人工智慧功能,可檢查電子郵件的行為及意圖,進而偵測變臉詐騙郵件。它可偵測內送及內部的網路釣魚攻擊,利用 Smart Protection Network 豐富的威脅情報來發現並攔截郵件內文和附件檔案當中暗藏的惡意程式連結。Cloud App Security 會掃瞄內部郵件與檔案分享服務來偵測進行中的攻擊,並發掘歹徒試圖經由已遭入侵的帳號或裝置滲透企業的跡象。不僅如此,它還會使用非特徵比對技術來偵測未知惡意程式,在沙盒環境內進行行為分析,並與其他防護層分享過程當中所獲得的情報。

企業防範網路犯罪最重要的關鍵:員工

不論勒索病毒、變臉詐騙或其他威脅,未來只會繼續利用電子郵件來散布,因為這是歹徒進入企業機構最容易的途徑之一。除了採用多層式電子郵件防護之外,企業防範網路犯罪最重要的關鍵就是員工。因此,企業有必要建立資安文化來對抗電子郵件威脅,如此才能有效保護其最重要的溝通工具。

採用多重身分驗證流程來審核匯款,將有助於防範變臉詐騙。IT 專業人員與企業員工都應接受訓練,學習分辨變臉詐騙的跡象 ,並且建立正確的電子郵件使用習慣,例如仔細檢查內送及外送的訊息。此外,也可採用一些最佳實務原則來防範社交工程詐騙郵件,避免經由電子郵件散布的勒索病毒感染端點裝置和系統。

除此之外,網路犯罪集團還會利用各種 社交工程技巧 來誘騙受害者下載某個檔案或提供自己的敏感資訊。所以,教育員工如何 防範網路釣魚攻擊變得非常重要。其實,一些簡單的步驟,例如:將一些信賴的網站設成書籤,切勿點選可疑好康當中的連結,就能發揮很大作用。

此外,網路系統管理員應確實正確設定垃圾郵件過濾功能,包括:政策管理與威脅偵測門檻。IT 人員應採取一些資安措施,如:Sender Policy Framework (SPF)、Sender ID、DomainKeys Identified Mail (DKIM) 以及 Domain-based Message Authentication, Reporting & Conformance (DMARC) 來防範公司網域遭人冒用。

萬一駭客已經成功滲透企業網路,企業還是有些方法可以加以矯正。不論企業的資安政策多麼嚴密,總會有意外出現漏洞的情況。因此,如何矯正將視當下的情況及歹徒的實際手法而定。若是遭到網路釣魚攻擊,首先應該立即重新設定密碼並刪除電子郵件。而網路系統管理員也應先通知使用者切勿點選未經確認的連結或執行檔。

電子郵件威脅越來越精密、越來越普遍,其代價也越來越高。然而,只要正確建立員工的網路安全意識,再加上趨勢科技 Cloud App Security 這類解決方案,就能有效加以防範。

原文出處:How We Boost the Security of Office 365 by Blocking 3.4 Million High-Risk Email Threats