趨勢科技發現一個惡意RTF檔案會利用漏洞CVE-2017-11882來散播間諜軟體Loki(TSPY_LOKI)。它透過HTML應用程式(HTA)來呼叫PowerShell植入惡意軟體,再來取得資料竊取軟體。

CVE-2017-11882是什麼?

CVE-2017-11882是微軟Office(包括Office 360)內存在17年的記憶體損毀問題。一旦攻擊成功,在開啟惡意文件後可以讓攻擊者在有漏洞的電腦上執行遠端程式碼(無需經過使用者互動)。這個漏洞存在於方程式編輯器(EQNEDT32.EXE),這是微軟Office用來在文件中插入或編輯OLE物件的工具。概念證明漏洞攻擊碼已經被公布,而微軟已經在11月份的星期二更新日修補了這個漏洞。

Loki病毒家族可以竊取FTP客戶端的帳號資料,以及儲存在各種網路瀏覽器和數位貨幣錢包的憑證。Loki還可以從“Sticky”相關(即Sticky Notes)和線上撲克遊戲應用程式收集資料。

[相關資料:Cobalt駭客集團再次將目標放在俄語企業]

攻擊者如何利用CVE-2017-11882?

趨勢科技最初和進行中的分析還發現垃圾郵件集團也在積極的利用CVE-2017-11882漏洞,好讓系統感染資料竊取軟體Pony/FAREIT和FormBook。攻擊鏈包括會從遠端SMB伺服器的開放資料夾取得惡意軟體的指令。

Cobalt駭客集團也在11月下旬的一波攻擊活動中利用了這個安全漏洞,寄出類似結構的RTF檔案。它最後會帶來一個DLL檔案。在他們之前的魚叉式釣魚攻擊中,這DLL是滲透測試工具Cobalt Strike的一個組件,被他們惡意用來劫持受感染系統。

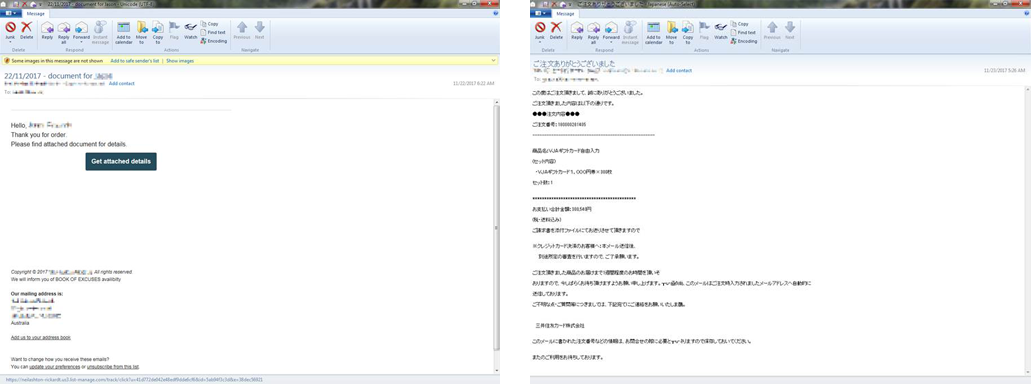

趨勢科技還看到其他惡意份子利用CVE-2017-11882來讓系統感染鍵盤側錄程式和帶有跟Bad Rabbit相似勒贖通知的鎖定螢幕。垃圾郵件在11月21日出現在澳洲和日本,分別會帶來ZLoader(ZBOT的下載器木馬)和Ursnif。

澳洲(左)和日本(右)所出現的垃圾郵件截圖

使用者和企業可以做些什麼?

以下是可以用來對付CVE-2017-11882漏洞攻擊威脅的一些對策:

- 將命令行應用程式和系統管理工具(如PowerShell)加入黑名單,設限制或僅照安全使用方式。

- 確保系統及應用程式已經修補和更新;可以考慮在舊系統或不受支援系統上使用虛擬修補技術

- 防護電子郵件閘道 – 上述威脅是以電子郵件作為主要進入點

- 部署可以減輕敏感資料暴露問題的安全機制,如網路分段和資料分類

- 通過監視和封鎖系統或網路內不正常活動來減少受攻擊面 – 防火牆、沙箱技術還有入侵偵測防禦系統可以在這方面幫上忙

趨勢科技Deep Security、趨勢科技 Vulnerability Protection 漏洞防護和TippingPoint提供了虛擬修補功能,可保護端點免於未修補漏洞遭受攻擊的威脅。

趨勢科技的Hosted Email Security是種無需維護的雲端解決方案,提供持續更新的保護,在垃圾郵件、惡意軟體、魚叉式釣魚郵件、勒索病毒和進階針對性攻擊進入網路前先加以封鎖。趨勢科技的趨勢科技 Deep Discovery™ Email Inspector和InterScan™ Web Security 可以防止惡意軟體抵達最終使用者。在端點層,趨勢科技Smart Protection Suites 提供了多種功能,可將威脅的影響降至最低。

這些解決方案都搭載了趨勢科技XGen安全防護,它提供了跨世代的威脅防禦技術來對抗資料中心、雲端環境、網路和端點所面臨的各種威脅。它具備高保真機器學習功能來保護閘道和端點的資料及應用程式,並保護實體、虛擬和雲端的工作機。

趨勢科技趨勢科技Deep Security和趨勢科技 Vulnerability Protection 漏洞防護透過下列DPI規則來保護使用者系統免於針對CVE-2017-11882的攻擊威脅:

- 1008746 – Microsoft Office Corruption Vulnerability(CVE-2017-11882)

@原文出處:17-Year Old MS Office Flaw (CVE-2017-11882) Actively Exploited in the Wild