趨勢科技於最新發表的「2015年第一季資安報告」指出,醫療產業、iOS裝置與PoS(銷售櫃台系統)為新興惡意攻擊目標,大型攻擊事件頻傳,2015年第一季就有近一億美國人的醫療個資遭外洩,而台灣也名列最常遭受PoS攻擊的第三名國家。同時,2015年惡意威脅數量也再創新高,第一季平均每月攔截到的惡意威脅數量高達47億,較去年同期增加15億,且第一季每秒平均攔截到1800個惡意威脅,比去年同期每秒增加600個!

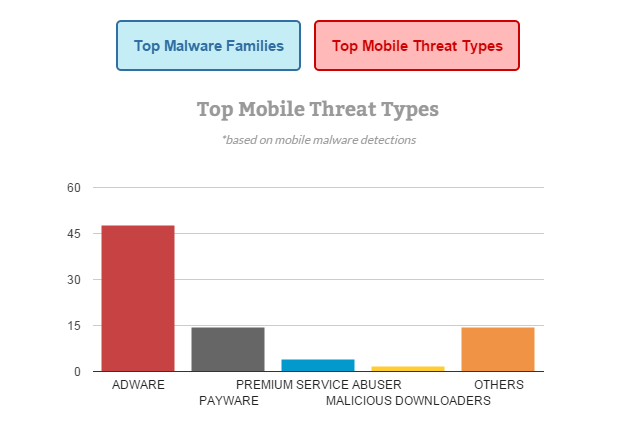

而伴隨著行動裝置盛行,行動裝置惡意威脅的成長幅度更是以驚人速度大幅攀升,已於2015年第一季突破500萬大關。趨勢科技資安團隊也發現,惡意廣告為行動裝置排名第一的資安威脅,今年三月份Google Play曾有超過2000個App可能含有惡意廣告程式,Google已持續移除可疑App中。此外,惡意網站也為民眾常誤觸的資安地雷之一,2015年第一季全球共有800萬用戶曾造訪惡意網站,而台灣更名列最常造訪惡意網站的第四大國家。

趨勢科技全球技術長Raimund Genes表示:「雖然今年尚未過一半,但從大量、精細且複雜的惡意攻擊手法來看,所有產業與組織皆無法避免惡意攻擊,不論是企業及個人都需要更積極及主動地佈署資安防禦,以對抗不斷進化的多元型態資安攻擊,以確保財產、個人資料及智慧財產權之安全。」

第一季資安報告的主要發現包括:

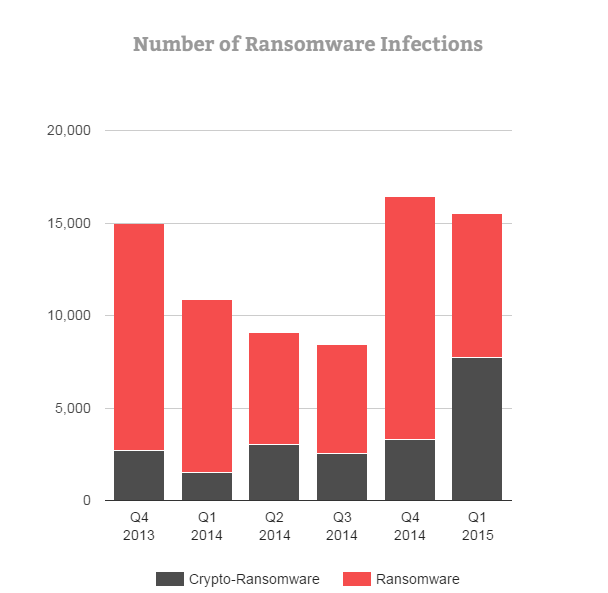

- 加密勒索軟體 Ransomware不再僅限於攻擊消費者,也開始危及企業端,感染數量相較於2014年Q1翻了兩番。

- 醫療產業遭受大量惡意攻擊:大型醫療產業業者,如美國阿拉斯加州最大保險公司Premera Blue Cross及美國大型醫療保險公司 Anthem皆發生資安危機,超過9100萬的客戶金融資料及醫療數據外洩。

- 舊資安威脅以新的攻擊工具捲土重來。

- 漏洞攻擊持續增加新的攻擊套件,越來越多網路犯罪專家及新手採用它們的攻擊手法及技術。

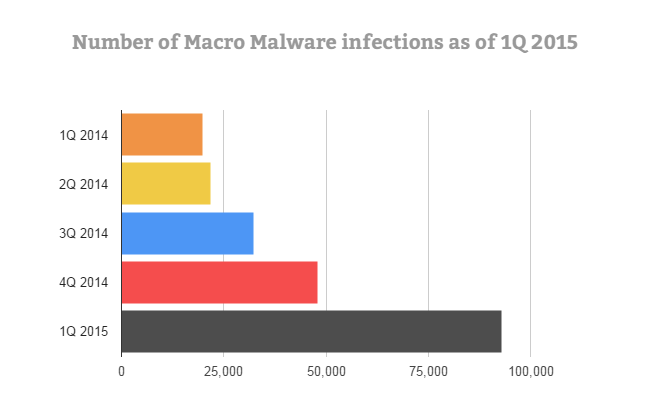

- 巨集病毒惡意攻擊雖然老舊,但仍有效:於2005至2008年盛行的巨集病毒惡意攻擊,目前仍在利用微軟office的系統漏洞進行惡意攻擊行為。

- 十年的FREAK漏洞帶來補丁修復管理挑戰:隨著越來越多的安全漏洞出現在開源軟體和應用程序,如何降低資安風險成為IT管理員一大挑戰。

在2015年一開始,趨勢科技就看到一個矛盾的情況:熱門的威脅都不是新東西,我們所看到的腳本和攻擊都使用常見的網路犯罪手法,但都還是非常有效。不管個人和組織如何做好基本的安全措施,簡單的盲點已經讓他們暴露在危險中。有誰知道線上和行動廣告、櫃檯交易甚至是基本的Word文件都還是會造成這麼大的麻煩?

加密勒索軟體侵入企業

加密勒索軟體 Ransomware的數量還在不斷上升。感染數量從2014年Q1翻了兩番,在2015年Q1到達了7,844。在上一季,加密勒索軟體已經佔據所有勒索軟體將近一半(49%)的數量。

加密勒索軟體 Ransomware數量可能會繼續上升。使用勒索軟體是用惡意軟體賺快錢的好方法。要建立一個殭屍網路、出租感染者、竊取銀行憑證並從銀行帳戶拿到錢,平均可以獲得500美金,勒索軟體更加直接。平均來說,每個惡意軟體感染可以拿到更多的錢。

– Jon Oliver(資深架構總監)

值得注意的是,工作用檔案不斷被勒索贖金。某些加密勒索軟體 Ransomware的行為直接針對了企業。TorrentLocker的模仿者CryptoFortress可以加密網路共享檔案,資源共享通常存在於企業網路。

同時,Ransomweb(CRYPWEB)可以加密網站和網頁伺服器。雖然去年就看過類似的行為,新崛起的兩個變種進一步確認了企業成為加密勒索軟體的目標。

一種新的加密勒索軟體 RansomwareCRYPAURA可以加密超過百種檔案類型。同時,Teslacrypt會針對網路遊戲玩家。通過「免費軟體」模式來建立可信度,讓網路犯罪份子可以誘騙玩家上鉤。

鑑於加密勒索軟體數量的增加及其擴大到企業目標的趨勢,有更多的理由來為個人和公司加強備份系統並確保檔案受到保護。

[延伸閱讀:]

- 2015年第一季的加密勒索軟體直擊和趨勢

- 勒索軟體是什麼?如何預防?(內有資料圖表)

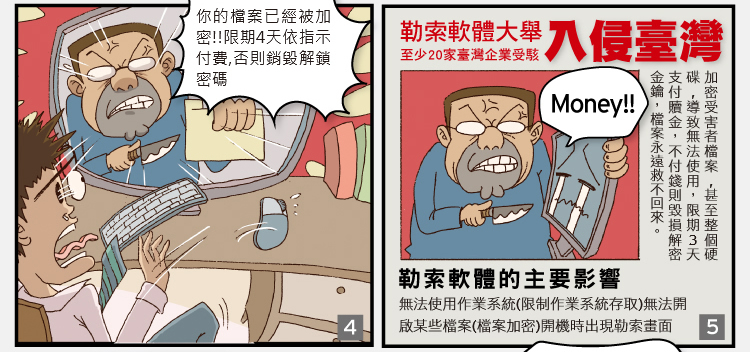

- 小張到底做了什麼看似尋常的動作,竟讓公司被勒索…看《資安漫畫》預防勒索軟體綁架-三不三要

- 看更多勒索軟體文章》

線上廣告攻擊打破對「供應鏈」的信任

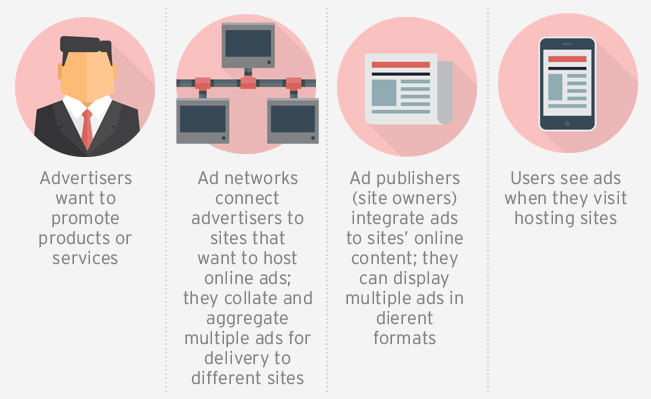

對第三方廠商和服務供應商完全或盲目的信任會為網路使用者帶來危險。網路犯罪分子使用受感染的網路廣告來注入BEDEP惡意軟體,當廣告顯示時就會自動下載自己。聯想預載Superfish(一種進行廣告行為的視覺搜尋技術)在他們的消費級筆記型電腦而間接允許了中間人(MITM)攻擊。在這同時,行動設備攻擊者在Google Play上偽裝成廣告軟體「MobiDash」或「MDash」,並用它們顯示廣告來危害使用者的行動安全。

這些攻擊利用線上廣告系統,顯示出「供應鏈」的安全漏洞。這讓網站訪客面臨威脅,並可能破壞網站管理者的聲譽。

[延伸閱讀:惡意廣告:當線上廣告出現惡意攻擊行為]

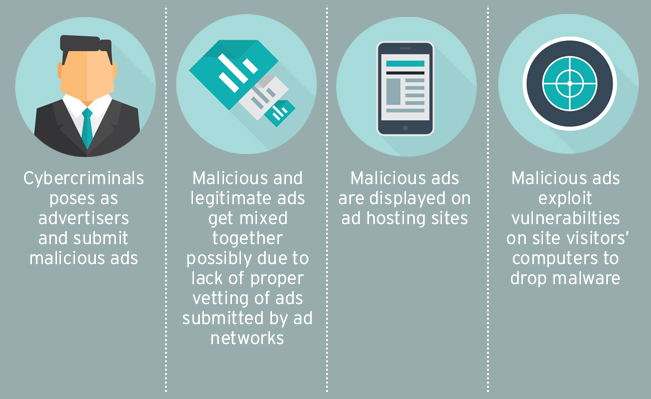

惡意廣告如何運作

對於一般民眾來說,惡意廣告是最糟糕的威脅之一。比起其他威脅都還要危險,因為惡意廣告在使用者沒做錯任何事還是可造成傷害。不點入連結,完全更新所有安全修補程式並且只去可信任網站還是可能遭受到影響。總之,謹慎小心沒辦法保護你免於惡意廣告:一切只是運氣。

– Christopher Budd(全球威脅交流經理)

[進行測驗:你可以度過真正的資料災難嗎?]

巨集惡意軟體,舊威脅對上新用戶

知識永遠是成功的一半。巨集惡意軟體持續地增加也讓新一代面對了舊威脅;無知可能會面對攻擊。巨集可以自動執行微軟Office內的重複性任務以節省時間,但其在Office 2003被預設停用以避免遭到惡意軟體利用。

直到2015年第一季的巨集惡意軟體感染數量

當微軟將Office文件格式從DOC升級到DOCX時,已經改變了其對巨集的實作,但巨集仍然可以執行。在過去,網路犯罪份子會利用社交工程來讓使用者在文件中執行惡意巨集。如今他們也會利用Office的漏洞來執行巨集。– Numaan Huq(資深威脅研究員)

請注意,使用者需要啟用巨集功能好讓惡意軟體運作。在上一季,網路犯罪份子使用了電子郵件附件檔,並且指示受害者啟動巨集好讀取文件。這會造成下載銀行惡意軟體VAWTRAK。BARTALEX木馬程式也會利用垃圾郵件和內嵌的巨集來自動散佈到使用者系統。

使用巨集也可能是企圖要繞過傳統防惡意軟件解決方案。這些威脅所用的巨集經常都混淆處理過,讓它們能夠通過垃圾郵件過濾程式或掃描程式,這些都比較擅長偵測可執行檔而非巨集。巨集可以利用批次檔來啟用,也很難發現。沙箱技術可能無法奏效,因為混淆處理過或需要使用者同意來打開巨集,不知情地讓惡意軟體運行在他們的系統上。

FREAK漏洞顯示出缺乏漏洞修補程式的問題

FREAK緊跟著去年影響範圍廣大的漏洞Shellshock、Heartbleed和POODLE出現。FREAK是個會影響無數網站和瀏覽器所使用之傳輸層安全性/安全通訊端層(TLS / SSL)身份認證協定的漏洞,這包含了大約10%的頂級網域及Android和Safari網頁瀏覽器。透過分解RSA出口金鑰(factoring RSA export keys,FREAK)發現並由此得名,這個漏洞會強制安全性連線使用較弱的加密,讓網路犯罪份子得以解密敏感資料。

事實上,FREAK漏洞已經存在了幾十年,用來撰寫程式碼也好幾年了,它顯示出漏洞披露問題。缺少直接負責修補這些漏洞的人讓IT管理員更難去降低風險。這些問題要求第三方解決方案,可以獨立積極研究現有系統上的漏洞以縮短暴露空窗期和避免漏洞攻擊。

[延伸閱讀:發展恆久的保護:不只是對付零時差漏洞或舊漏洞]

上一季還出現了Ghost,這是Linux作業系統上的緩衝區溢出漏洞。雖然最初被認為會造成嚴重的問題,但此漏洞已經被修補並限縮到非常有限的攻擊面。

2015年第一季所發現的首要網頁應用程式漏洞

| 嚴重程度:低 | ||

| 內部IP地址洩露透露關於內部網路的IP地址分配規則的資訊嚴重性:低 | 本地路徑洩露讓攻擊者可以得知根目錄資料夾等,可以用來客製化攻擊嚴重性:低 | 包含檔案原始碼洩露允許攻擊者取得存取權限和濫用在原始碼發現的敏感應用程式邏輯資訊嚴重性:低 |

| 嚴重程度:中 | ||

| 直接瀏覽目錄索引當使用者存取時會讓網站伺服器顯示自己虛擬目錄/子目錄的索引頁面嚴重性:中 | 詳細的應用程式錯誤運息讓攻擊者可以拿到敏感資訊,包括內部網頁應用程式邏輯嚴重性:中 | 敏感表格資料傳輸沒有加密 讓攻擊者可以取得沒有使用SSL的應用程式所傳送的敏感資料嚴重性:中 |

| 嚴重程度:高 | ||

| 非持久型跨站腳本(XSS)讓攻擊者可以注入惡意腳本(通常是客戶端)到網頁應用程式嚴重性:高 | 路徑穿越(Path traversal)

攻擊安全檢查不夠嚴謹網頁應用程式,也被稱為「dot-dot-slash(../)」或「目錄穿越(directory traversal)」攻擊

嚴重性:高 |

發現可能敏感資源可能讓攻擊者取得連結到應用程式架構的資源或資料(舊備份、伺服器設定、伺服器/資料庫日誌、資料庫設定等)嚴重性:高 |

| 嚴重程度:嚴重 |

| SQL注入(SQL Injection) 對任何使用資料庫的網頁應用程式都會帶來嚴重威脅嚴重性:嚴重 |

最近的網路攻擊和資料外洩事件針對iOS系統和醫療產業

過去一季對針對性攻擊和資料外洩事件的觀察中凸顯出兩個值得注意的趨勢:醫療機構成為目標,iOS設備成為攻擊載體。

醫療資料在攻擊者手上仍然是非常有價值。醫療保險公司Anthem和Premera Blue Cross在各自的資料外洩事件中被攻擊者取得這兩家保險公司數百萬客戶和患者的姓名、電子郵件地址以及其他個人資料。

知名醫療保健資料外洩時間表

2015年

Anthem

國家:美國

遺失資料:8,000萬筆

受駭資料類型:姓名,出生日期,會員編號,社會安全號碼,地址,電話號碼,電子郵件地址,工作資料

Premera Blue Cross

國家:美國

遺失資料:1,100萬筆

*在2015年1月偵測到,但早在2014年5月就發生

受駭資料類型:姓名,出生日期,電子郵件地址,地址,電話號碼,社會安全號碼,會員編號,銀行帳戶資料,理賠資料,就診資料

2014年

Community Health Systems

國家:美國

遺失資料:450萬筆

受駭資料類型:五年有價值的病人資料,姓名,地址,社會安全號碼

2013年

Advocate Medical Group

國家:美國

遺失資料:400萬筆

受駭資料類型:姓名,地址,出生日期,社會安全號碼

2011年

National Health Service(NHS)

國家:英國

遺失資料:830萬筆

受駭資料類型:未加密的病歷紀錄

2009年

Virginia Department of Health

國家:英國

遺失資料:830萬筆

受駭資料類型:病歷紀錄,處方簽

數百萬台iOS設備仍然使用iOS 7,可能會因為Pawn Storm行動所用應用程式而面臨到風險。研究人員發現有兩個間諜軟體可以在iOS 7環境運作,使用該設備進行監聽。無論越獄或非越獄的人都會受到影響,因為這些應用程式可以透過企業配置下載。

同時,有政治動機的Woolen Goldfish攻擊活動延續著過去一季的運作,被發現利用放在微軟OneDrive的惡意檔案來攻擊以色列和歐洲一連串的公共和私人組織。這行動是Rocket Kitten網路威脅團隊所運作的兩個威脅之一,另一個是GHOLE惡意軟體攻擊活動。

零售業也仍然是網路攻擊的目標,銷售終端(PoS)惡意軟體感染持續的上升。一人PoS惡意軟體攻擊活動 FighterPOS 在2015年2月底到4月初竊取超過22,000筆不重複的信用卡。

同時,老舊卻仍在最近被偵測到的惡意軟體PwnPOS據信自2013年就已經存在,使用記憶體擷取程式來尋找資料,並連到SMTP竊取有價值的資訊。

醫療保健資料是資料竊賊的「聖杯」。當信用卡資料被竊,犯罪分子只能夠用到信用卡或記帳卡被停掉為止。但你要如何「停掉」社會安全號碼?你不能。醫療資料可以不只一次的被用來進行金融詐騙,犯罪分子可以一再地用你的名字開戶。而且不僅是你:醫療資料可以提供身分竊賊足夠的資料來攻擊你,還可能包括你的配偶和子女等。勒索是另一項傳統犯罪手法將進入網路犯罪的區域。– Christopher Budd(全球威脅交流經理)

新且進化中的漏洞攻擊包遍佈在網路上

漏洞攻擊包以能夠有效的進行網頁攻擊而惡名昭彰,自2006年以來一再地出現,而且會進化來使用新技術。在地下市場,漏洞攻擊包很容易被作為馬上可用的網路威脅套件來銷售。

與去年同季相比,我們發現使用漏洞攻擊包的攻擊增加了30%。在這些攻擊中,最受針對的應用程式是Java、Adobe和Internet Explorer。

新推出的漏洞攻擊包數量有顯著的下降。即便如此,舊和發展中的漏洞攻擊包被廣泛的使用也說明網路使用者可以預期相關感染會在今後繼續下去。

威脅分析師Brooks Li和Joseph Chen也注意到一個可怕的模式,「零時差漏洞攻擊現在會馬上佈署到惡意廣告上,而不是先用在針對企業或其他大型組織的針對性攻擊上」。

[延伸閱讀:漏洞攻擊包和惡意廣告:一個棘手的組合]

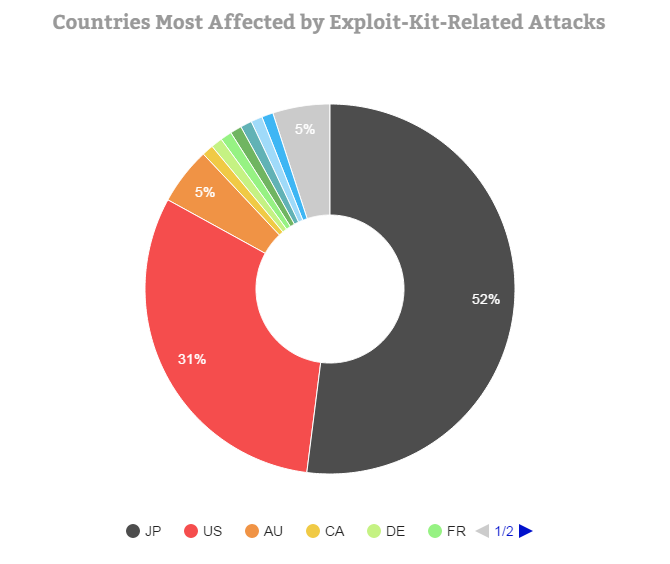

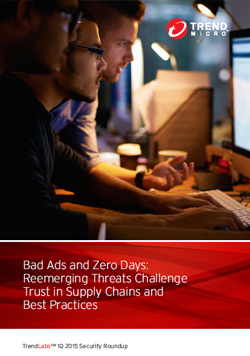

受到漏洞攻擊包相關攻擊最嚴重的國家

一點也不奇怪的,漏洞攻擊包持續在成長,即使是在惡名昭彰的Blackhole漏洞攻擊包(BHEK)在2013年底被關閉之後。惡意廣告和漏洞攻擊包的組合是漏洞攻擊包增加的主要原因。這讓攻擊者可以劫持熱門網站(如YouTube)的訪問者,並利用廣告網路來隱藏自己。– Joseph Chen(威脅分析師)

關鍵網頁應用程式漏洞,主要進入點

跟主從式架構漏洞類似,網頁應用程式漏洞需要被修補,因為這些都是攻擊者可能的進入點。這些應用程式能夠處理業務相關資料,並將其儲存在後端的資料庫,這可能有安全漏洞。

組織很容易遭受針對廣泛被使用PHP平台的漏洞攻擊,這些幾乎都和伺服器相關漏洞有關。這些漏洞被分類為高到嚴重,並已經在最新版本中被修補。

許多網頁應用程式都可能有非持久型跨站腳本攻擊(XSS)漏洞,這是一個嚴重的漏洞,只要使用者訪問特製的網址,攻擊者就能夠存取個人使用者帳號。其他網頁應用程式的關鍵漏洞包括SQL Injection,這是發出惡意SQL語法來獲取網站存取權限的攻擊,作業系統命令注入攻擊,這是執行系統層級指令的攻擊。

威脅環境

趨勢科技的主動式雲端截毒技術在2015年第一季就攔截了總數14,006,002,252或說超過140億次的威脅。

攔截威脅總數

2015年第一季

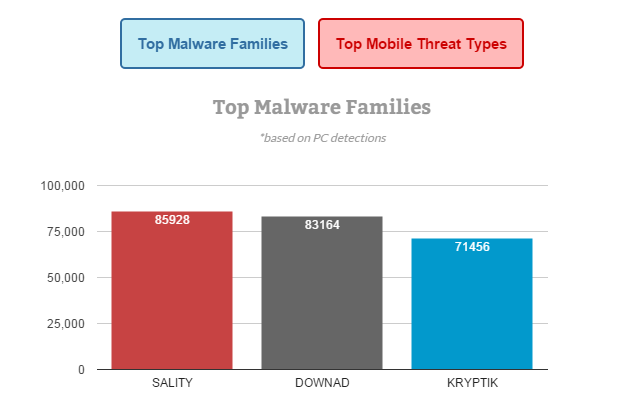

在這些威脅中,上季前三名的惡意軟體家族為SALITY(85,000),DOWNAD/CONFICKER(83,000)及KRYPTIK(71,000)。SALITY病毒變種會透過散播受感染.EXE和.SCR檔案進行嚴重的破壞行為。DOWNAD/CONFICKER蠕蟲變種在威脅環境裡因為會持續地攻擊漏洞並且散播快速而惡名昭彰。KRYPTIK變種是木馬程式,最近被用來在報稅季節攻擊受害者。

現在總共有5,395,718或說約540萬的惡意和高風險Android應用程式,跟2014年第四季(430萬)相較起來成長了27%。在這些應用程式中,大約有一半是廣告軟體,可以無需取得行動設備使用者的同意就顯示廣告內容。

下載報告全文

@原文出處:Bad Ads and Zero-Days: Reemerging Threats Challenge Trust in Supply Chains and Best Practices

想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚

《提醒》在粉絲頁橫幅,讚的右邊三角形選擇接收通知和新增到興趣主題清單,重要通知與好康不漏接

【推薦】防毒軟體大評比: 惡意程式防禦力 PC- cillin雲端版榮獲第一名!

【推薦】PC-cillin 雲端版 榮獲世界著名防毒評鑑機構高度評比

趨勢科技PC-cillin雲端版 ,榮獲 AV-TEST 「最佳防護」獎,領先28 款家用資安產品防毒軟體 ,可跨平台同時支援安裝於Windows、Mac電腦及Android、iOS 智慧型手機與平板電腦,採用全球獨家趨勢科技「主動式雲端截毒技術」,以領先業界平均 50 倍的速度防禦惡意威脅!即刻免費下載

◎ 歡迎加入趨勢科技社群網站