檢視APT 攻擊趨勢:2014 年度報告

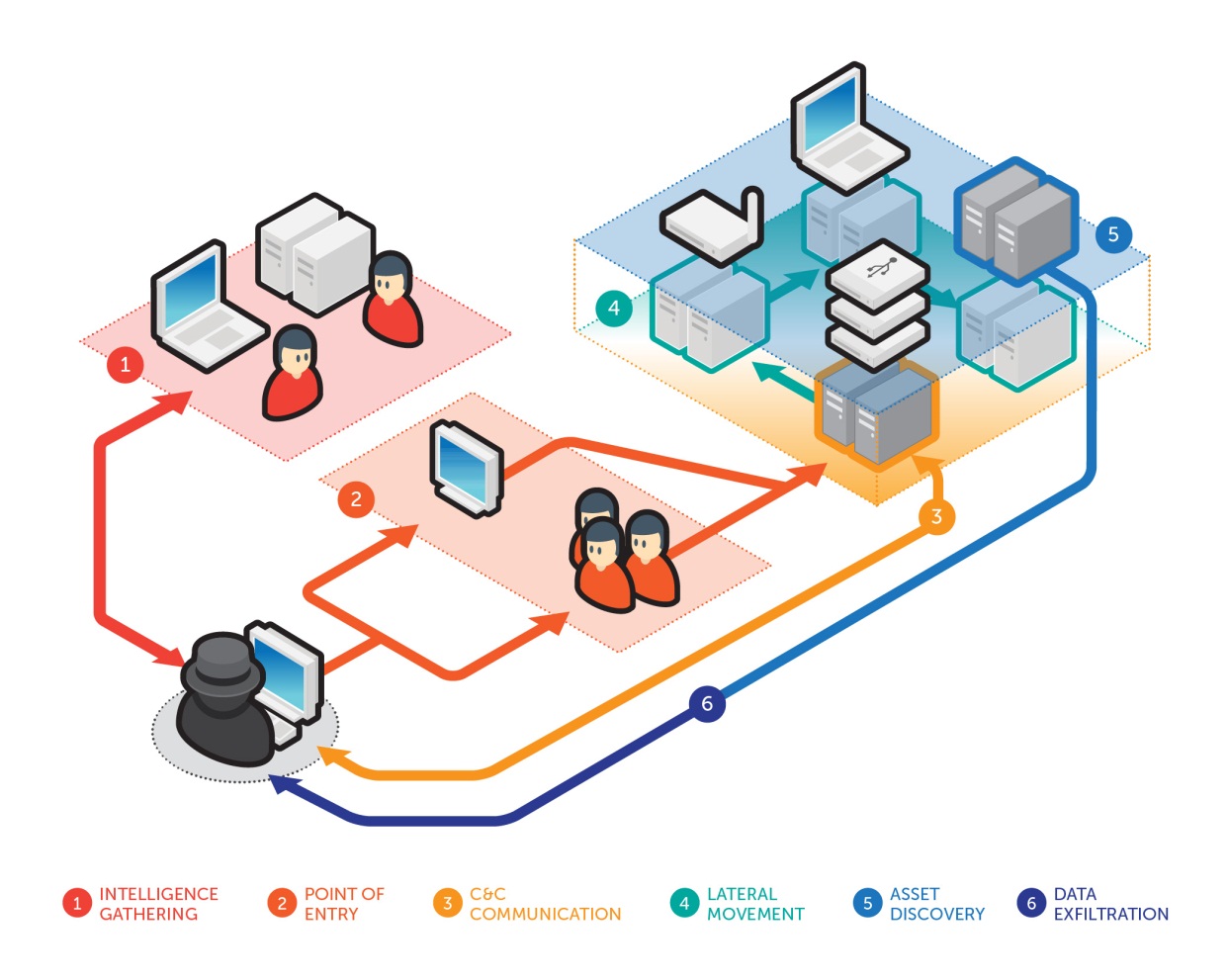

「進階持續性滲透攻擊」(Advanced Persistent Threat,以下簡稱APT攻擊)(以下簡稱APT)是一種專門以竊取目標系統上的資料為主的威脅。APT攻擊包含六個階段:情報蒐集、突破防線、幕後操縱 (C&C)、橫向移動、搜尋資產/資料、資料外傳。有別於一般的認知,這些階段並非單向線性執行的,而是各階段不斷重複且並行重疊的。同樣地,資料外傳的動作也不會只有一次,其幕後操縱通訊和橫向移動則是整個行動當中一直持續在進行。最後,鎖定目標攻擊會進入一個維護階段,此時駭客會執行某些動作來讓資安人員的因應措施以及其他駭客企圖霸占的行為無法成功。

這份年度報告討論了趨勢科技在 2014 年當中所分析的APT案例,以及所監控的相關幕後操縱伺服器。此外,這份報告也詳細討論了趨勢科技所調查過的攻擊行動,以及我們對APT攻擊手法、技巧與程序發展趨勢的觀察:

歹徒會盡可能不在目標網路內留下可追溯的痕跡,因此很難找到其幕後的黑手。2014 年,我們發現一些由政府在背後支援以及非政府支援的攻擊,後者的案例如 Arid Viper 和 Pitty Tiger。根據趨勢科技網路安全長 Tom Kellermann 指出,有越來越多的網路犯罪者利用毀滅性攻擊來宣揚其激進主義或者反制資安應變措施。

圖 1:APT攻擊行動的各個階段

除了外部攻擊之外,企業可能還得面對內賊的威脅,如去年的 Amtrak 資料外洩事件,該案洩漏了將近 20 年的旅客個人身分識別資訊 (PII)。

圖 2:歹徒的身分和動機

除了鎖定一般商用及熱門的軟體與工具之外,歹徒也會利用一些特殊領域的應用程式、作業系統及環境來發動攻擊,其中一個例子就是利用奇異公司智慧型平台 (GE Intelligent Platform) CIMPLICITY 軟體的攻擊。Apple 的裝置也成了歹徒滲透目標網路、進而從事間諜活動的工具,例如 Pawn Storm 攻擊行動。

新的鎖定目標攻擊手法在 2014 年不斷出現。這些手法運用了一些正當的工具 (如 Windows® PowerShell) 以及雲端儲存平台 (如 Dropbox)。此外趨勢科技也發現針對 64 位元系統所開發出來的惡意程式越來越普遍。

[您的企業有能力防範網路攻擊嗎?《APT攻擊:遊戲》邀請您來擔任公司的資訊長]

- 經過長期試驗成功的漏洞與新發現的零時差漏洞依然是歹徒的最愛。

根據證據顯示,歹徒不僅會利用零時差漏洞,也會利用一些已經存在多年的舊漏洞來發動APT。

根據我們在 2014 年所監控的案例,澳洲、巴西、中國、埃及和德國是APT幕後操縱伺服器分布最多的前五大國家。監控的過程當中我們也發現,APT幕後操縱伺服器的通訊對象分散許多國家,美國、俄羅斯和中國不再是歹徒唯一的最愛。

- 網路犯罪集團也開始採用鎖定目標攻擊技巧,讓這類攻擊的界定變得模糊。

網路犯罪集團現在也開始模仿APT經常使用的技巧,因為這些技巧確實能為他們開發更多受害者,進而帶來更豐厚的利潤。例如,Predator Pain 和 Limitless 兩項攻擊就專挑中小企業下手,在短短的六個月當中就獲利高達 7,500 萬美元。

若想進一步了解過去一年的APT發展趨勢,請參閱我們的完整報告:鎖定APT目標攻擊趨勢:2014 年度報告。

原文出處:Targeted Attack Campaigns and Trends: 2014 Annual Report