趨勢科技曾於上周發現新型態的勒索軟體 Ransomware,近日在亞太區已出現蔓延的趨勢。 此惡意程式會偽裝於 Email附加檔案中。一旦被執行,使用者電腦上的檔案將 會被加密鎖定而無法使用。同時攻擊者會要求受感染的用戶付出贖金(或透過虛 擬貨幣),獲得解密金鑰以還原被加密的文件。趨勢科技再一次提醒各位用戶, 切勿輕易打開來源不明的信件。

以下為此次勒索軟體 Ransomware的相關資訊:(真實案例)

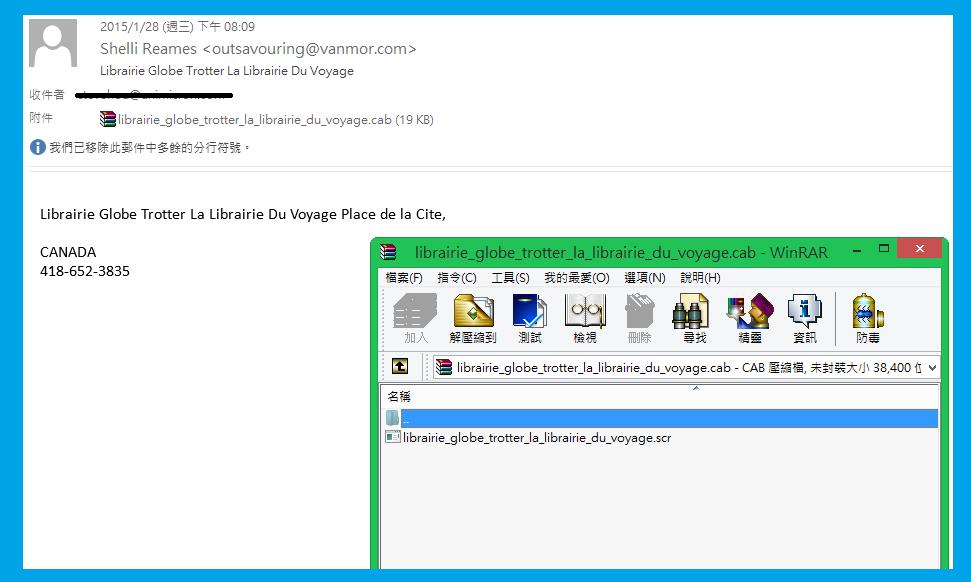

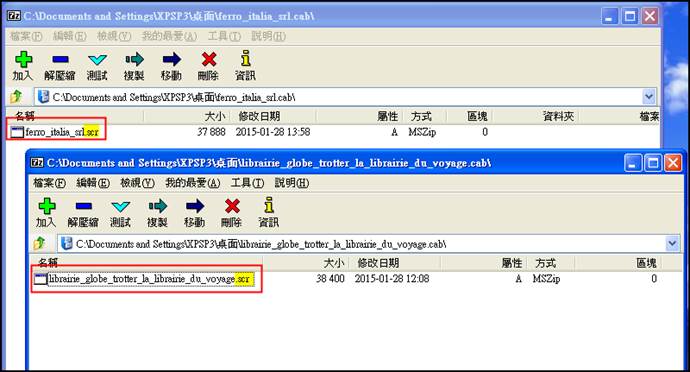

- 病毒攻擊皆是透過郵件(SMTP)偽造的寄件者,搭配看似正常的郵件內容, 並附上一個壓縮格式的附件檔。上周發現的案例附件檔為.zip,但是最新發 現的案例中附件已改為.cab。由此可知,此類攻擊很可能透過不同壓縮格式 的檔案來傳播。

- 開啟附件後,該壓縮檔案中放著一隻副檔名為.src的檔案,此檔案即為此波 攻擊中勒贖程式的主體。

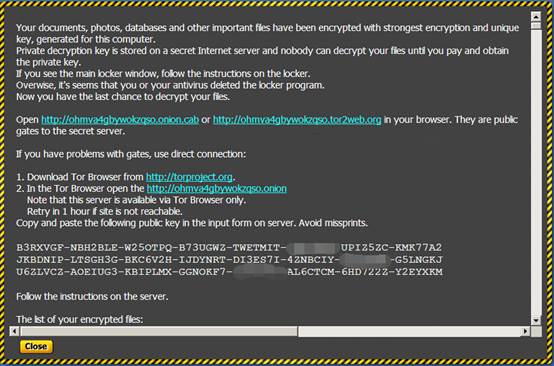

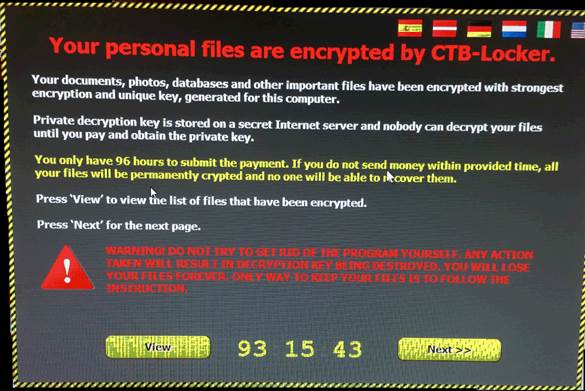

- 一旦使用者開啟(執行)了該檔案,該勒贖軟體將自 internet中取得一組加 密金鑰,並將使用者電腦中的文件、照片或資料庫等類型的檔案進行加密 (如:pdf、docx、xlsx、jpg…等),並且出現類似下方的警告視窗,要求使用著 支付贖金。同時,使用者電腦桌面將被綁架,該頁面亦無法被關閉:

此勒贖軟體還能夠任意恢復若干加密檔,以顯示其”真實性”:

截至目前為止,趨勢科技產品已可偵測攔截此勒贖軟體,( OPR病毒碼 11.445.00)並偵測為: TROJ_DALEXIS.YUU

TROJ_CRYPCTB.SME

TROJ_CRYPCTB.AU

此外,由於目前本勒贖攻擊的趨勢已擴及至亞太區,趨勢科技預測此惡意程 式短期內也將有變種的可能,在此建議用戶盡快採取以下防範措施:

1. 確認防毒軟體病毒碼更新至最新

- 加強企業內部宣導,不要隨意開啟來源不明的郵件附加檔案 (特別是 「.scr」等可執行檔)。

- 對於電腦中重要的文件與檔案進行「離線備份」。

- 在不影響日常郵件業務的前提下,建議從 SMTP管控設備(如 IMSVA or SMEX)上,攔截「.cab」或「.src」格式的附件。此外,再搭配啟動「電子 郵件信譽評等」與「垃圾郵件過濾」服務,以降低中毒的可能性。

- 開啟 OfficeScan或 WFBS中惡意程式行為封鎖的功能。(方法請參考)

- 從閘道器端阻斷駭客所使用的 C&C Server 連結。僅列出本次攻擊行為中 駭客所使用的網址如下供用戶們參考:

Joefel.com

m-a-metare.fr

ourtrainingacademy.com

locamat-antilles.com

thomasottogalli.com

cds-chartreuse.fr