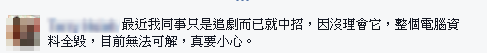

行動裝置勒索病毒在 2016 年大爆發,光我們 2016 年第四季所蒐集分析的樣本數量就是 2015 年同期的三倍。但儘管數量驚人,這些惡意程式的犯罪模式卻大同小異:濫用、誘騙、恐嚇、勒索。其中絕大部分都是濫用 Android 作業系統功能的螢幕鎖定程式,以及運用社交工程(social engineering )技巧的偽系統更新、偽熱門遊戲與色情內容。這些程式會誘騙不知情使用者提供系統權限,進而修改裝置鎖定畫面的密碼,讓使用者無法將它解除安裝。

圖 3:行動裝置勒索病毒樣本數量比較 (2015 年與 2016 年)。

根據f趨勢科技的偵測和分析, 行動勒索病毒大致可歸納出下列五大家族:

- SMSLocker (ANDROIDOS_SMSLOCKER)Svpeng (ANDROIDOS_SVPENG)

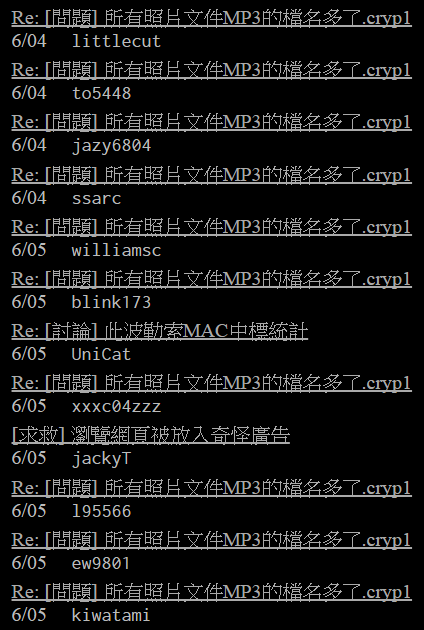

SMSLocker(偵測為ANDROIDOS_SLOCKER或ANDROIDOS_SMSLOCKER)是現今Android勒索病毒的開端。最初它沒有使用加密技術,只是將目標檔案隱藏起來。2015年的版本會用根據設備產生的金鑰加密,所以很難去製作通用的解鎖工具。它主要利用簡訊進行命令和控制(C&C)通訊;有些變種會使用Tor。SLocker對行動勒索病毒最大的改變是使用Android UI API來鎖住設備螢幕。這是我們第一次看到惡意軟體利用此技術來控制設備 - Svpeng

SMSLocker (SLocker 其中一代) 和 Svpeng 則是專門假冒網路銀行程式的木馬程式,歹徒會經由幕後操縱 (C&C) 指令來將裝置鎖住並勒索贖金。

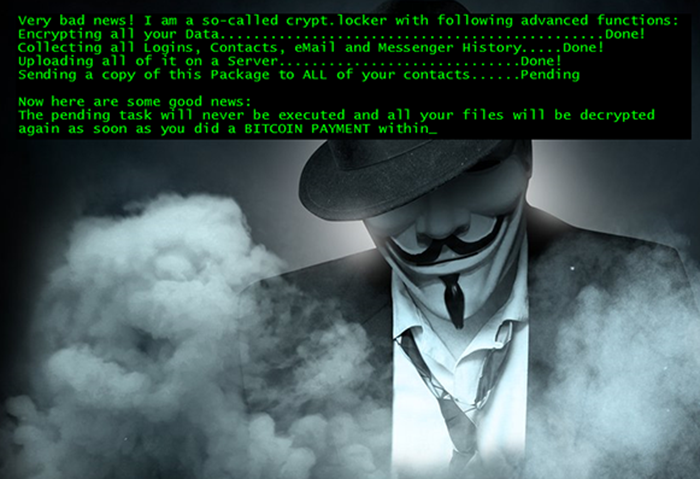

2016 年最受矚目的Svpeng (銀行木馬程式與勒索病毒的合體),在我們所發現的銀行木馬感染與攻擊案例當中,約有 67% 都是 Svpeng。

2016 年 9 月是 Svpeng 出現的高峰期,偵測數量高達 80,000 以上。Svpeng 會竊取手機上的簡訊、通訊錄、通話記錄以及瀏覽器歷程記錄,同時還會利用網路釣魚手法騙取使用者的信用卡資料,並且會鎖定裝置畫面,然後勒索贖金。由於 Svpeng 主要以俄羅斯的銀行為目標,因此受害最深的自然是俄文的使用者,尤以俄羅斯、烏克蘭和羅馬尼亞最為嚴重。 - FLocker/Frantic Locker (ANDROIDOS_FLOCKER)

FLocker 在 2016 年第一季末首度現身,能跨界感染智慧型電視,並於 2016 年不斷肆虐日本,該地在四月份所偵測到的 FLocker 樣本數量超過 32,000 個以上。 - SLocker/Simple Locker (ANDROIDOS_SLOCKER)

2016 年 8 月,某個 SLocker 變種 (AndroidOS_Slocker.AXBDA) 在印尼大量散布,該國在這段期間出現了大量的假音樂視訊播放程式。 - Koler (ANDROIDOS_KOLER)

SLocker 和 Koler 已知會假冒司法機關,宣稱受害者觸犯了某種法律,藉此脅迫他們支付一筆贖金。