比特幣 (Bitcoin)使用者請妥善保管錢幣 以避免個資被竊

過去的幾個禮拜對於比特幣(Bitcoin)的擁有者和投機份子來說都非常的刺激,價格曾經被推高到一比特幣兌換超過1200美元。由於比特幣等同貨幣、具有交易價值的特性,更引發駭客的高度興趣。趨勢科技發現針對比特幣採礦的惡意軟體開始蔓延,且台灣已經名列第6大受害國!針對比特幣用戶,趨勢科技提醒:當比特幣被竊時,用戶個資很可能一併洩漏,建議消費者應採取「個別錢包」與「離線管理」方式,可降低受害機率。

有些評論家(包括前美國聯準會主席葛林斯潘)都在呼籲比特幣的價格會變成「泡沫」,而一位前荷蘭央行行長也將它與16世紀的鬱金香狂熱相比。其他的網路貨幣,像是萊特幣(Litecoin),也都出現類似的漲幅(我們過去在部落格中已經討論過許多次比特幣,包括在今年初的時候)。

不管會不會變成泡沫,比特幣都有相當的價值。這也是為什麼有越來越多比特幣的相關威脅出現。受害者可能會被利用來開採比特幣,或是被偷走自己所擁有的比特幣。

這「泡沫」也讓竊取比特幣可以獲得更大的利益。比方說,位在深層網路內的Sheep地下市場在本月初關閉 – 使用者損失了高達一億美元的比特幣。

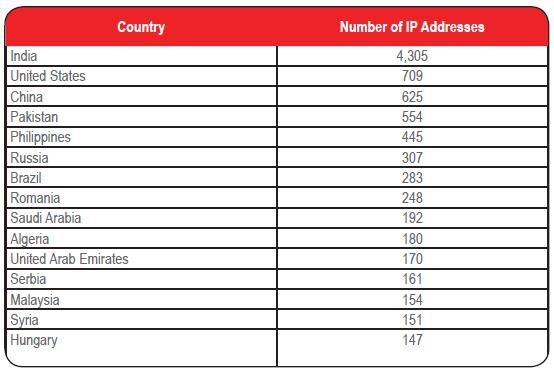

從九月至十一月,來自主動式雲端截毒服務 Smart Protection Network的資料顯示,全球有超過12,000台電腦感染了比特幣採礦惡意軟體。

而最近比特幣的大漲,可能又會讓網路犯罪份子想要故計重施。雖然利用CPU,甚至是GPU來進行採礦的採礦程式,現在都在使用專用積體電路(ASIC)的專門採礦機面前黯然失色,後者在進行雜湊運算的速度要比前者要高上好幾個級別,即便使用的是高階的電腦硬體。然而,因為任何被開採出來的比特幣現在的價值都如此的高,所以就算是「慢」速採礦機,對網路犯罪份子來說也都很值得。

趨勢科技病毒防治中心目前偵測到3隻名為BKDR_BTMINE, TROJ_COINMINE 及HKTL_BITCOINMINE專門偷竊比特幣的惡意軟體,在消費者不知情的狀況之下,受感染的電腦將會為不法人士進行採礦,並將所得到的比特幣傳送至其設定的電腦,成為不法人士的虛擬資產。且至目前為止,全球已有超過12000台電腦遭比特幣惡意軟體入侵,造成電腦效能嚴重變差的情形。趨勢科技資深技術顧問簡勝財表示:「目前比特幣惡意軟體的全球受害災情,50%的感染電腦來自於日本、美國和澳洲,台灣名列第六。趨勢科技將持續觀察此波災情,也提醒台灣用戶多加注意。」

以下是趨勢科技統計出來的全球比特幣受害國排名:(以遭感染電腦數量計算)

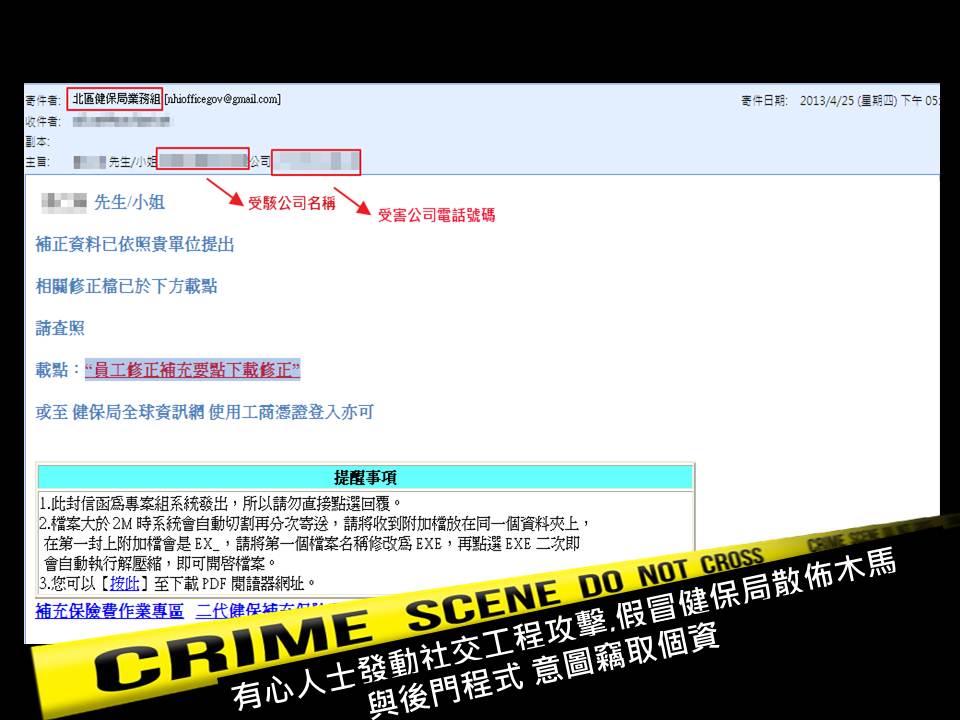

簡勝財更提醒,將惡意軟體安裝在受害者的電腦內來幫忙不法份子採礦,已成為新一波的網路不法行為。由於比特幣採礦相當耗費電腦資源,所以遭感染的電腦其作業系統速度會被拖慢、CPU的負荷增加,並且電腦的電力消耗也會變快。

如何保護比特幣?

對於那些腐敗的網站或交易商來說,除了避免跟他們打交道外並不能做些什麼。使用者可以做的是要看緊自己的個人比特幣錢包。 繼續閱讀