「小女孩帶著呼吸面罩抱著無尾熊,身後全是野火蔓延」在廣為流傳的澳洲森林大火災情照片裡,這張在社群流傳的照片被發現根本是合成假照。🔥

澳洲ACCC表示,野火相關的詐騙事件,從2019 年9月以來,就陸續接獲近百件的檢舉通報,包括假的線上募資平台,冒充野火的受災戶或甚至死者家屬,直接透過網路社群行騙。⛔

去年的亞馬遜森林大火,同樣出現拿出處不明的動物屍體照極力渲染的假新聞。🐨

2018年台灣也有一起「南部淹水,民眾分享10人,集團捐款千元」王品集團遭冒用」案例

🚩 這幾年國際間災難頻傳,從南亞海嘯到巴基斯坦地震、卡崔娜風災,成千上萬的善心捐款,卻讓網路釣客半途攔截。或出現偽造的紅十字會釣魚網站詐財

🚩 接到來路不明的電話,請你捐款或提供個人資料,請再三確認,不要輕易上當!!

🚩趨勢科技提醒網友捐款時請直接輸入官方網址,不要直接從搜尋結果或是信件, FACEBOOK 分享中直接點選連結 。

每當災難發生時,各類利用人們愛心進行詐騙的案例層出不窮:

- 奈及利亞釣客假借新加坡慈善團體:至少捐 100美金,讓200萬人不餓肚子

- 食道癌富商:我有 12億現金,請幫助我轉到你的帳戶,捐給南亞災民

- 斯里蘭卡漁夫:我要幫助村民買漁船,請把錢匯到荷蘭

- 普吉島無助父親:我只剩一個人,請把善款匯到倫敦,讓我重新面對人生

以上都是詐騙

各類利用人們愛心進行詐騙的案例層出不窮:

- 奈及利亞釣客假借新加坡慈善團體:至少捐 100美金,讓200萬人不餓肚子

- 食道癌富商:我有 12億現金,請幫助我轉到你的帳戶,捐給南亞災民

- 斯里蘭卡漁夫:我要幫助村民買漁船,請把錢匯到荷蘭

- 普吉島無助父親:我只剩一個人,請把善款匯到倫敦,讓我重新面對人生

以上都是詐騙

2006 年泰國禽流感,木馬藏在紅十字會網站;2009年 H1N1新流感出現南美總統集體得 H1N1 新流感!? 假新聞連結,偷個人資料木馬藏匿其中,利用時事大作文章的不只是媒體的專長,更是駭客病毒的一貫伎倆, 311日本大地震時黑心詐騙紛出籠,假新聞,假募款,假臉書分享…;美國大選時的喝醉的歐巴馬”,和可能導致資料外洩的美國 2012 年總統大選 App 程式;在台灣則有這個文章看了讓你多活十年/新年度行政機關辦公日曆表( 這類搏感情的信件,誤點率很高) 。

當發生大新聞時,你可能會急著到網路上找尋更多相關消息。但這同時也是網路犯罪分子上工的時候。 他們會建立假網站讓人們點擊、下載或開啟檔案,但實際上夾帶惡意軟體,可能用來偷看上網習慣,或在電腦裡開後門以及竊取個人資料。

當發生大新聞時,你可能會急著到網路上找尋更多相關消息。但這同時也是網路犯罪分子上工的時候

以下的歷年案例供大家提高警覺:

歷年天災詐騙伎倆大揭發

2004年起國際間災難頻傳,從南亞海嘯到巴基斯坦地震、卡崔娜風災,成千上萬的善心捐款,卻讓網路釣客半途攔截。2005 年2008年皆 出現偽造的紅十字會釣魚網站詐財,趨勢科技提醒網友捐款時請直接輸入官方網址,不要直接從搜尋結果或是信件, FACEBOOK 分享中直接點選連結.

2019-2020 澳洲森林大火

2018年台灣南部淹水

詐騙集團用Facebook 與 Line 雙管齊下騙個資!這次還以南部水災愛心捐款為名,冒用王品牛排名義假募款騙個資!

相關報導:「南部淹水,民眾分享10人,集團捐款千元」王品集團遭冒用」

網路釣魚信件

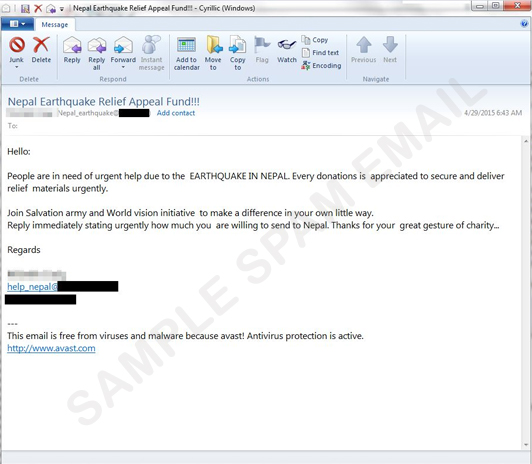

2015 年尼泊爾大地震

2015年趨勢科技發現一波藉由尼泊爾地震事件藉機詐騙捐款的信件:Spammers Use Earthquake in Nepal for Scam Donation Funds,信件出現: ‘Nepal earthquake’ 和 ‘Help Nepal’ 字樣,藉此讓用戶以為來自合法機構. ,一旦受害人依照指示回覆你想要捐款的數目,即會收到如何匯款的通知。

2013年波士頓馬拉松爆炸案

2013年波士頓馬拉松爆炸案也難逃一劫,緊接其後的一則德州爆炸案居然也被垃圾郵件集團拿來大做文章。

波士頓爆炸案惡意連結,點選後會看到的影片畫面

紅十字會網站成為釣魚網站詐財的目標

2011 日本大地震

1:搜尋日本地震相關新聞,惡意網頁守株待兔

關心日本地震最新報導的網友,點擊相關新聞時,卻被事前埋伏的惡意網頁攻擊。趨勢科技已經發現了數個網址被植入假防毒軟體,一旦點選其中的頁面,會出現警告感染了惡意軟體的警訊。如果你同意下載任何一種他們促銷的防毒軟體,最後很有可能感染上的就是你試著要避開的惡意軟體。 這就是所謂的Black_Hat SEO 搜尋引擎毒化,簡單講就是採用搜索引擎禁止的暗黑作弊手法優化網站,一般我們叫 SEO作弊。一般作弊的目的是透過這個方式影響搜索引擎影響網站排名。

目前這個手法被假防毒軟體廣為採用,用當時網友關心的議題,使用Black_Hat SEO 搜尋引擎毒化手法,將含有假防毒軟體的惡意頁面利用暗黑手法排到搜尋結果頁面的前幾條。

2:FACEBOOK 上的惡意 Youtube 影片分享

臉書上有人分享日本大地震影片,像是“Japanese Tsunami RAW Tidal Wave Footage!”千萬不要輕易點擊,這個看似影片的連結只是張含有連結的圖片,該假頁面含有病毒HTML_FBJACK.A,會引導受害者到惡意網頁:

hxxp//www.{BLOCKED}u.fr/view.php?vid=Le-plus-gros-Tsunami-du-Japon-depuis-20-ans.

接著會要求使用者輸入手機號碼,還會自動幫受害者按下臉書的”讚(LIKE)”按鈕,然後自動幫你貼分享網址到你的塗鴉牆,企圖讓你的親友團受駭.

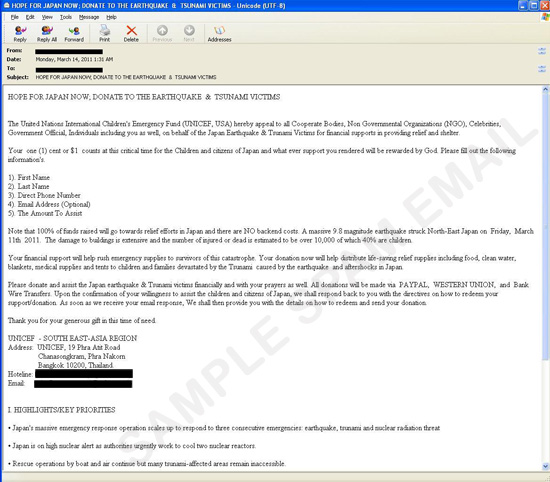

3:捐款詐騙,假冒聯合國兒童基金會 UNICEF:

‘HOPE FOR JAPAN NOW, DONATE TO THE EARTHQUAKE & TSUNAMI VICTIMS’

信件鼓勵收件者即使只有一分錢或一塊錢,對日本孩子而言都不嫌少

還在信中要求輸入收件者的電子郵件帳號和住址等私密資料. 趨勢科技呼籲大家提高警覺,根據以往的經驗四川大地震,南亞海嘯時也曾出現過冒用公益機構,如紅十字會名義的詐欺案例,大家的愛心千萬不要被利用