雖然資料外洩通常是想入侵系統的惡意分子利用惡意軟體或駭客攻擊造成,但要說資料外洩事件都是由外來者造成並不完全正確。事實上,趨勢科技在2014年3月所進行的一項調查結果顯示,19.8%的受訪者經歷過來自內部的資料外洩。註1

註1:這項調查涵蓋1,175位日本IT資安專家和決策者,同時也顯示有幾乎三分之二的受訪者曾遭遇過某種類型的資安外洩事件。

並不是說內部產生的資料外洩事件是蓄意而為,有些時候,資料外洩可能來自員工疏忽和常見的人為錯誤。最近的一起例子發生在2015年6月,一家澳洲雜貨連鎖店意外地將包含客戶資料及約八千筆禮品卡的Excel表格寄送給超過1,000名的客戶。因此讓電子郵件地址等客戶資料外流,由於郵件內還有可以下載7,941張購物券的鏈接,內含可於商店內購物的密碼,一些客戶登錄後才發現他們的購物券已被使用,零售商也被迫取消超過100萬美元的禮品卡。註2 這起事件是人為疏忽或錯誤會帶來經濟及名譽損失的最佳例子。

註2:客戶應該要收到的是帶有PDF格式禮卷的電子郵件,結果卻收到帶有客戶資料和兌換碼的 Excel表格。

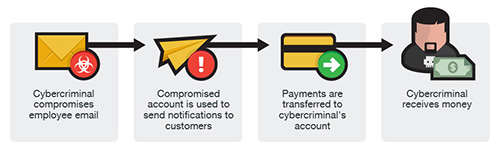

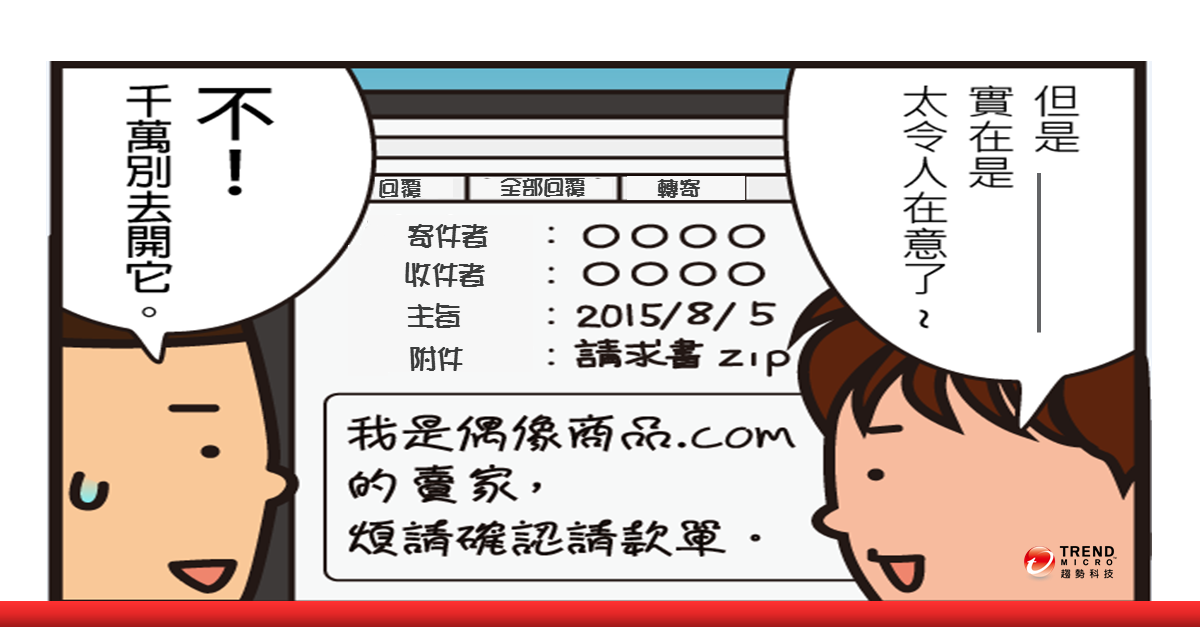

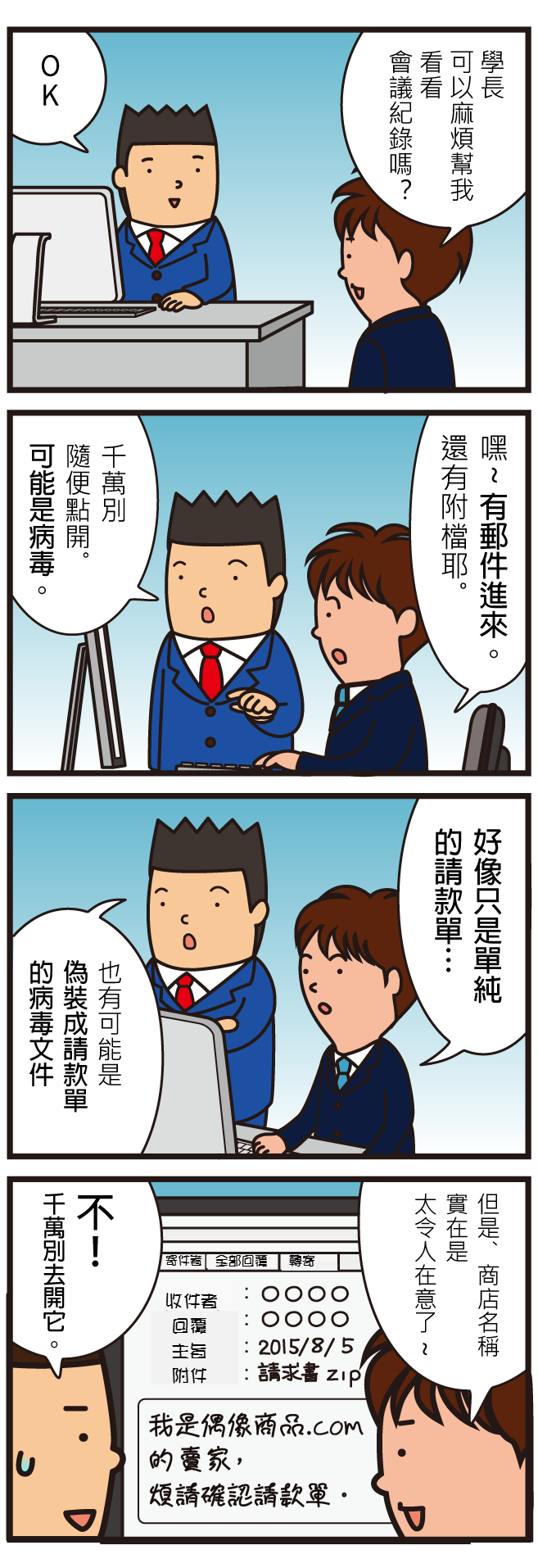

人為疏忽(無論是因為不小心或缺乏知識)是網路犯罪分子會選擇(甚至是偏好)使用誘騙伎倆的原因。這讓他們可以更加輕易滲透系統而不必使用複雜的方法。

有鑑於此一資訊,必須要問:員工是組織中最脆弱的環節嗎?從許多因為員工疏忽或內賊所造成的資料外洩事件來看,這答案似乎是肯定的。註3 對於網路犯罪分子來說,透過網路釣魚(Phishing)從不知情員工手中取得所需資料會比突破網路防禦來駭入要來得容易。此外,隨著鑑識技術的增加,如入侵偵測和網路監控,網路犯罪分子要突破系統變得越來越困難,讓他們朝向最基礎但仍然有效的策略:社交工程(social engineering )。

註3:2014年出現許多因為內賊所引起的知名資料外洩事件,打擊了像巴克萊銀行、AT&T、美國國鐵和韓國信用局等組織。

這是新的戰線,企業必須在投資安全技術和根據公司最佳實作來給予員工教育訓練間取得平衡。

是人都會犯錯,能加以防範才是了不起

有人說公司最大的資產是員工。雖然這是真的,但說到安全性時,也可以肯定員工是最脆弱的環節。雖然安全性主要是IT部門的責任,員工仍然是防禦的第一道防線。因此,員工需要進行教育訓練,讓他們可以保持警覺來防禦可能的安全攻擊。 繼續閱讀