- 索尼高層的薪資資料

- 索尼員工的個人資料

- 好萊塢明星的聯絡資料與旅行用的別名

上述資料已經被署名#GOP( Guardians of Peace)的駭客公諸於世

索尼所製作《名嘴出任務》(The Interview)內容描寫了刺殺北韓領袖金正恩的情節,外界推測索尼很可能是因為此片而惹來北韓的報復。但北韓政府已經否認,而索尼與FBI迄今仍未確認公布攻擊來源。

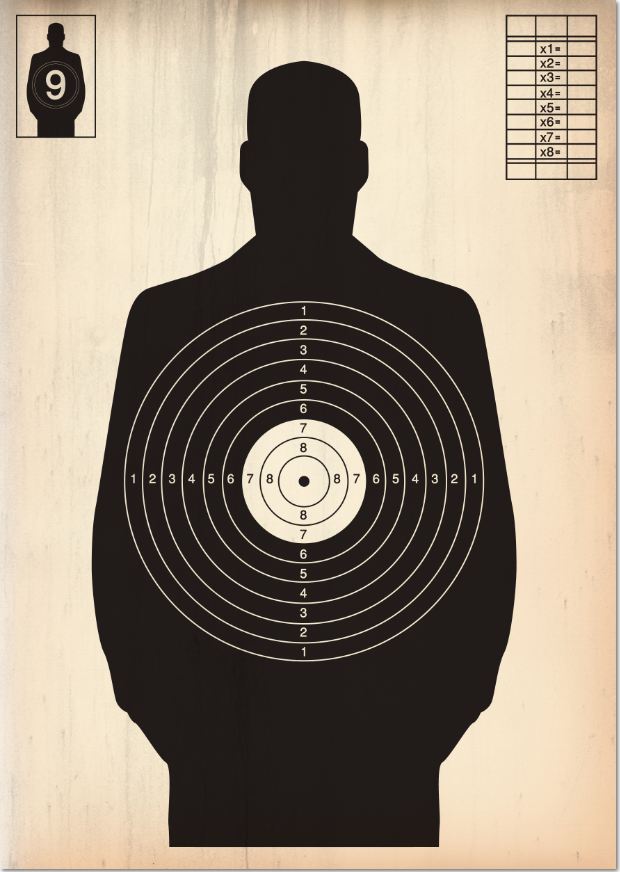

一個索尼影視(Sony Pictures)遭受到毀滅性駭客攻擊的禮拜,一連串外洩的內部文件和試算表將公司員工和高層人員的資料公諸在外。根據一開始的報導,索尼在收到威脅訊息(骷顱頭圖案出現在他們的電腦螢幕上)後關閉了整個企業網路。訊息來自一個自稱為「Guardians of Peace(和平守護者,#GOP)」的駭客團體,警告說這只是個開始,他們會持續到要求被滿足為止。在新聞爆發出這起駭客事件後不久,開始有許多人認為是曾經用過「wiper」惡意軟體的北韓參與此事件。

[更多資訊:駭客如何將警告性桌布放入索尼公司電腦?到趨勢科技部落格閱讀分析美國聯邦調查局警訊背後的「破壞性」惡意軟體]

跟大多數入侵外洩事件一樣,我們會隨著時間過去而瞭解更多關於入侵事件的性質,進行中的調查提供了一些可靠的細節,而大多數關於駭客攻擊的頭條新聞都集中在是誰做的而非被取走了什麼。同時,研究人員也已經確認發起攻擊的破壞性惡意軟體。從安全角度來看,最重要的是要記錄此一事件的各個方面和緊急而相應地作出反應。關於此次攻擊,我們已經整理出關鍵日期和事件來提供發生何事,什麼被偷及誰是幕後黑手的概述。

11月25日 –首篇關於索尼影視(Sony Pictures)企業網路被駭事件報導

11月28日 – 科技新聞網站 Re/code報導北韓被調查是否與此攻擊有關

11月29日 – 未發行電影的試映片,出現在檔案分享網站上

12月1日 – 索尼影視(Sony Pictures)高階主管薪資遭曝光

12月2日 – 索尼員工的個人資料以及其他公司內部文件(更多酬勞細節、姓名、出生日期、社會安全號碼等資訊)被公開。

12月2日 – 美國聯邦調查局發出破壞性惡意軟體警告

12月3日 – Re/code聲稱北韓正式被點名為攻擊幕後黑手

12月5日 – – Sony Pictures員工收到威脅郵件,若不支持駭客行動全家都會有危險!中文報導

12月6日 – 北韓發表聲明,稱這次攻擊彰顯了「正義」,但否認參與

12月 10 日-好萊塢明星遭池魚之殃,個人資料被公布(中文報導)