本周資安新聞週報重點摘要,本文分享上週資安新聞及事件。你將會看到新聞的簡短摘要及原文連結來閱讀更詳細的見解。

簡訊通知網銀失效 點開鏈接銀行卡資金被轉走 新浪網(臺灣)

蘋果補iOS漏洞 不讓Siri資安開天窗 中央通訊社商情網

亞洲50大女企業家 台2人登榜《富比士》 自由時報電子報

駭客冒充經紀 騙走買房匯款 世界新聞網

挖東牆補西牆 iOS接連出現新漏洞 聯合財經網

巴拿馬文件外洩案,律師事務所坦承郵件伺服器遭駭 iThome

上任才逾月 FIFA新主席賤賣轉播權 捲巴拿馬密件風暴 Pchome股市

芭比玩具商Mattel遭歹徒假冒CEO騙走300萬美元,靠運氣成功追回 iThome

巴拿馬文件外流 應是海外駭客所為 台灣時報

雪莉怎麼了?! 包含男友無預警取消IG所有關注名單 今日代誌

巴拿馬文件外洩 12元首避稅被揭 中國時報

蘋果:FBI解鎖秘方 恐釀新資安漏洞 自由時報

土耳其遭駭 近5千萬人個資遭外洩 台灣蘋果日報網

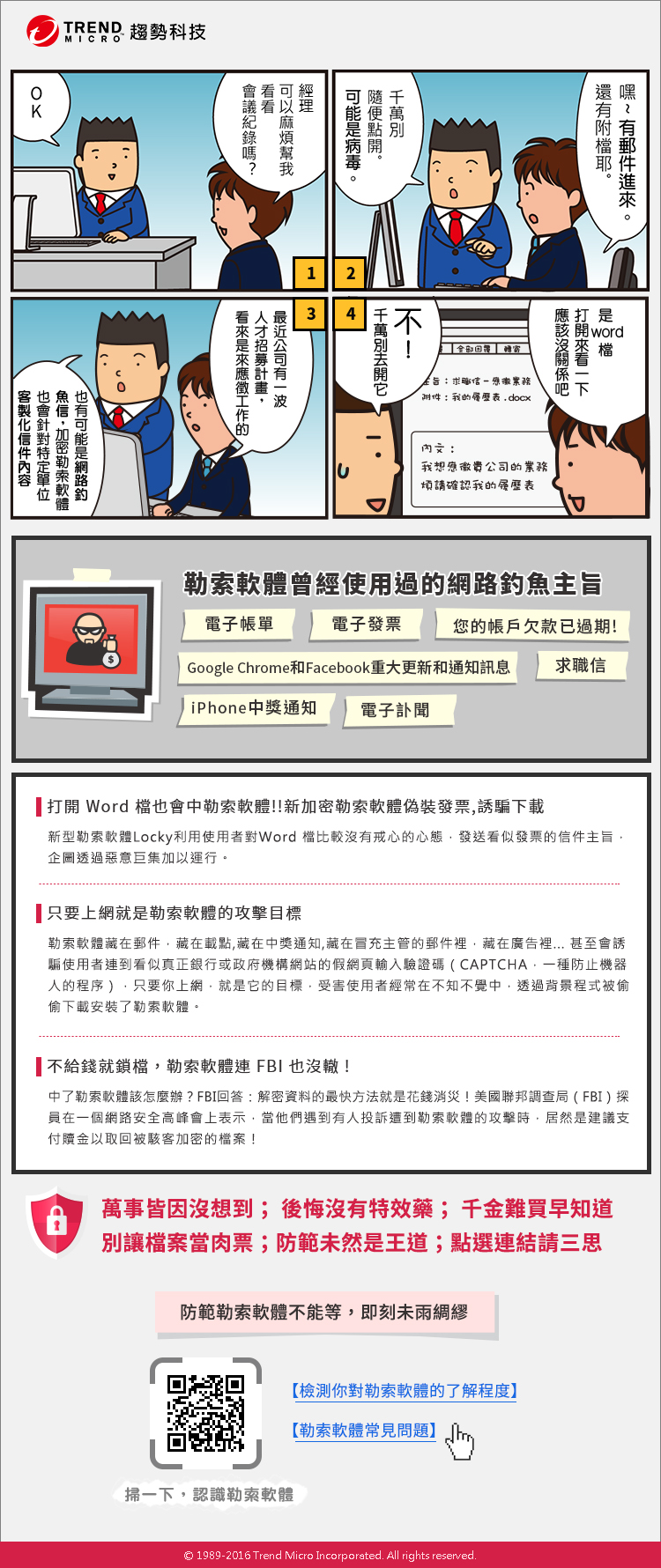

小心勒索軟體 美加罕見發布聯合警示 中央社即時新聞網

「工研院」與「趨勢科技」聯手出擊 打造下世代資安防護系統 FM96.7 環宇廣播電台

FBI 也無力破解? WhatsApp 採用黑客技術 加密聊天內容! 自由時報電子報

新型勒索軟件襲港 38宗中招涉百人企業 東網 (台灣版)

延伸閱讀: