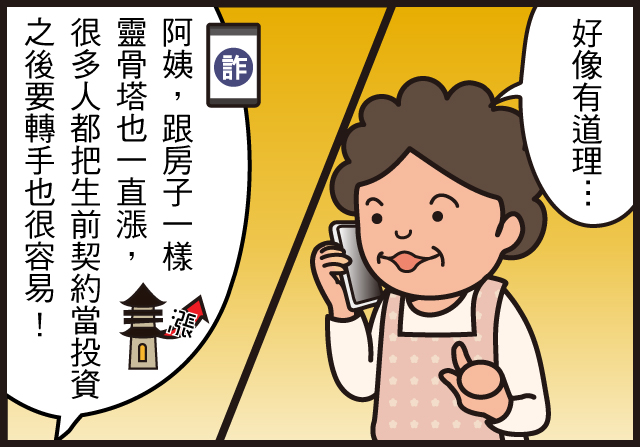

無檔案式威脅和勒索病毒 Ransomware (勒索軟體/綁架病毒)早已不是新聞,但若這兩種特性結合起來,將變得相當危險。前一陣子趨勢科技發現的 SOREBRECT 勒索病毒 (RANSOM_SOREBRECT.A 和 RANSOM_SOREBRECT.B) 就是最好例子。

▍《延伸閱讀》勒索病毒採 APT 手法再進擊 , 某企業超過一百台伺服器被 SOREBRECT 加密 ▍

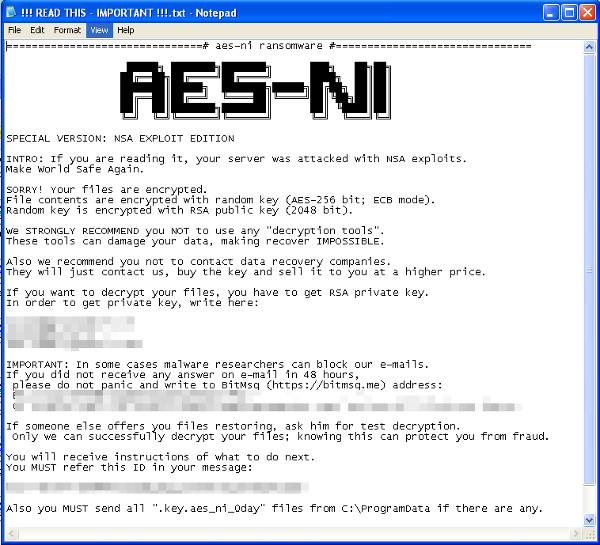

趨勢科技今年第二季初監控全球威脅情勢時首次發現 SOREBRECT 勒索病毒,經過擷取與分析樣本之後,我們發現 SOREBRECT 採用了一種特殊的技巧來執行檔案加密。此外,還有一個值得注意的地方是它使用了 PsExec 這個遠端執行工具。SOREBRECT 顯然是用這工具來執行勒索病毒的程式碼注射功能。

匿蹤是 SOREBRECT 最拿手的把戲

雖然 SOREBRECT 的最終目標依然是將系統上的檔案加密,但匿蹤卻是它最拿手的把戲。由於勒索病毒內建自我摧毀功能,因此可歸類為無檔案式病毒。它會先將自己的加密程式碼注射到某個正常的系統執行程序當中,然後再將自己的主程式終止。此外,SOREBRECT 還會大費周章刪除受害系統上的事件記錄檔 (Event Log) 和其他可供鑑識分析的資訊 (如系統上所執行過的檔案與時間,也就是系統的 appcompat/shimcache 和 prefetch),這樣的作法可避免留下可供分析軟體追蹤的活動痕跡。

我們在網路上首次發現 SOREBRECT 的樣本時,它的數量還算不多,而且大多集中在科威特、黎巴嫩等中東國家。但到了五月初,便開始在加拿大、中國、克羅埃西亞、義大利、日本、墨西哥、俄羅斯、台灣以及美國發現 SOREBRECT 病毒的蹤跡,受害的產業包括製造、科技與電信業。有鑑於勒索病毒的潛在破壞力與獲利能力,SOREBRECT 會出現在其他國家也就不足為奇,甚至滲透到網路犯罪地下網路,成為歹徒兜售的一種服務。

圖 1:SOREBRECT 攻擊過程。

程式碼注入系統執行程序之後就會銷毀檔案,採集病毒樣本成了挑戰

SOREBRECT 在攻擊過程當中運用了一個正常的 Windows 指令列工具叫「PsExec」,此工具可讓系統管理員在本地端執行指令或在遠端系統上執行某個執行檔。歹徒之所以能夠利用 PsExec 在電腦上安裝 SOREBRECT 病毒,顯然系統管理員的帳號密碼已經被歹徒掌握,或者遠端電腦已經被入侵,或者其密碼已遭暴力破解。SOREBRECT 並非第一個利用 PsExec 工具的勒索病毒,例如:SAMSAM、Petya 及其衍生變種 PetrWrap (趨勢科技分別命名為 RANSOM_SAMSAM 和 RANSOM_PETYA) 也會利用 PsExec 在已遭入侵的伺服器或端點上安裝勒索病毒。

然而 SOREBRECT 的作法又更加高明,它會在系統上安裝 PsExec,然後將自己的程式碼注射到 Windows 的系統執行程序 svchost.exe當中,然後再將自己的主程式庫銷毀。這兩種能力的結合非常強大:勒索病毒主程式庫在執行完成之後將自我銷毀,但被注入 Windows 服務執行程序 svchost.exe 當中的程式碼卻能繼續執行檔案加密動作。由於 SOREBRECT 在將程式碼注入系統執行程序之後就會銷毀檔案,因此,採集該病毒的樣本變成了一項挑戰。 繼續閱讀