一般的資安解決方案可以對抗進階APT-進階持續性滲透攻擊 (Advanced Persistent Threat, APT)嗎? APT是特別設計用來從組織內部蒐集特定檔案的嗎?資料外洩事件是APT造成的嗎?今天IT團隊所面臨的挑戰是如何保護他們的網路來對抗APT – 人所發起的電腦入侵攻擊會積極的找尋並攻陷目標。為了幫助企業制訂對抗APT的策略,趨勢科技TrendLab準備了資料圖表來說明入侵的各個階段。

通過分析攻擊的各階段,IT團隊可以了解對自己網路發動攻擊會用到的戰術和運作。這種分析有助於建立本地威脅智慧 – 利用對特定網路所發動攻擊的緊密知識和觀察所發展的內部威脅資料。這是消除由相同攻擊者所發動之攻擊的關鍵。我們的研究人員所確認的階段是情報收集、進入點、命令和控制(C&C)通訊、橫向擴展、資產/資料發掘和資料竊取。

在現實狀況下要處理APT-進階持續性滲透攻擊 (Advanced Persistent Threat, APT)A各階段的攻擊比一般的網路攻擊要更加困難。比方說,在資產發掘階段,攻擊者已經進到網路內部來找出哪些資產具有價值好加以攻擊。資料外洩防護(DLP)策略可以防止存取機密資料。然而,根據一項調查顯示,雖然公司的機密資訊佔全部資料的三分之二,但是大概只編列了一半的資安預算來加以保護。

更多詳情都會在這資料圖表內加以描述,「找出APT的全貌」。

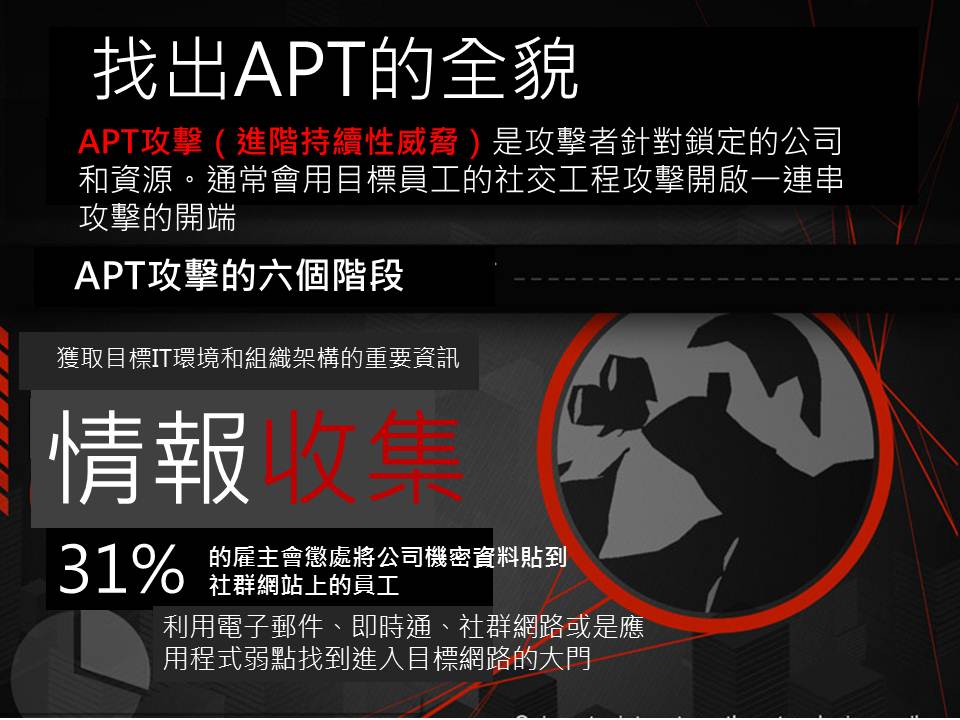

找出APT的全貌

APT(進階持續性威脅)是攻擊者針對鎖定的公司和資源。通常會用目標員工的社交工程攻擊開啟一連串攻擊的開端

APT攻擊的六個階段

獲取目標IT環境和組織架構的重要資訊

情報收集

31%的雇主會懲處將公司機密資料貼到社群網站上的員工

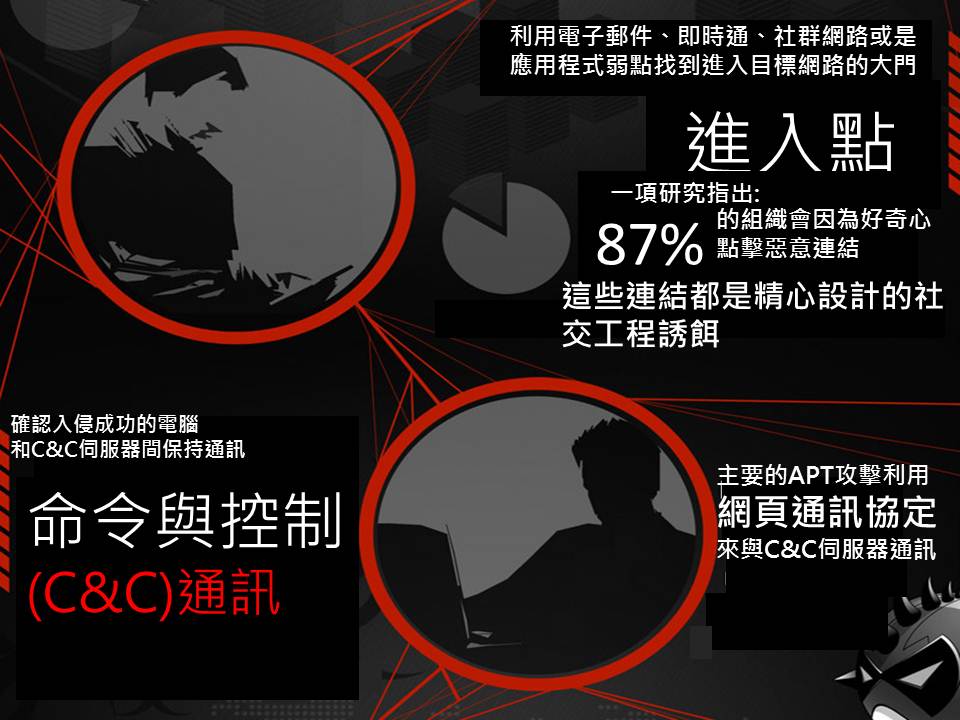

進入點

利用電子郵件、即時通、社群網路或是應用程式弱點找到進入目標網路的大門

一項研究指出,87%的組織會點社交工程攻擊誘餌所帶來的連結,這些連結都是精心設計的社交工程誘餌

命令與控制 : C&C 通訊

APT攻擊活動首先在目標網路中找出放有敏感資訊的重要電腦

主要的APT攻擊活動利用網頁通訊協定來與C&C伺服器通訊,確認入侵成功的電腦和C&C伺服器間保持通訊

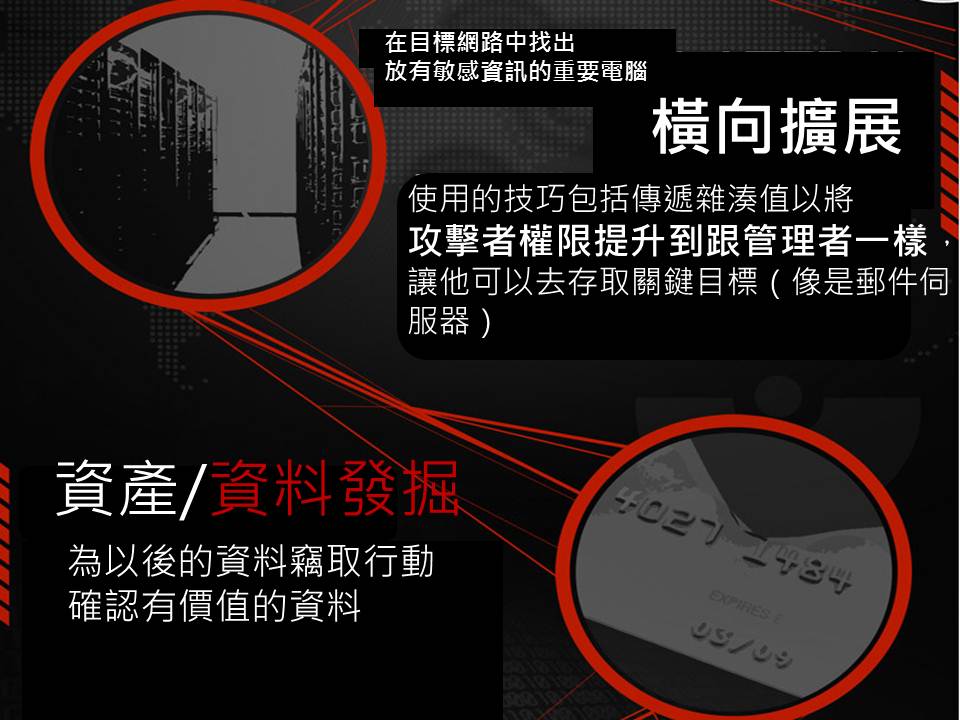

橫向擴展

在目標網路中找出放有敏感資訊的重要電腦,使用的技巧包括傳遞雜湊值以將攻擊者權限提升到跟管理者一樣,讓他可以去存取關鍵目標(像是郵件伺服器)

資產/資料發掘

為以後的資料竊取行動確認有價值的資料

資料竊取

公司資料中有2/3屬於機密資訊,但是只有一半有編列預算來加以保護

RSA花了美金六千六百萬來補救因內部網路資料竊取事件所造成的傷害

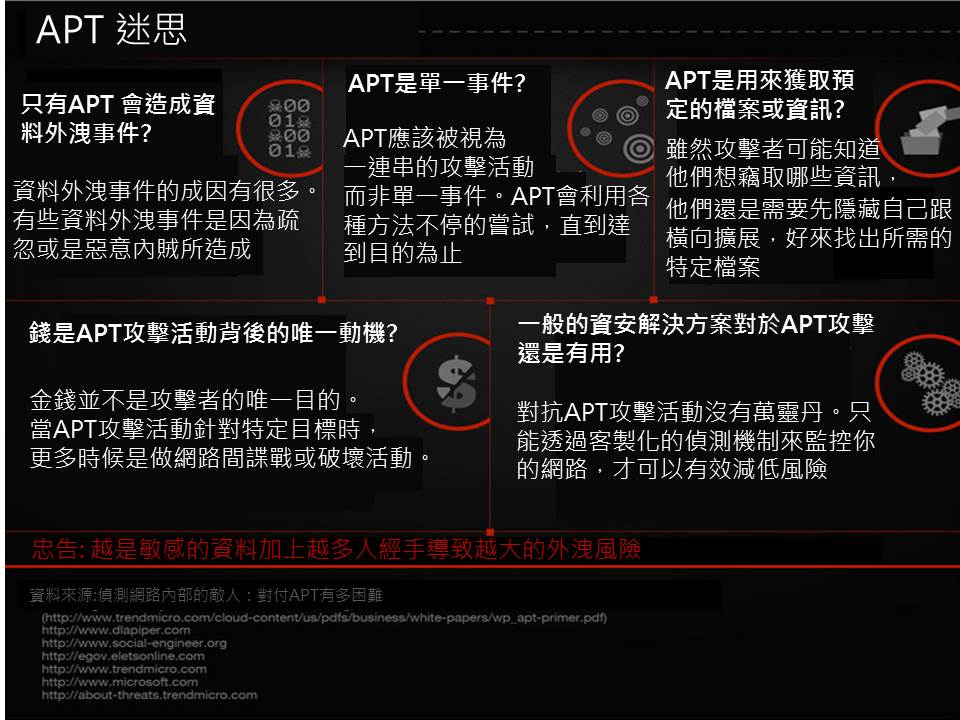

有關APT攻擊的迷思

只有APT 會造成資料外洩事件?

資料外洩事件的成因有很多。有些資料外洩事件是因為疏忽或是惡意內賊所造成

APT是單一事件 ?

APT應該被視為一連串的攻擊活動而非單一事件。APT會利用各種方法不停的嘗試,直到達到目的為止

APT是用來獲取預定的檔案或資訊 ?

雖然攻擊者可能知道他們想竊取哪些資訊,他們還是需要先隱藏自己跟橫向擴展,好來找出所需的特定檔案

錢是APT攻擊活動背後的唯一動機 ?

金錢並不是攻擊者的唯一目的。當APT攻擊活動針對特定目標時,更多時候是做網路間諜戰或破壞活動。

一般的資安解決方案對於APT還是有用?

對抗APT攻擊活動沒有萬靈丹。只能透過客製化的偵測機制來監控你的網路,才可以有效減低風險。

忠告;越是敏感的資料加上越多人經手導致越大的外洩風險

@延伸閱讀

什麼是 APT進階持續性威脅 (Advanced Persistent Threat, APT)?

進階持續性威脅LURID: 入侵了61個國家1465台電腦,包含外交等單位

《 APT 進階持續性滲透攻擊》BKDR_POISON 未來將出現更多挑戰

<APT進階持續性威脅>經由Email 發送的"員工滿意度調查"PDF檔案含SYKIPOT,展開目標攻擊行動

◎ 免費下載防毒軟體:歡迎即刻免費下載試用NSSLABS 最新防毒軟體測試第一名的防毒軟體PC-cillin 2012 即刻【按這裡下載】

=