2020年度網路安全報告重點回顧:

-超過1,600萬筆跟Covid-19有關的惡意威脅,其中有近90%是垃圾郵件[TC(1] 。

-連網裝置受駭客入侵發動內部攻擊(Outbound Attack)在2020年幾乎翻倍。路由器是主要目標,有15.5%可能成為Inbound Attack的受害者,而有5.1%則可能被入侵用於進行Outbound Attack。

-手機病毒/惡意行動應用程式的數量從2019年的近6,000萬到2020年下降到略超過3,500萬。然後關於惡意行動裝置的樣本數卻遽增了近70%,這表示駭客可能放棄使用惡意行動應用程式,轉向使用其他如網路釣魚等技術。

從發生過的事情來看,2020年可說是前無來者了。新冠肺炎(COVID-19)的爆發加上其他在這一年內所發生的大事件對網路安全格局造成了長遠的影響,為許多方面帶來劇烈的改變。隨著進入了2021,讓我們回顧在過去一年最值得關注的資安故事以及趨勢,這些都會包含在我們的2020年度網路安全報告裡。

Covid-19對重塑網路安全格局扮演著重要角色

圖1. 我們在2020年偵測到超過1,600萬筆跟Covid-19有關的惡意威脅,其中有近90%是垃圾郵件[TC(2] 。

圖1. 我們在2020年偵測到超過1,600萬筆跟Covid-19有關的惡意威脅,其中有近90%是垃圾郵件[TC(2] 。

攻擊者利用疫情爆發製作了一連串新冠肺炎(COVID-19)為主題的惡意威脅(包括惡意網址、垃圾郵件和惡意軟體)。這些惡意威脅多數是垃圾郵件,占所偵測超過1,600萬筆惡意威脅的近90%。

疫情迫使許多組織讓員工轉變成在家上班,這也造成在運作和資安政策上的重大變化,並且要採用遠端工作所需的技術。特別是虛擬專用網路(VPN)成為許多組織不可或缺的工具。但即使這些技術被用來保護系統安全,技術本身也無法倖免於攻擊,光是一個VPN漏洞(CVE-2019-11510)就在2020年造成近80萬次的偵測數。

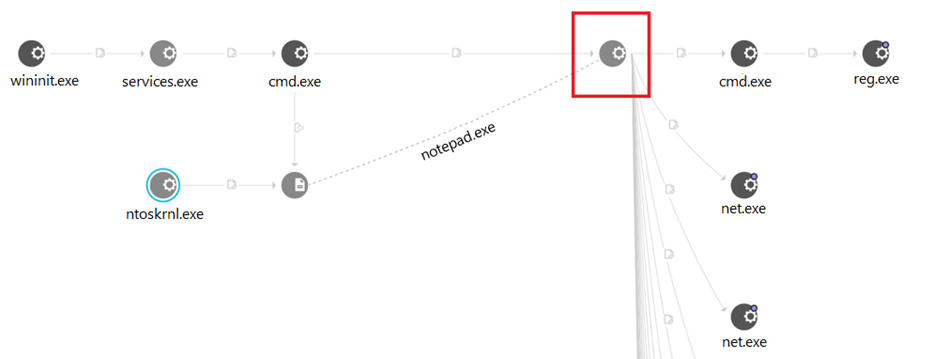

雙重威脅勒索病毒繼續危害企業

勒索病毒運營者繼續追求高價值目標,期望從受害者榨取更多的贖金。2020年最新的一個趨勢是雙管齊下的勒索計畫,攻擊者除了加密受害者系統上的檔案外,還威脅要將被竊資料公開在洩密網站上。

最先使用這類手法的勒索病毒之一是Ryuk,它在年中曾安靜了幾個月。但到了年底又強勢回歸,帶有更多功能的新變種(包括用來載入其他惡意檔案的BazarLoader)將目標放在醫療產業。

延伸閱讀:《勒索病毒》專挑金融國防產業,偷極敏感資訊的Ryuk,為何總能取得巨額贖金?

圖2. 經過4月到8月一段不活躍期後,Ryuk的偵測數量在10月份達到高峰。

圖2. 經過4月到8月一段不活躍期後,Ryuk的偵測數量在10月份達到高峰。

Egregor是另一隻會使用雙重勒索手法而值得注意的勒索病毒家族。它最先是在9月出現,最終在12月份的時候對大型零售業者進行一波高調的攻擊。

延伸閱讀: 專攻擊知名企業的「雙重勒索」Egregor勒索病毒不只加密資料,還會主動通知媒體,讓被駭企業消息曝光

關鍵產業,如疫情對策直接相關的產業(醫療產業和製造業等)是勒索病毒運營者經常針對的目標。對這些產業進行攻擊可能會導致可怕的後果。例如,當醫院遭受勒索病毒感染可能會導致病患死亡,而疫苗生產設備遭受破壞可能會造成本已緊張的全球供應鏈中斷。

雲端技術、物聯網和行動環境的風險成為焦點

雲端技術、物聯網(IoT ,Internet of Thing)和行動裝置對遭受疫情影響的工作環境來說相當重要,也更加凸顯出這些技術所涉及的風險和資安挑戰。

設定不當仍是雲端基礎設施所遇到的主要問題。我們看到有許多因為雲端部署設定不當所導致的資安事件,後果往往會導致虛擬貨幣挖礦( coinmining )病毒。

根據我們的資料顯示,跟2019年相較起來,連網裝置直接遭受外部攻擊(Inbound Attack)在2020年成長了超過三倍,而連網裝置受駭客入侵發動內部攻擊(Outbound Attack)在2020年也幾乎翻倍。路由器是主要目標,有15.5%可能成為Inbound Attack的受害者,而有5.1%則可能被入侵用於進行Outbound Attack。

我們觀察到惡意行動應用程式的數量從2019年的近6,000萬到2020年下降到略超過3,500萬。然後關於惡意行動裝置的樣本數卻遽增了近70%,這表示駭客可能放棄使用惡意行動應用程式,轉向使用其他如網路釣魚等技術。

以上以及更多的內容都可以從趨勢科技2020年度網路安全報吿(A Constant State of Flux: Trend Micro 2020 Annual Cybersecurity Report)中找到,從網路安全的角度重新審視了定義這一年的故事、趨勢和數字。

@原文出處:Hindsight is 2020: Looking Back on the Year From a Cybersecurity Perspective

[TC(1]

[TC(2]