2020 年 12 月初,美國聯邦調查局 (FBI) 發布了一項關於 DoppelPaymer 勒索病毒的警告。該病毒首次出現於 2019 年,在 2020 一整年當中都持續活躍,製造不少讓受害者營運癱瘓的事件。

2020 年 12 月初,美國聯邦調查局 (FBI) 發布了一項關於 DoppelPaymer 勒索病毒的警告,該病毒首次出現於 2019 年,當時一些關鍵的產業都受到了攻擊。2020 一整年,該病毒都一直持續活動,尤其在下半年發動了多起攻擊事件造成受害者營運癱瘓。

DoppelPaymer 是什麼?

DoppelPaymer 應該是從 BitPaymer 勒索病毒 (首次出現於 2017 年) 所衍生出來,因為它們的程式碼、勒索訊息、付款網站都有相似之處。不過值得注意的是 DoppelPaymer 與 BitPaymer 還是有些差異,例如,DoppelPaymer 使用「2048 位元 RSA + 256 位元 AES」加密機制,但 BitPaymer 卻是使用「4096 位元 RSA + 256 位元 AES」加密機制 (舊版則使用「1024 位元 RSA + 128 位元 RC4」)。此外,DoppelPaymer 也改善了 BitPaymer 的加密速度,使用多重執行續來執行檔案加密。

兩者還有另一項差異是 DoppelPaymer 在執行惡意行為之前,它必須收到正確的指令列參數。根據我們蒐集到的樣本顯示,不同的樣本需要不同的參數。這樣的技巧很可能是歹徒為了躲避沙盒模擬分析而設計,此外也為了防止資安研究人員對樣本進行研究。

不過,DoppelPaymer 最獨特之處或許是使用了一個名為 ProcessHacker 的工具來終止一些服務和處理程序,以避免在加密檔案的過程中出現違規存取的情況。

如同許多今日的勒索病毒家族一樣,DoppelPaymer 所要求的贖金相當可觀:從 25,000 美元至 120 萬美元。不僅如此,從 2020 年 2 月開始,DoppelPaymer 的幕後集團就開始經營一個資料外洩網站,他們會威脅受害者如果不支付贖金,就會將檔案公布到該網站上。

DoppelPaymer 的行為機制

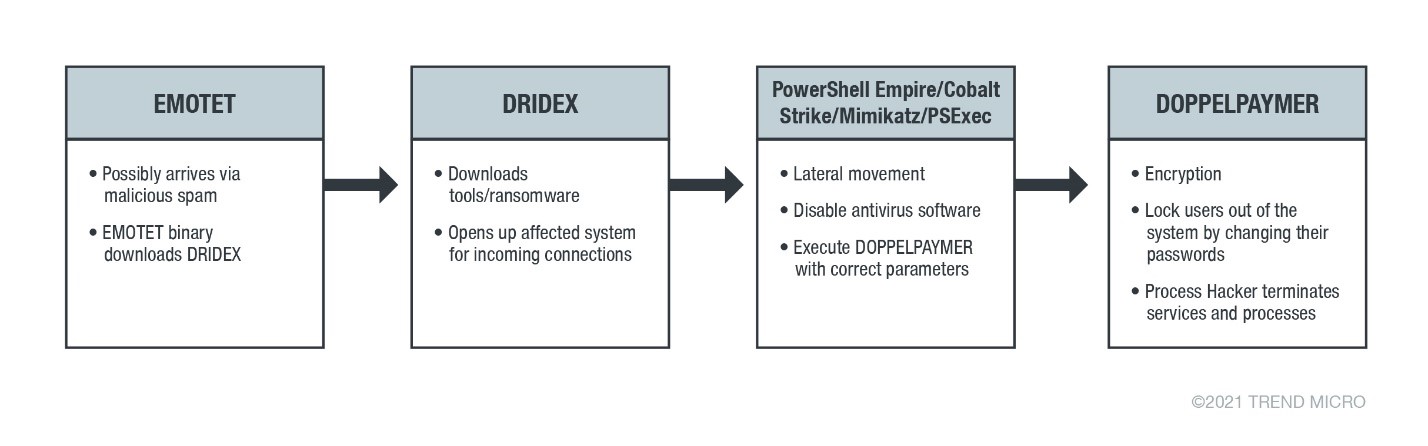

DoppelPaymer 運用了一套相當複雜的行為機制。首先,歹徒利用含有魚叉式網路釣魚連結的垃圾郵件來滲透受害者網路,或使用或偽裝成正常文件的附件檔案,誘騙不知情受害者執行惡意程式碼。此程式碼再下載其他功能更強的惡意程式 (如 Emotet) 到受害者的電腦。

一旦 Emotet 被下載到系統上,它就會與幕後操縱 (C&C) 伺服器通訊來安裝各種模組,並且下載及執行其他惡意程式。

在 DoppelPaymer 攻擊行動中,C&C 伺服器用來下載與執行 Dridex 惡意程式家族,接著 Dridex再直接下載 DoppelPaymer 或是其他工具,如:PowerShell Empire、Cobalt Strike、PsExec 及 Mimikatz。這些工具每一個都有自己的用途,例如:竊取登入憑證、在網路內四處遊走、執行各種指令 (如停用資安軟體)。

Dridex 進入系統之後,駭客並不會立即在系統植入勒索病毒,而是會先試著在網路上四處移動,尋找高價值的目標,以便竊取關鍵的資訊。Dridex 一旦找到目標,就會開始執行最後的惡意程式,也就是:DoppelPaymer。DoppelPaymer 會將網路上以及受害系統的硬碟與可卸除式隨身碟上的檔案加密。

最後,DoppelPaymer 會變更使用者的密碼並強迫系統重新開機進入安全模式,讓使用者無法登入系統。接著,它會修改 Windows 登入畫面出現之前的提示訊息。

新的訊息是 DoppelPaymer 的勒索訊息,訊息中警告使用者切勿重設或關閉系統,也不要將被加密的檔案刪除、重新命名或移動位置。此外,還威脅受害者如果不支付贖金,就要將敏感資料對外公開。

受害對象

根據 FBI 的公告,DoppelPaymer 主要攻擊醫療、緊急服務與教育等機構。此勒索病毒已涉及了多起 2020 年的攻擊,包括在年中左右癱瘓了某個社區大學,以及某市的警察與緊急服務。

DoppelPaymer 在 2020 年 9 月時尤其猖獗,德國一家遭到攻擊的醫院對外通訊和營運都因而中斷。同一個月,還有另一個的 911 緊急救難中心以及某個社區大學也遭到攻擊。

企業該做些什麼?

企業機構可採取一些 資安最佳實務原則 來防範像 DoppelPaymer 之類的勒索病毒,包括:

- 避免開啟未經確認的電子郵件,也不要點選郵件內隨附的連結或附件檔案。

- 備份定期備分重要檔案,採用 3-2-1 備份原則:3 份備份、2 種儲存媒體、1 個不同的存放地點。

- 您所用的軟體與應用程式只要推出修補更新就應該盡速套用以防範最新漏洞。

- 確保備份資料的安全,每次備份完成之後務必將資料與網路脫離。

- 定期稽核使用者帳號,尤其是那些可被公開存取的帳號,例如遠端監控與管理帳號。

- 監控內送與外送的網路流量,一發現有資料外傳的跡象就立即發出警示。

- 使用者登入時應採用雙重認證 (2FA),如此可強化使用者帳號的安全。

- 針對檔案、目錄及網路共用實施最低授權原則,能不開放的權限就不要開放。

| 雜湊碼 (SHA256) | 趨勢科技命名 |

| 624255fef7e958cc3de9e454d2de4ae1a914a41fedc98b2042756042f68c2b69 | Ransom.Win32.DOPPELPAYMER.TGACAR |

| 4c207d929a29a8c25f056df66218d9e8d732a616a3f7057645f2a0b1cb5eb52c | Ransom.Win32.DOPPELPAYMER.TGACAQ |

| c66157a916c7f874bd381a775b8eede422eb59819872fdffafc5649eefa76373 | Ransom.Win32.DOPPELPAYMER.TGACAP |

原文出處:DoppelPaymer 勒索病毒初探