資安研究人員最近發現了一個新的惡意程式並將它命名為「MyloBot」,此惡意程式有精密的躲避、感染與散播技巧,因此其幕後的歹徒很可能擁有豐富的經驗且犯罪基礎建設雄厚。該惡意程式是在一家資料與電信設備一線品牌廠商的系統上發現。研究人員觀察到 MyloBot 具有下列能力:掏空執行程序、Reflective EXE (從記憶體內直接執行 EXE 檔)、程式碼注入、下載勒索病毒 Ransomware (勒索軟體/綁架病毒)以及竊取資料。當它感染某台電腦並將該電腦納入其殭屍網路旗下時,還會刪除系統上的其他惡意程式,並且造成系統嚴重損壞。

雖然研究人員目前尚未查出該惡意程式的感染來源及作者,但惡意程式內採用了一種鍵盤配置偵測的技巧,當偵測到亞洲的某種鍵盤配置時就會停止攻擊。除此之外,MyloBot 還具備以下躲避技巧:

- 虛擬機器反制能力。

- 沙盒模擬分析反制能力。

- 除錯器反制能力。

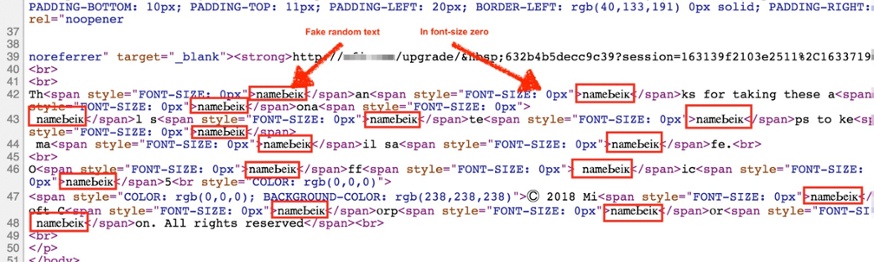

- Reflective EXE:這是一種從記憶體內而非從磁碟執行 EXE 檔案的罕見技巧。

- 執行程序掏空 (Process Hollowing)。

- 程式碼注入。

- 等候 14 天之後再開始與幕後操縱 (C&C) 伺服器通訊以躲避威脅追蹤、沙盒模擬分析以及端點防護的偵測。

[延伸閱讀:勒索病毒:歹徒到底要什麼?我該如何防範?]

此惡意程式可讓駭客完全掌控被感染的電腦並下載新的惡意程式或從事其他不法活動,如:銀行木馬程式、鍵盤側錄程式、發動分散式阻斷服務攻擊 (DDoS)攻擊。

MyloBot 在安裝時會停用 Windows Defender 和 Windows Update,並封鎖防火牆以方便其部署和進行 C&C 通訊。此外,研究人員也發現,該程式撰寫風格類似 Dorkbot 和 Locky,或許此惡意程式的作者與之前這些惡意程式的作者 (或地下市場賣家) 有所交流。此外,研究人員追溯到其黑暗網路上的 C&C 伺服器也曾用於之前的惡意程式攻擊,因此更提高了這項推測的可能性。

MyloBot 還有一項行為就是會終止並刪除系統上已感染的惡意程式,它會掃瞄 %APPDATA% 資料夾底下的特定資料夾和執行中檔案。研究人員認為,這樣的獨特行為應該是為了排除其他駭客的惡意程式,以盡可能獨占被感染的裝置以提高獲利。

[延伸閱讀:KOVTER 已演化成無檔案式惡意程式]

今日網路犯罪集團不但要對抗資安廠商,還要和同業競爭,因此要應付像這樣的威脅,我們需要更進階、更主動的因應技術來防範數位勒索。以下是企業該如何保護系統和資產的一些建議:

- 務必採用一套多層式防護方法來確保系統安全,從閘道至端點全面防範、偵測、消除威脅。

- 定期備份您檔案,採用 3-2-1 備份原則來降低資料損失風險。

- 實施資料分類與網路分割。

原文出處:MyloBot Uses Sophisticated Evasion and Attack Techniques, Deletes Other Malware