今日企業總是以能夠快速因應外在環境變化而自豪,不幸的是,網路犯罪集團何嘗不是如此。最近出現了一個專門攻擊個專門攻擊銷售櫃台系統 (PoS) 的新惡意程式家族,此惡意程式家族的特點是竊取到資料之後會馬上回傳給遠端的駭客。趨勢科技根據這項特性,將它命名為 FastPOS。

FastPOS 的設計是會立即將竊取到的信用卡資料外傳,而非先儲存在本機上的一個檔案,然後再定期傳送給駭客。這表示它或許是專門針對小型網路環境而設計,例如只有一台 DSL 數據機連接一台 POS 系統的環境。

攻擊管道和目標

FastPOS (趨勢科技的偵測名稱為: TSPY_FASTPOS.SMZTDA) 可經由三種管道進入其攻擊目標:

- 指向某個已遭駭客入侵網站的連結 (該網站專門討論外科雷射技巧)

- 即時檔案分享服務

- 透過 VNC 直接傳輸檔案

前兩種方法還需透過社交工程social engineering技巧來誘騙使用者執行惡意程式,最後一種方法則需要經由某種管道取得公司的登入帳號密碼,或者透過暴力破解的方式取得目標使用者的帳號密碼。

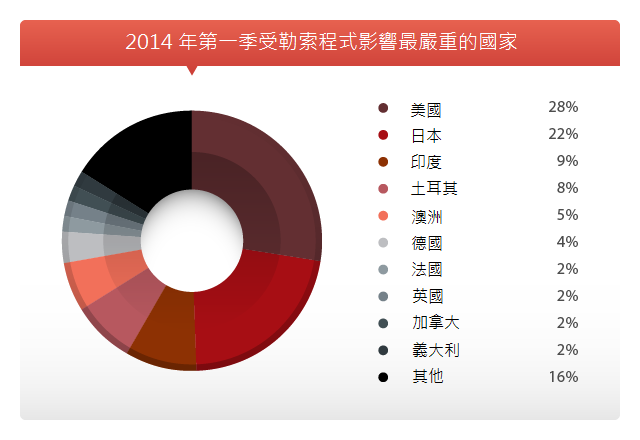

這項威脅的受害者分布非常廣:我們在全球各地都有發現受害者。主要分布於下列地區:

- 美洲:巴西和美國

- 亞洲:香港、日本、台灣

- 歐洲:法國

此外,其產業分布也很廣。美國的受害機構還包括獸醫診所,其他地區的受害機構則包括食品業和物流業;另有某些案例的受害機構為開放 VNC 連線的遠端辦公室。

資訊竊盜

FastPOS 會將偷取到的資訊「立即」傳送給遠端駭客,而非先儲存在本機,等到固定時間再上傳。雖然這可能造成一些不正常的網路流量,但由於今日的裝置隨時都連上網路,因此這樣的流量相對上很容易隱藏。其竊取的資訊方式有兩種:鍵盤側錄和記憶體擷取。 繼續閱讀