7 月 19 日,許多企業網站都因遭到駭客入侵而開始散布勒索病毒 Ransomware (勒索軟體/綁架病毒),所有瀏覽這些網站的訪客全都遭殃。根據報導,瓜地馬拉官方旅遊網站 Dunlop Adhesives 以及其他正常的網站都遭到同樣的攻擊。

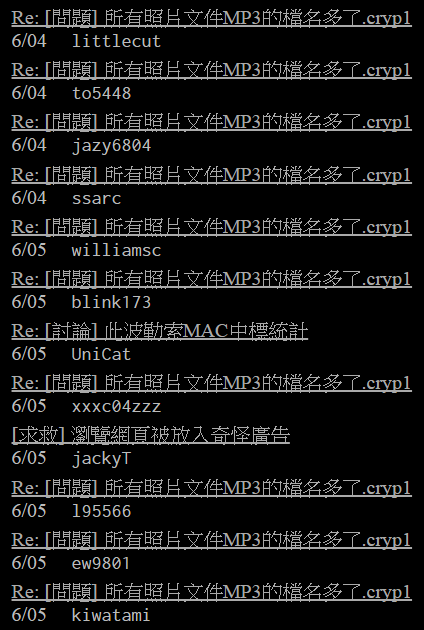

根據報導,這些網站都遭到了某個稱為 SoakSoak 的Botnet傀儡殭屍網路或類似專門針對內容管理系統 (CMS) 漏洞的自動化攻擊。這些受到攻擊的網站會將訪客導向某個惡意網站,惡意網站會試著在使用者電腦上安裝 2016 年 4 月首次被發現的 CryptXXX 勒索病毒家族,此病毒具備反制虛擬機器與反制資安軟體分析的躲避偵測功能。

SoakSoak 殭屍網路在找到含有未修補漏洞的網站之後,就會在網站中插入重新導向的腳本程式碼,藉此將訪客重導至另一個含有 Neutrino 漏洞攻擊套件的網站,這是一個地下市場上販賣的「商用」惡意程式安裝套件。

在這次的最新案例當中,Neutrino 漏洞攻擊套件會檢查端點裝置是否安裝了任何資安軟體或 Flash Player 除錯工具。根據該部落格的說法,若裝置上未安裝這些程式,攻擊套件就會開啟一個指令列介面程式 (command shell) 並透過 Windows Script Host 腳本執行程式從其幕後操縱 (C&C) 伺服器下載勒索病毒到電腦上。

當正常網站遭到毒化

這樣的手法早已不是什麼新聞,駭客一直在利用各種惡意廣告來駭入正常網站,並利用其他技巧來將使用者引導至漏洞攻擊套件。遭到駭客入侵的網站會將使用者重導至含有漏洞攻擊套件的網站。在大多數情況下,駭客之所以能輕易駭入這些網站,是因為其伺服器使用的是含有未修補漏洞的 CMS 軟體。2015 年 11 月,趨勢科技即曾經撰文揭露第一個利用 Angler 漏洞攻擊套件經由遭到入侵的網站感染訪客電腦的 ElTest 攻擊行動。我們發現,該行動至少成功入侵了 1,500 個網站,並且利用這些網站來散布 Cryptesla 勒索病毒 (趨勢科技命名為:RANSOM_CRYPTESLA.YYSIX)。ElTest 攻擊行動通常會在其駭入的網頁當中插入一個 SWF 物件,此物件會載入一個 Flash 檔案並在網頁安插一個隱藏的 iFrame 來將使用者重導至含有漏洞攻擊套件的網站。

ElTest 並非唯一專門針對網站漏洞的攻擊行動,我們還見過許多其他的行動專門攻擊採用 WordPress、Joomla 及 Drupal 這類知名內容管理系統的網站。遭到入侵的網站大多是因為使用了含有未修補漏洞的內容管理系統或第三方熱門附加元件。