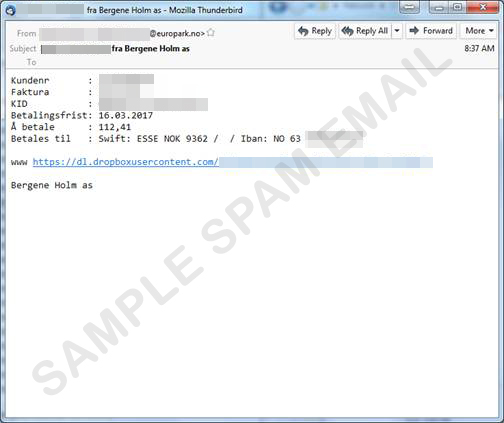

任何人,據稱只要 50 美元,就能取得WannaCry(想哭)勒索病毒的終生授權,而且可以無限升級。今年 5 月 14 日,我們在阿拉伯文地下網站上看到這則廣告,就在 WannaCry 勒索病毒大爆發之後的兩天。這項在全球造成慘重災情的威脅,搖身一變成了一般性商品,只要有心,任何人都能拿它來建立自己的網路犯罪事業。

WannaCry 勒索病毒在地下市場上販售

此外,WannaCry 的價格也相對低廉,這反映出中東與北非地下市場重視兄弟情誼的獨特一面。有別於俄羅斯和北美地下市場上的犯罪分子大多以賺錢為主要目的,中東與北非的地下市場是一個文化、意識形態及網路犯罪的大融合。各式各樣的惡意程式在這裡幾乎是免費贈送,例如:遠端存取木馬程式 (RAT)、鍵盤側錄程式、SQL 資料隱碼攻擊工具、垃圾郵件散發工具等等。而且,這種兄弟情誼也表現在成員之間共同策畫及執行分散式阻斷服務 (DDoS) 攻擊與網站入侵詆毀行動當中。

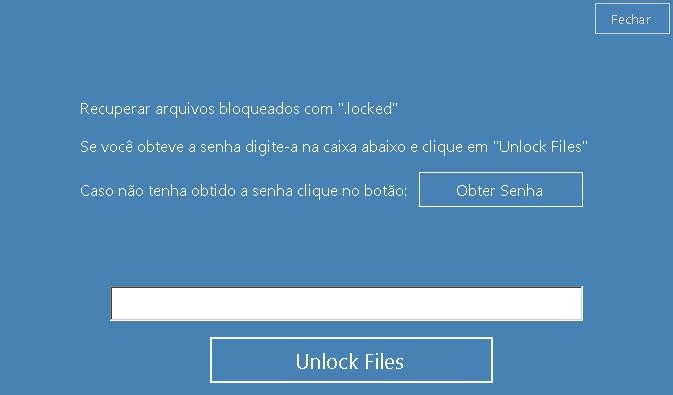

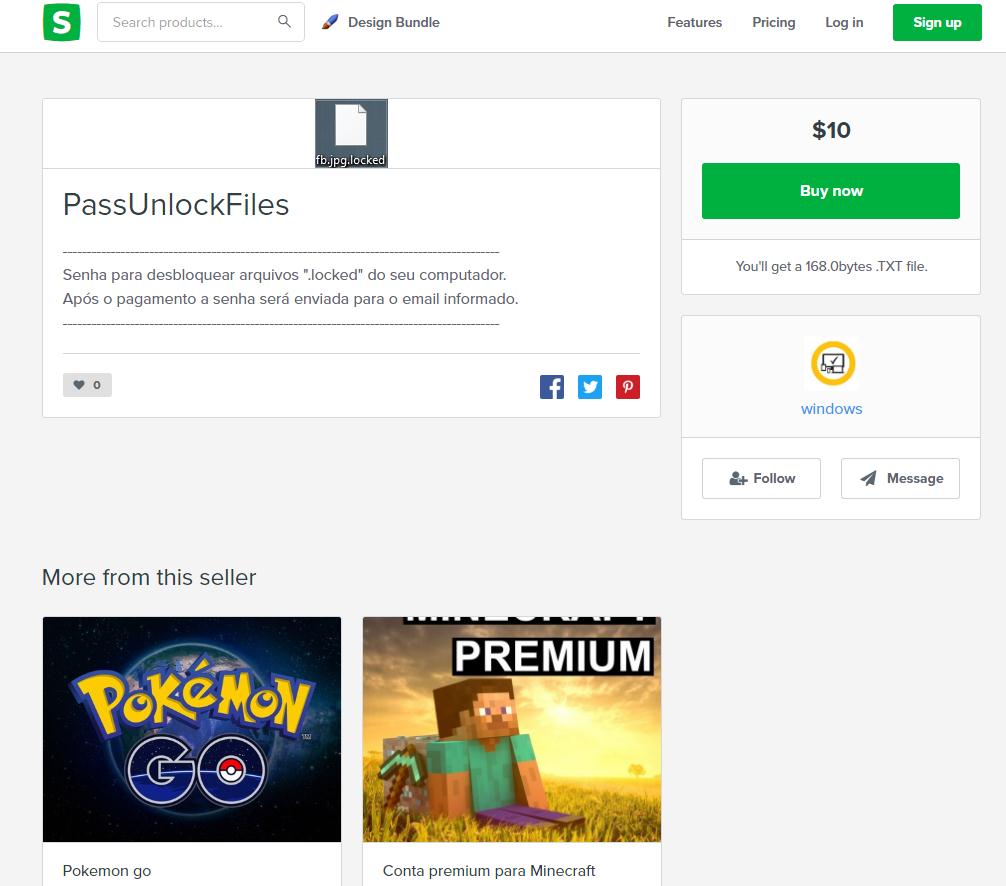

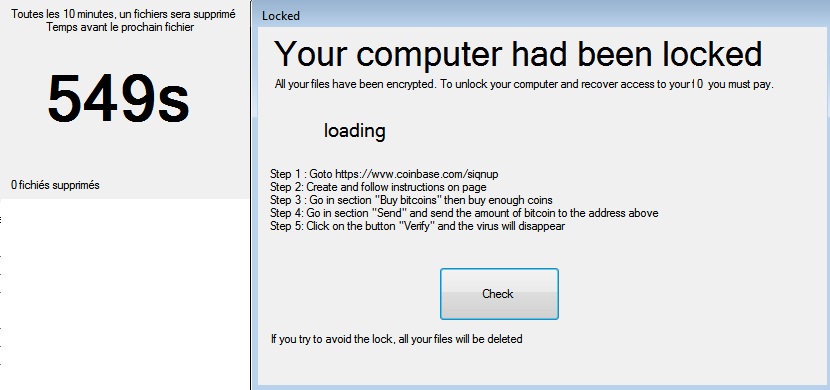

圖 1:WannaCry 勒索病毒在中東與北非地下市場上的廣告。

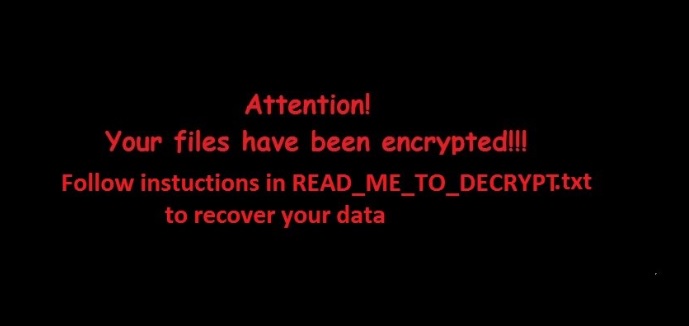

該市場當然也販售著其他勒索病毒。事實上,我們曾在土耳其地下市場上看到一個化名為「Fizik」的俄羅斯網路犯罪分子在兜售 CTB-Locker 勒索病毒 (亦稱為 Critroni 或 Curve-Tor-Bitcoin)。值得注意的是,同一廣告也曾出現在 Fizik 自 2006 年起就相當活躍的俄羅斯地下市場上。 繼續閱讀