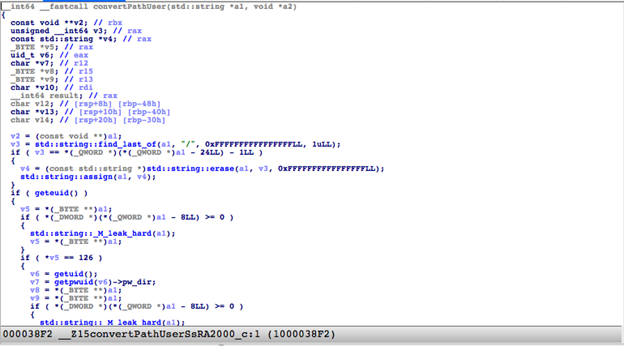

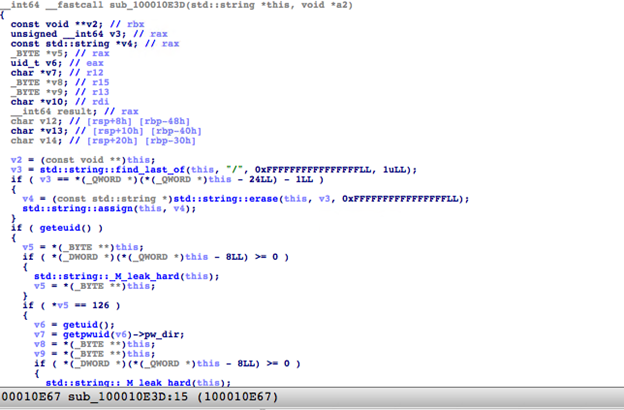

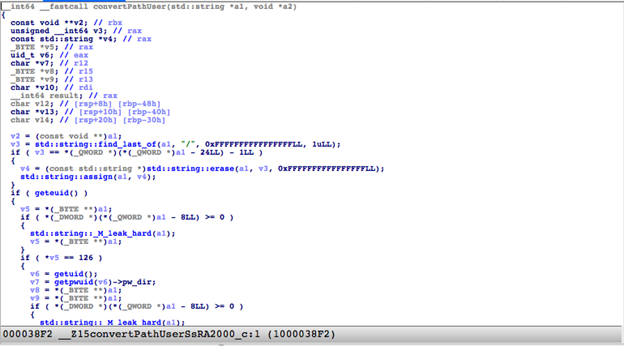

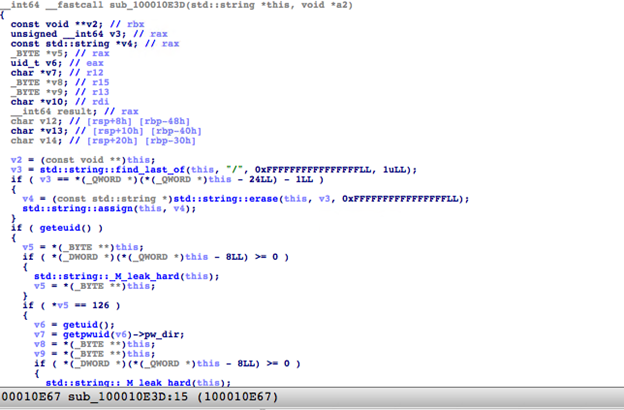

最近趨勢科技發現了一個應該是由 OceanLotus 駭客集團所開發的最新後門程式 (趨勢科技命名為 Backdoor.MacOS.OCEANLOTUS.F),增加了一些新的行為與網域名稱。

由於它的動態行為與程式碼都與先前的 OceanLotus 惡意程式類似,因此我們確定這應該是 OceanLotus 惡意程式的變種。

最近趨勢科技發現了一個應該是由 OceanLotus 駭客集團所開發的最新後門程式 (趨勢科技命名為 Backdoor.MacOS.OCEANLOTUS.F),增加了一些新的行為與網域名稱。

由於它的動態行為與程式碼都與先前的 OceanLotus 惡意程式類似,因此我們確定這應該是 OceanLotus 惡意程式的變種。

趨勢科技發現了一個新的 MacOS 後門程式 (趨勢科技命名為:OSX_OCEANLOTUS.D) 應該是 OceanLotus(海蓮花) 駭客集團 (又名:APT 32、APT-C-00、SeaLotus 及 Cobalt Kitty) 曾經用過的某惡意程式最新版本。OceanLotus 據報曾攻擊人權組織、媒體機構、研究機關以及造船廠。OSX_OCEANLOTUS.D 專門攻擊裝有 Perl 程式設計語言的 MacOS 電腦。

趨勢科技發現了一個新的 MacOS 後門程式 (趨勢科技命名為:OSX_OCEANLOTUS.D) 應該是 OceanLotus(海蓮花) 駭客集團 (又名:APT 32、APT-C-00、SeaLotus 及 Cobalt Kitty) 曾經用過的某惡意程式最新版本。OceanLotus 據報曾攻擊人權組織、媒體機構、研究機關以及造船廠。OSX_OCEANLOTUS.D 專門攻擊裝有 Perl 程式設計語言的 MacOS 電腦。

此 MacOS 後門程式暗藏在一個惡意 Word 文件內,該文件應該是經由電子郵件散布,其檔名為「2018-PHIẾU GHI DANH THAM DỰ TĨNH HỘI HMDC 2018.doc」(越南文,大意為「2018 年 HMDC 大會報名表」)。這份文件似乎是假冒越南某提倡民主獨立的民間組織 HDMC 所舉辦活動的報名表。專門攻擊 Mac 電腦的惡意程式不如 PC 上那麼普遍,但這個最新 MacOS 後門程式提醒我們,不論是何種作業系統,都應培養對抗網路釣魚的良好習慣。

圖 1:惡意文件所使用的圖片。

使用者在收到這份惡意文件時,會被提醒要啟用巨集才能開啟檔案。根據趨勢科技的分析,惡意文件的巨集已經過逐字加密編碼,使用的是十進位 ASCII 碼,如下圖所示: 繼續閱讀

趨勢科技曾經在今年的八月初探討過一個後門程式 (趨勢科技命名為 BKDR_ANDROM.ETIN) 是經由 JavaScript 惡意腳本 (JS_POWMET.DE) 以無檔案的形式進入受害系統。當時我們並不曉得該後門程式是如何進入受害系統,我們猜測它要不是經由使用者不小心下載到電腦上,不然就是經由其它惡意程式植入系統。

最近我們終於知道它的確切入侵途徑:它不是被其他惡意程式植入,也不是經由使用者下載,而是經由 USB 隨身碟感染。

技術細節

這個 USB 隨身碟上包含兩個惡意檔案 (趨勢科技將兩者皆命名為 TROJ_ANDROM.SVN),檔案名稱分別為:

此外也可能會用到一個捷徑檔案,捷徑的目標指向「%System%\cmd.exe /c start rundll32 {一個名稱很長的 DLL 程式庫檔案},{DLL 匯出的函式名稱}」。歹徒刻意將捷徑檔案的名稱取得跟隨身碟磁碟名稱相同,以誘騙使用者點選該檔案 (我們將此捷徑檔案命名為:LNK_GAMARUE.YYMN)。

惡意程式碼經過解密之後將直接載入記憶體中執行。此處,解密程式的檔案名稱就是加密金鑰。在感染過程中,沒有任何檔案會實際儲存到受害系統上。

解密後的程式碼會在系統登錄當中加入開機自動執行機碼,從這裡開始就銜接到我們上一篇分析文章描述的情形,所以此處不再重複說明整個感染過程,不變的是,系統最終將感染 BKDR_ANDROM.ETIN 後門程式。

圖 1:完整感染過程。 繼續閱讀

行動惡意軟體對企業造成破壞性影響變得越來越加普遍,因為行動設備已經越加成為靈活存取和管理資料的偏好平台。趨勢科技最近發現了200個Android應用程式帶有MilkyDoor後門程式(趨勢科技偵測為ANDROIDOS_MILKYDOOR.A), 其中一個在Google Play上已經有50萬到100萬的安裝數量。

MilkyDoor跟之前對企業有不良影響的Android惡意軟體家族DressCode相似,都會利用SOCKS協定代理程式來取得對內部網路的連線。在使用者不知情下,MilkyDoor會透過SOCKS代理程式進行偵察並存取企業內的漏洞。

雖然MilkyDoor看起來像是DressCode的接班人,不過它卻增加了一些惡意技巧,其中包括能夠繞過安全限制的多種隱蔽做法。比如利用常用端口22,來經由Secure Shell(SSH)通道使用遠端端口轉發。由於利用SSH通道讓惡意軟體可以加密惡意流量和有效載荷(payload),使得偵測惡意軟體變得加棘手。

趨勢科技發現這些木馬化應用程式會偽裝成娛樂性質的應用程式,從風格指南和兒童圖書到塗鴉應用程式。我們推測這些都是網路犯罪分子將正常應用程式重新包裝加入木馬程式,再透過Google Play散播,利用原版的知名度來吸引受害者。

對企業的影響

MilkyDoor會對企業帶來較大的威脅,因為它被設計來攻擊企業的內部網路,私人伺服器,最終是企業資產和資料。MilkyDoor建立SSH通道的作法對組織網路帶來安全上的挑戰,特別是整合BYOD設備的網路。它的隱身之道是受感染應用程式本身沒有敏感權限,並且使用正常或看似良性的網路通訊存在於設備中。

結果也相當顯著。MilkyDoor可以隱密地讓攻擊者直接連進一家企業內部網路的各種服務,從Web和FTP到SMTP。接著可以取得內部IP地址來進行掃描,以找出可利用(和有漏洞)的伺服器。最近出現一連串勒索遭受入侵的MongoDB和ElasticSearch資料庫,就是一個例子。由於這些伺服器是公開的,但是其內部資料庫缺乏認證機制而讓情況變嚴重。

圖1:Google Play上帶有MilkyDoor應用程式的例子 繼續閱讀

在2月20日下載Linux Mint的使用者可能有危險了,來自保加利亞首都索非亞的駭客駭入了Linux Mint(目前最受歡迎的Linux發行版本之一)。根據Linux Mint的報告,駭客變更該網站的下載連結來欺騙使用者下載具有後門程式的Linux Mint光碟映像檔。該連結指向他們自己用來提供Linux Mint 17.3 Cinnamon惡意光碟映像檔的伺服器。該網站自2月21日星期天就已經關閉,危害了數千次的下載。

發生了什麼事?

在2月21日,Linux Mint專案負責人 – Clement Lefebvre在部落格上公告:「駭客製作了一個帶有後門程式的Linux Mint光碟映像檔,並且想辦法攻破我們的網站來指向它。」Lefebvre強調只有在2月20日下載的版本有問題,該網站隨後就離線以防止更多人下載並且修正問題。如同Linux Mint的部落格所言,駭客透過該團隊的WordPress部落格來進入底層伺服器。接著駭客修改下載網頁,將其指到放有竄改過Linux Mint版本的惡意FTP伺服器。此版本包含了作為後門程式的惡意軟體。

一旦被啟動,就會偷偷地連到一個網路聊天室(IRC)伺服器來等待接收指令,可能會用來發動滴滴DDoS攻擊。該惡意軟體還可以從受害電腦上移除自己來消除存在過的痕跡。

誰受到影響?

根據2月21日的Linux Mint部落格,來自有問題連結的Linux Mint 17.3 Cinnamon是唯一被發現有問題的版本。下載其他版本的使用者應該不會受到影響。從其他來源下載(像使用torrent或是直接透過HTTP下載)可能也不會受到影響。

駭客攻擊的幕後黑手是誰及有何動機?

根據Lefebvre所說,後門程式及有問題的光碟映像檔追查到保加利亞首都索非亞以及該地其他三個人的名字。然而直到最近,還不清楚他們的動機為何。根據其他報導,一個稱為Peace的駭客組織透露他們已經在1月28日和2月18日兩次盜取了該網站論壇的完整資料。此外,駭客所取得資料的部分包括電子郵件地址、個人資料照片和加密過的密碼。

特別的是,後來發現駭客已經將「完整論壇資料」放到深層網路的交易市場上,每次下載價格是0.197比特幣(約85美元)。

受影響使用者可以怎麼辦?

如果你認為自己下載了有問題檔案,底下是你可以做的事:

@原文出處:Linux Mint Website Hacked; ISO Downloads Replaced with a Backdoor

PC-cillin 2016雲端版已有增加對勒索軟體 Ransomware加密行為的防護機制,可預防檔案被勒索軟體惡意加密

趨勢科技PC-cillin雲端版 ,榮獲 AV-TEST 「最佳防護」獎,領先28 款家用資安產品防毒軟體 ,可跨平台同時支援安裝於Windows、Mac電腦及Android、iOS 智慧型手機與平板電腦,採用全球獨家趨勢科技「主動式雲端截毒技術」,以領先業界平均 50 倍的速度防禦惡意威脅!即刻免費下載

★針對企業用戶,趨勢科技端點解決方案亦可以偵測勒索軟體

《 想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚 》

《提醒》將滑鼠游標移動到粉絲頁右上方的「已說讚」欄位,勾選「搶先看」選項,最新貼文就會優先顯示在動態消息頂端,讓你不會錯過任何更新。

*手機版直接前往專頁首頁,下拉追蹤中,就能將粉絲專頁設定搶先看。