您的容器映像值得信賴嗎?看看 Docker Content Trust (DCT) 內容信賴功能如何將數位簽章運用於容器映像驗證以及管理可信賴內容

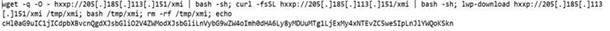

「映像是否值得信賴?」以容器建構的系統,其最重要一項必須解決的資安問題就是:驗證您所使用的容器是否正確,以及是否來自安全來源 (或者是否已遭惡意篡改)。根據我們的 2020 年 資安預測指出,惡意的容器映像一旦進入企業,很可能對企業造成危害。我們也曾撰文指出某些攻擊會利用不肖的容器映像來從事惡意活動,例如: 掃描網路上含有漏洞的伺服器及挖礦( coinmining )。

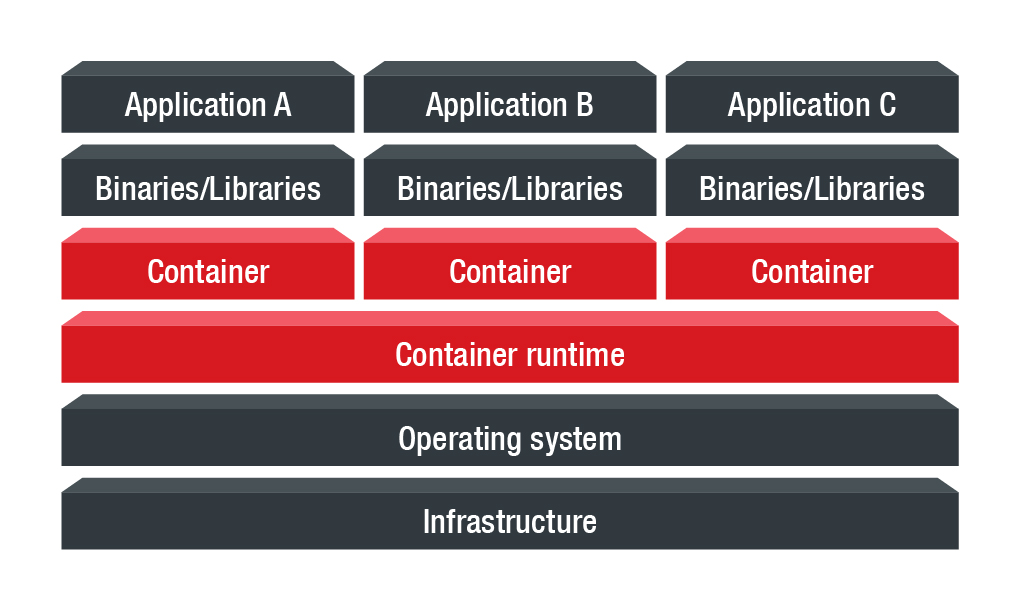

為了解決這項問題,Docker 推出了一項名為「內容信賴」(Content Trust) 的功能。此功能讓使用者能安心將映像部署至叢集 (Cluster) 或群集 (Swarm),並驗證是否為您原本想要的映像。不過 Docker Content Trust (DCT) 沒辦法做到持續監控您映像在 swarm 內所發生的變更或任何類似狀況。它單純只是一種由 Docker 用戶端 (而非伺服器) 所做的一次性檢查。

這一點對於 DCT 作為一種全時一致性監控系統的實用性有很大問題。趨勢科技在先前一篇有關雲端原生系統的一文當中提到可以使用像 Notary 這類映像簽署工具來解決「映像是否值得信賴」的問題。DCT 正是試圖提供一個內建工具讓 Docker 用戶端能做到這點。

本文將探討四個主題:

- DCT 如何運作?

- 如何啟用 DCT?

- 如何在持續整合/持續部署 (CI/CD) 的流程當中將信賴驗證步驟自動化?

- 此功能有何限制?

本文的另一個目的是提供一份完整教學來讓您了解如何輕鬆安裝及測試 DCT,因為現有的文件似乎相當零散稀少。

繼續閱讀