報導說泰國一男子在 Facebook 侮辱王室,被判監三十年,據指他原本是被判監禁 60 年,不過由於他認罪,所以獲得減刑一半(但人生有幾個 30年啊~48 歲的他出獄都快 80 歲了),律師指出這宗案件的刑罰是同類案件中有史以來最高,而且不能就軍事法庭的判決提出上訴。

這個案例似乎太超過了,只能說網絡言論自由,要拿捏得宜。如果你是名上班族,介紹你一個必學單字:Facebook Fired。

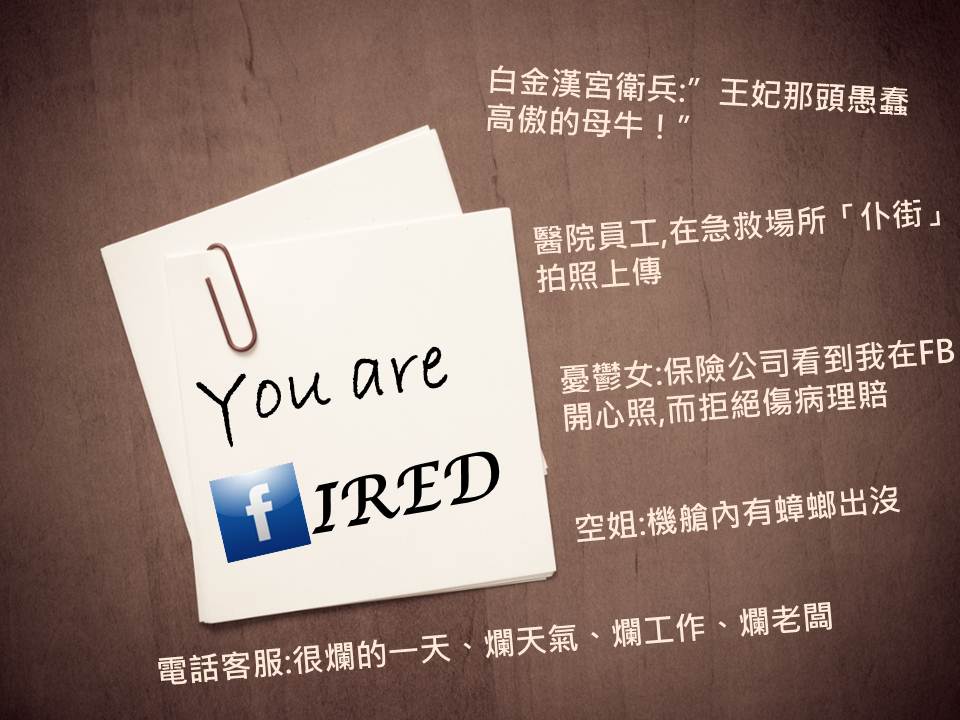

Facebook Fired 顧名思義就是因 Facebook 而遭開除,這是網路俚語,代表因為 Facebook 上所發表的內容而遭到開除。

在臉書分享就像吃蛋糕一樣應該適可而止,請勿過量!

套句官方臉書說的: Cakes are like facebook.

想到蛋糕就想到與親友分享的歡樂時光,想到親友團就想到臉書也能讓親友隔空歡聚分享。但小心若是吃太多蛋糕,顯然對身材不是一件好事 言下之意,使用Facebook也應該適可而止才是。XD

以下分享 10 個因為分享過度,而發生的糗事。

憋了一整天,下班後有些話再不說出來,就要爆炸了….於是端莊形象的空姐把飛機上有”小強”出沒的事告訴了全世界;”英國皇家警衛不敢在王妃面前說的話,卻在臉書上說得很大聲;醫院明明是急救的地方,員工卻大玩仆街上傳活動;申請保險理賠的她,因為上傳海灘開心照,而被拒絕憂鬱症理賠…他們都沒料到雇主或客戶甚至是律師,保險經紀人都看到他們在臉書的貼文。

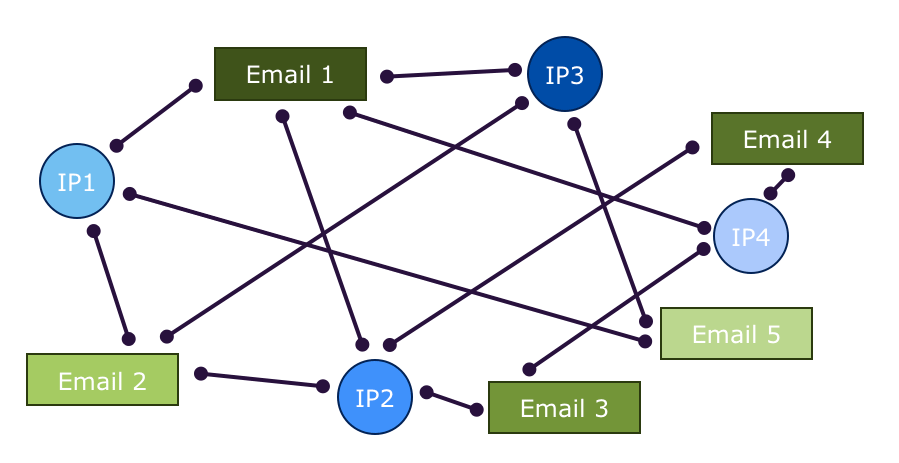

隱私設定過於公開是多數因為FB 臉書而丟工作的人們(Facebook fired )共通點,你多久做一次臉書隱私設定更新?在臉書內定的設定《所有人》都可以使用你的電子郵件和電話號碼搜尋到你,在你覺得這問題沒什麼大不了之前,我們來看以下這幾則包含啦啦隊隊長、服務生、電話客服人員、空姐、英國皇家衛兵、憂鬱症女子、離婚談判夫妻、教師等發生在 facebook 臉書的真實案例:

白金漢宮的衛兵 – Guardsman Cameron Reilly 貼文批評王妃”那女 人”:

“那女人跟威廉周五從我身邊開車駛過,她招手的時候甚至連正眼都沒瞧我。真是頭愚蠢高傲的母牛!她算老幾啊?!

足球啦啦隊長:在喝掛友人身上塗鴉,貼上臉書

Caitlin Davis因為她在臉書上的照片而被英格蘭愛國者啦啦隊給解雇。照片中的她在喝掛的女友人身邊,這人身上畫滿男性性徵符號、納粹黨徽。

申請離婚請交出臉書帳密給對方律師

美國法官命令1對離婚夫妻互換Facebook密碼,法院下令,申請離婚的夫婦必須向對方提供所有社交網站的密碼,以便於雙方律師能夠登錄尋找指控證據。