Codex 程式碼產生器作為一個訓練工具的用途有多大?

2020 年 6 月,非營利人工智慧研究機構 OpenAI 推出了第三版的 Generative Pre-trained Transformer (GPT-3) (生成式預先訓練轉換器) 自然語言轉換器,在科技界掀起了一番波瀾,因為它具備神奇的能力,可產生足以讓人誤認為是真人撰寫的文字內容。不過,GPT-3 也曾針對電腦程式碼來做訓練,因此最近 OpenAI 釋出了一套專為協助程式設計師 (或者可能取代程式設計師) 的特殊引擎版本叫作「 Codex」。.

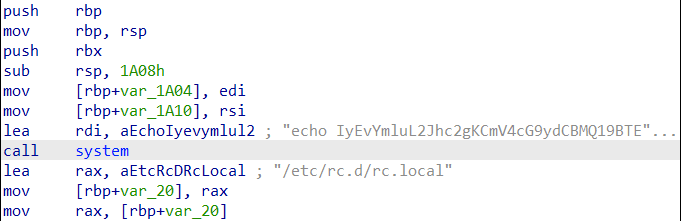

我們藉由一系列的部落格文章,從多個面向探討 Codex 的功能在資安上可能影響一般開發人員和駭客的特點,本文是該系列文章的第四篇,也是最後一篇 (前面幾篇在這裡:第一篇、 第二篇 、 第三篇)。

Codex的訴求主要還是用於「輔助」程式設計:一個讓程式設計師在處理一些重複性工作、學習新的技能以及解決重複的已知問題時可節省時間和力氣的工具。

繼續閱讀